มัลแวร์ตัวใหม่ Emansrepo ใช้ไฟล์ HTML แฝงเข้าเครื่องผู้ใช้งาน Windows

ในช่วงปีที่ผ่านมานั้น มัลแวร์ที่ได้รับความนิยมถ้าไม่นับ แรนซัมแวร์ หรือ มัลแวร์สำหรับการเรียกค่าไถ่ แล้วก็คงจะหนีไม่พ้นมัลแวร์ประเภทขโมยข้อมูล หรือ Infostealer ที่พยายามใช้สารพัดกลเม็ดเพื่อล่อลวงให้เหยื่อติดตั้งและทำการขโมยข้อมูลสำคัญของเหยื่อ วิธีการหลายอย่างก็เรียบง่ายแต่อาจเป็นที่คาดไม่ถึงจนพลาดท่า

จากรายงานโดยเว็บไซต์ Cyber Security News ทางทีมวิจัยจาก FortiGuard ซึ่งเป็นบริษัทย่อยของบริษัทผู้พัฒนาระบบความปลอดภัยไซเบอร์สำหรับลูกค้าระดับองค์กรอย่าง Fortinet ได้ตรวจพบการแพร่กระจายของมัลแวร์ประเภทเพื่อการขโมยข้อมูลที่มีชื่อว่า Emansrepo โดยมัลแวร์ตัวดังกล่าวนั้นมีความสามารถในการขโมยข้อมูลหลากรูปแบบไม่ว่าจะเป็น ข้อมูลสำหรับการล็อกอิน (ชื่อบัญชี และ รหัสผ่าน), ข้อมูลผู้ใช้งานต่าง ๆ , ข้อมูลหมายเลขบัตรเครดิต, ข้อมูลสำหรับการกรอกแบบฟอร์มอัตโนมัติ (Autofill), ไฟล์ PDF, ข้อมูลกระเป๋าเงินคริปโตเคอร์เรนซี, และ ไฟล์ Cookies (ซึ่งหลังจากขโมยเสร็จเรียบร้อย ตัวมัลแวร์จะทำการลบไฟล์ทิ้งอย่างอัตโนมัติ) เป็นต้น เรียกได้ว่ามัลแวร์ตัวนี้มีความสามารถที่สูง และสามารถสร้างความเสียหายได้ร้ายแรงให้กับเหยื่อได้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- แฮกเกอร์รัสเซียใช้ช่องโหว่บน Microsoft Office ปล่อยมัลแวร์สอดแนมลงเครื่องเหยื่อ

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

ภาพจาก : https://cybersecuritynews.com/emansrepo-malware-weaponizing-html/

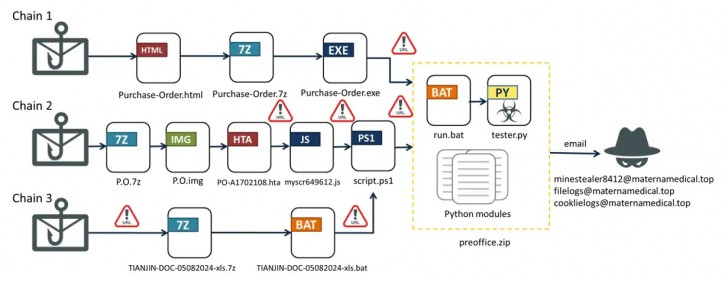

สำหรับการแพร่กระจายของมัลแวร์นั้นจะเป็นการใช้วิธีการ Phishing ผ่านอีเมล แต่วิธีการ Phishing ที่ถูกตรวจพบโดยทีมวิจัยนั้นก็ได้ค้นพบถึง 3 รูปแบบทีเดียว

รูปแบบแรก

แฮกเกอร์จะทำการส่งอีเมลโดยหลอกให้คลิกลิงก์ที่ปลายทางเป็นไฟล์ HTML ที่หลังจากที่เหยื่อเข้าสู่หน้าดังกล่าวแล้วก็จะมีการสั่งการในการดาวน์โหลดไฟล์ .7z ลงมาสู่เครื่อง หลังจากที่เหยื่อคลายไฟล์ออกมาก็จะพบกับไฟล์ .Exe ซึ่งเป็นไฟล์การรัน AutoIT ที่ถ้าเหยื่อหลงเชื่อกด ก็จะเป็นการดาวน์โหลดไฟล์ .Zip ที่มีชื่อว่า preoffice.zip ซึ่งภายในนั้นมีไฟล์มัลแวร์ตัวจริงอยู่ 3 ตัว คือ Python Modules รวมกับไฟล์สคริปท์มัลแวร์ Tester.py หลังจากที่เหยื่อทำการรันผ่าน Run.bat อันจะนำไปสู่การถูกมัลแวร์ขโมยข้อมูลในท้ายที่สุด

รูปแบบที่สอง

เป็นการใช้อีเมลเช่นเดียวกัน แต่เริ่มจากการให้ดาวน์โหลดไฟล์ .7z ที่อยู่บนอีเมล หลังจากคลายไฟล์ ก็จะหลอกให้กดไฟล์รูปภาพ .img ที่จะนำไปสู่การดาวน์โหลดไฟล์ HTA ที่ฝัง JavaScripts เพื่อสั่งการในการดาวน์โหลดและรันไฟล์ PowerShell ที่มีชื่อว่า script.ps1 ลงมา โดยจะไปสิ้นสุดที่การดาวน์โหลดไฟล์มัลแวร์ตัวจริงเหมือนกับวิธีแรก

รูปแบบที่สาม

เป็นการหลอกลวงผ่านอีเมลเช่นเดียวกัน โดยจะเป็นการหลอกให้เหยื่อคลิกลิงก์ปลอม อันจะเป็นการนำไปสู่การดาวน์โหลดไฟล์ .7z ที่ภายในเป็นไฟล์ .bat ที่หลังจากรันแล้วก็จะเป็นการดาวน์โหลดไฟล์ PowerShell script.ps1 ลงมา โดยจะไปสิ้นสุดที่การดาวน์โหลดไฟล์มัลแวร์ตัวจริงเช่นเดียวกันกับ 2 วิธีข้างต้น

ซึ่งการหลอกให้หลงเชื่อนั้นก็จะเป็นการหลอกว่าลิงก์ดังกล่าวนั้นเป็นการเข้าดาวน์โหลดใบสั่งซื้อสินค้า หรือไฟล์ต่าง ๆ ที่เกี่ยวข้องกับงาน หรือเรื่องสำคัญของเหยื่อเป็นต้น ซึ่งสามารถป้องกันได้โดยผู้ใช้งานนั้นจะต้องมีความระมัดระวังทุกครั้งเวลาที่ได้รับอีเมลจากผู้ส่งแปลกหน้า จะต้องมีการตรวจสอบอย่างละเอียดทุกครั้งก่อนที่จะกดลิงก์ใด ๆ และอาจมีการใช้งานเครื่องมืออื่น ๆ เช่น แอนตี้ไวรัส และ เครื่องมือด้านความปลอดภัยไซเบอร์ อื่น ๆ โดยทางทีมวิจัยก็ได้มีการเปิดเผยถึงข้อมูล Hash ของตัวไฟล์มัลแวร์ เพื่อประโยชน์ในการใช้บล็อกไฟล์ด้วย โดยข้อมูลนั้นมีดังนี้

มัลแวร์เวอร์ชันแรกที่เป็นแบบ Prysmax-based

E346f6b36569d7b8c52a55403a6b78ae0ed15c0aaae4011490404bdb04ff28e5

มัลแวร์เวอร์ชันหลัง

Ae2a5a02d0ef173b1d38a26c5a88b796f4ee2e8f36ee00931c468cd496fb2b5a

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์