อาจมีเหยื่อมัลแวร์ JSCEAL มากกว่า 10 ล้านราย ติดผ่านโฆษณา Facebook

Facebook กับ โฆษณาปลอม เรียกได้ว่าเป็นไม้เบื่อไม้เมากันมาอย่างยาวนาน โดยที่ปัญหาดังกล่าวก็ยังไม่ถูกแก้ไขไปเสียที ซึ่งหลากฝ่ายต่างวิจารณ์ว่าอาจเป็นเพราะทาง META ได้รับผลประโยชน์จากค่าโฆษณา ทำให้ปัญหาไม่ถูกแก้ไข และนั่นก็นำมาสู่การที่แฮกเกอร์นำมาใช้งานในการปล่อยมัลแวร์มากมายหลายแคมเปญ เช่นบนข่าวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการที่ทีมวิจัยจาก Check Point บริษัทผู้พัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ชื่อดัง ได้ตรวจพบแคมเปญการแพร่กระจายมัลแวร์ขโมยรหัสผ่าน และกระเป๋าเงินคริปโตเคอร์เรนซีในรูปแบบ V8 JavaScript ที่มีชื่อว่า JSCEAL ซึ่งจะแพร่กระจายผ่านทางโฆษณาปลอมบนโซเชียลมีเดียชื่อดัง Facebook โดยจะแอบอ้างว่าเป็นแอปพลิเคชันสำหรับการซื้อขายเงินคริปโตเคอร์เรนซีชื่อดัง อย่างเช่น TradingView เป็นต้น

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

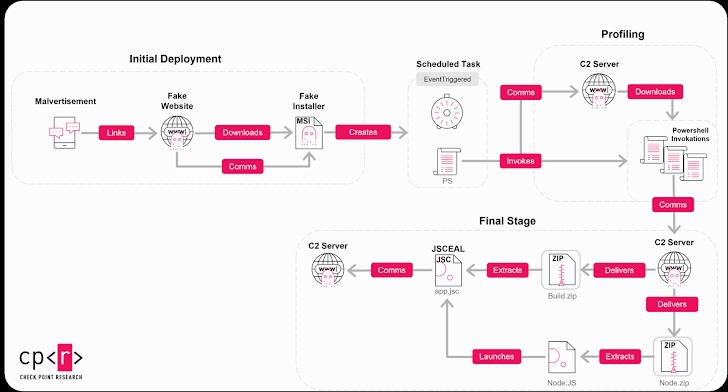

ซึ่งในการฝังตัวของมัลแวร์ลงบนเครื่องของเหยื่อนั้น หลังจากที่เหยื่อทำการคลิกโฆษณาปลอมดังกล่าวไป ตัวโฆษณาจะพาเหยื่อไปยังเว็บไซต์ปลอมที่ทำเหมือนเว็บไซต์ผู้พัฒนาแอปพลิเคชันของแท้ หรืออาจจะพาเหยื่อไปยังเว็บไซต์หลอกลวงอื่น ๆ ถ้าตัวหมายเลข IP นั้นไม่ได้อยู่ในข่ายที่เป็นเป้าหมาย หรือ การเข้าสู่ตัว URL นั้นไม่ได้มาจาก Facebook โดยบนตัวเว็บไซต์นั้นจะมีการฝัง JavaScript ที่จะทำหน้าที่ในการติดต่อการเซิร์ฟเวอร์ Localhost ผ่านทางพอร์ต 30303 ขณะที่ไฟล์ JavaScript อีก 2 ตัวจะทำหน้าที่ในการติดตามความคืบหน้าของการติดตั้งแอปพลิเคชันลงบนเครื่องของเหยื่อ และสร้าง POST Requests ซึ่งจะถูกจัดการ (Handled) โดยองค์ประกอบบางส่วนที่อยู่ในไฟล์ติดตั้งในรูปแบบไฟล์ MSI โดยสำหรับในส่วนของไฟล์ติดตั้งนั้น หลังจากที่กดรันขึ้นมาแล้วตัวไฟล์จะคลายไฟล์ที่เกี่ยวข้องกับมัลแวร์ในรูปแบบไฟล์ DLL จำนวนมาก ขณะที่จัดการประสานงานการทำงานระหว่างเว็บไซต์หลอกลวงที่เป็นต้นทางทาง POST Requests และ ติดตามการติดตั้งบนเครื่องของเหยื่อ (Localhost) ผ่านทาง HTTP Listeners ซึ่งถ้าองค์ประกอบอย่างใดอย่างหนึ่งทำงานไม่ได้ การติดตั้งก็จะล้มเหลวลงในทันที

ภาพจาก : https://thehackernews.com/2025/07/hackers-use-facebook-ads-to-spread.html

นอกจากนั้น ตัวมัลแวร์ยังได้มีการหลอกลวงไม่ให้เหยื่อรู้ตัวว่ากำลังถูกติดตั้งมัลแวร์อยู่ ด้วยการใช้งาน msedge_proxy.exe เพื่อเปิดหน้าเพจ TradingView ของแท้ขึ้นมาเพื่อหลอกลวงเหยื่อระหว่างการติดตั้งอีกด้วย ในส่วนของไฟล์ DLL ที่กล่าวมาข้างต้นนั้น จะมีอยู่ตัวหนึ่งที่ทำหน้าที่ในการประมวล POST Requests ที่ถูกส่งมาจากเว็บไซต์ปลอมของแฮกเกอร์ และทำหน้าที่ในการเก็บข้อมูลระบบเครื่องของเหยื่อ เพื่อส่งกลับไปยังเซิร์ฟเวอร์ของแฮกเกอร์ในรูปแบบไฟล์ JSON ผ่านทางประตูหลังของระบบ (Backdoor) ด้วย PowerShell ซึ่งถ้าเครื่องของเหยื่อนั้นมีคุณสมบัติที่เหมาะสมในการโจมตี ก็จะทำการดาวน์โหลดมัลแวร์ (Payload) ตัวสุดท้ายลงมา และรันมัลแวร์ JSCEAL ผ่านทาง Node.js

หลังจากที่มัลแวร์ฝังตัวลงบนเครื่องของเหยื่ออย่างสมบูรณ์แล้ว ตัวมัลแวร์ก็จะทำการติดต่อการเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อรับคำสั่งในการทำงานเพิ่มเติม พร้อมทั้งทำการติดตั้ง Local Proxy ที่จะทำหน้าที่แทรกแซงสัญญาณการติดต่อระหว่างเครื่องกับตัวเว็บไซต์ (Web Traffic) เพื่อสอดแทรกสคริปท์ดักฟังและลอบขโมยข้อมูลสำคัญเมื่อเหยื่อทำการใช้งานเว็บไซต์ด้านการเงิน เช่น คริปโตเคอร์เรนซี, ธนาคาร, และเว็บไซต์สำคัญอื่น ๆ เพื่อขโมยรหัสผ่านตามเวลาการใช้งานจริง (Real-Time)

นอกจากนั้น ตัวมัลแวร์ยังมีความสามารถในการขโมยข้อมูลอีกมากมาย ไม่ว่าจะเป็นไฟล์ Cookies ของเว็บเบราว์เซอร์, ข้อมูลบัญชีใช้งาน Telegram, จับการพิมพ์ของเหยื่อ, ข้อมูลรหัสผ่านแบบกรอกเติมแบบฟอร์มอัตโนมัติ (Auto-Fill Password) รวมไปถึงการแทรกตัวตรงกลางระหว่างการติดต่อ 2 ทาง หรือ Adversary-in-the-Middle (AiTM) เพื่อดักจับข้อมูลอีกด้วย ซึ่งทางทีมวิจัยระบุว่า พฤติกรรมการทำงานหลายอย่างสามารถทำได้คล้ายคลึงกับมัลแวร์ประเภทควบคุมเครื่องของเหยื่อจากระยะไกล หรือ Remote Access Trojan (RAT) เลยทีเดียว

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์