พบช่องโหว่ใน UAC บน Windows สามารถทำ Character Editor เพื่อเพิ่มสิทธิ์ในการเข้าถึงระบบ

Windows นั้นแม้จะเป็นระบบปฏิบัติการที่ถูกเจาะบ่อย ๆ จากความนิยมในการใช้งานของมัน แต่ตัว Windows เองก็มีระบบป้องกันที่หลากหลายมากหลายชั้นเช่นเดียวกัน ทว่าหลายครั้งจุดอ่อนของระบบก็อยู่ภายในตัวเครื่องมือของ Windows ที่ใช้ในการเจาะเครื่องมือป้องกันด้วยกันเอง

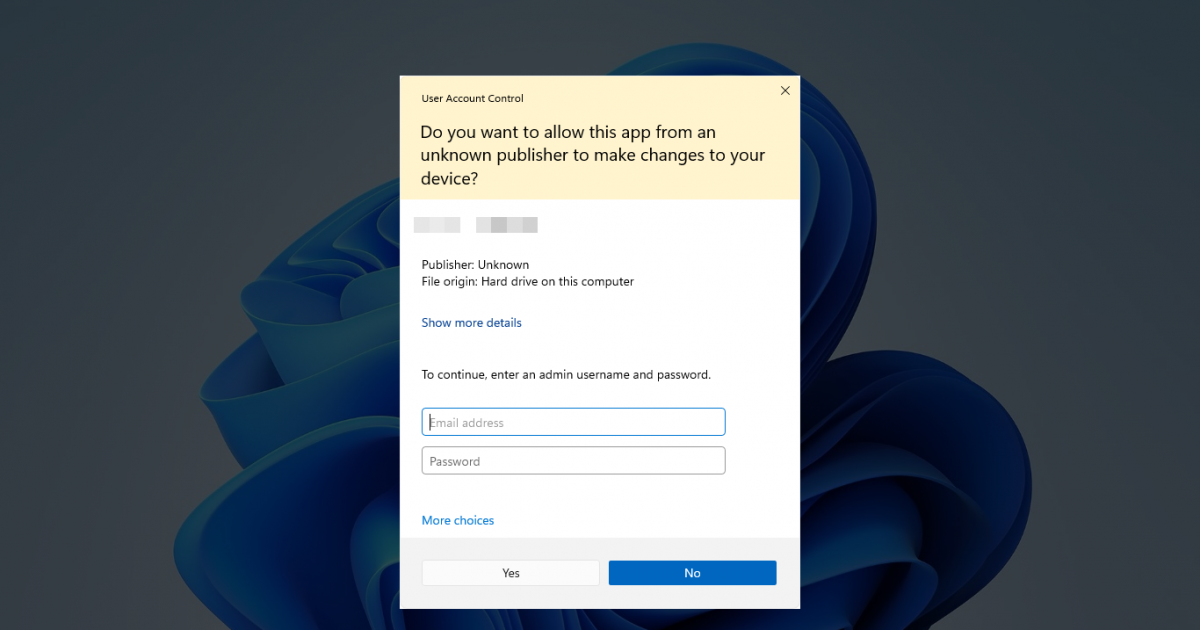

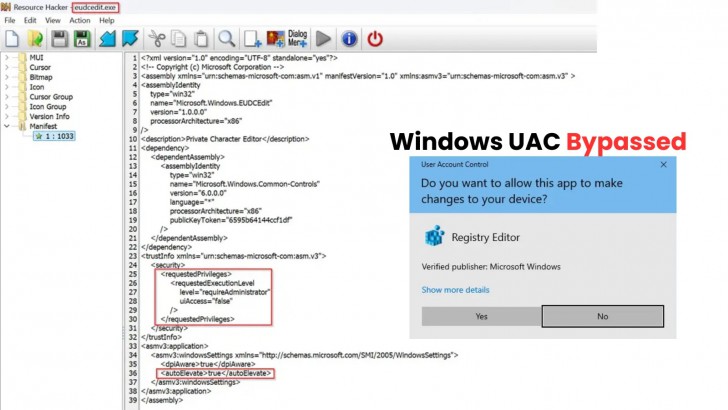

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบช่องโหว่ที่แฮกเกอร์สามารถใช้เจาะเพื่อเพิ่มระดับสิทธิ์ในการเข้าจัดการระบบของ Windows ได้บนระบบการจัดการผู้ใช้งานบน Windows หรือ User Account Control (UAC) ผ่านทางการใช้งานเครื่องมืออย่าง Windows Private Character Editor ซึ่งเป็นเครื่องมือสำหรับการปรับแต่งอักษรได้เอง (End-User Defined Characters หรือ EUDC) ซึ่งมักเอาไว้ใช้ในการสร้างฟอนต์ (Font) โดยเครื่องมือดังกล่าวนั้นถูกซ่อนไว้บนโฟลเดอร์ C:WindowsSystem32 ภายใต้ชื่อไฟล์ eudcedit.exe

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

- เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

ช่องโหว่ความปลอดภัยดังกล่าวนั้น ทางนักวิจัยด้านความปลอดภัยไซเบอร์ได้กล่าวไว้ว่า ช่องโหว่นั้นอยู่ภายในตัว Editor นี้ ซึ่งเป็นช่องโหว่จากการใช้งาน Metadata Tags 2 ตัว ดังนี้

- < requestedExecutionLevel level=" requireAdministrator " / เมื่อใช้งานแล้วจะเป็นการสั่งให้ตัว Windows ทำกันรัน Binary ด้วยสิทธิ์ระดับผู้ดูแล (Admin หรือ Administrator) แบบอำนาจเต็ม

- < autoElevate > true < /autoElevate > เป็นคำสั่งให้ทำการยกระดับสิทธิ์ (Privilege Elevation) โดยที่ไม่ต้องผ่าน UAC สำหรับตัว Binary ที่ได้รับความเชื่อถือ (Trusted Binary) เมื่อถูกรันโดยผู้ใช้งานที่อยู่ในกลุ่มผู้ดูแล

โดยอันตรายจะเกิดขึ้นเมื่อ UAC ถูกตั้งค่าให้สามารถอัปเกรดสิทธิ์โดยที่ไม่ต้องได้รับการยืนยันก่อน (Elevate Without Prompting) ทำให้ Metadata Tags ของ eudcedit.exe ทำงาน นำไปสู่การอัปเกรดระดับ Integrity ของ eudcedit.exe จาก Medium ขึ้นไปเป็น High โดยที่ไม่มีการแจ้งเตือนผู้ใช้งานใด ๆ ทันที

ภาพจาก : https://cybersecuritynews.com/windows-user-account-control-bypassed/

ทางนักวิจัยได้อธิบายการใช้งานช่องโหว่ดังกล่าวโดยแฮกเกอร์ว่า แฮกเกอร์จะทำการเปิดใช้งาน eudcedit.exe ซึ่งมีระดับการทำงานบนระบบในระดับ High อยู่แล้ว ซึ่งหลังจากที่เปิดใช้งาน แฮกเกอร์ก็จะทำการค้นหาเพื่อเข้าถึงตัวฟังก์ชันการเชื่อมต่อกับฟอนต์ (Font Linking) โดยเมื่อเปิดออกมาก็จะมีการรอคำสั่งให้ผู้ใช้งานสามารถบันทึกไฟล์ (Save File) ได้ ซึ่งในจุดนี้ทางนักวิจัยได้ระบุไว้ว่าง ตัวแอปจะเปิดช่องโหว่ให้แฮกเกอร์สามารถรันคำสั่งโดยไม่ได้รับอนุญาตได้ เช่น ถ้าพิมพ์ PowerShell ลงไปใน File Dialog เพื่อเปิดใช้งาน แฮกเกอร์ก็จะสามารถใช้งาน PowerShell Session ที่มีสิทธิ์ในการเข้าถึงระบบในระดับสูงสุดในทันที นำไปสู่การรันสคริปท์ PowerShell ที่เป็นอันตรายต่าง ๆ โดยที่ระบบตรวจจับจะไม่สามารถตรวจจับได้

นอกจากนั้นทางไมโครซอฟท์ยังมีนโยบายเกี่ยวกับเครื่องมืออย่าง UAC ที่ชัดเจน ทำให้ทางแหล่งข่าวระบุว่า ไม่ต้องคาดหวังว่าจะมีการออกแพทช์หรืออัปเดตออกมาเพื่อจัดการกับช่องโหว่ดังกล่าวอย่างแน่นอน

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์