มัลแวร์ขโมยเงินตัวใหม่ DoubleTrouble แพร่กระจายผ่านเว็บธนาคารปลอมร

การปลอมตัวเป็นแอปพลิเคชันเพื่อหวังผลในการขโมยข้อมูลของมัลแวร์นั้น แอปพลิเคชันหนึ่งที่มักตกเป็นเป้ามากที่สุดคงจะหนีไม่พ้นแอปพลิเคชันธนาคาร และการเงิน และข่าวนี้คงเป็นอีกข่าวหนึ่งที่ผู้ใช้งานโทรศัพท์มือถือทุกรายต้องจับตามอง และเฝ้าระวัง

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายของมัลแวร์ประเภทขโมยเงินจากธนาคาร หรือ Banking Malware ตัวใหม่ที่มีชื่อว่า DoubleTrouble ซึ่งมุ่งเน้นการโจมตีผู้ใช้งานโทรศัพท์มือถือ Android ในแถบยุโรปด้วยวิธีการหลอกลวงแบบ Phishing ผ่านทางเว็บไซต์ปลอมที่อ้างตนเป็นสถาบันการเงิน และธนาคารชื่อดังในยุโรป ด้วยการหลอกลวงเหยื่อผ่านทางบริการแชทยอดนิยมในหมู่วัยรุ่นอย่าง Discord โดยการตรวจพบแคมเปญดังกล่าวนั้นเป็นผลงานของทีมวิจัยจาก Zimperium บริษัทผู้เชี่ยวชาญด้านความปลอดภัยบนโทรศัพท์มือถือ ซึ่งมัลแวร์ดังกล่าวนั้นทางทีมวิจัยได้เปิดเผยว่า เวอร์ชันแรกนั้นมีถึง 25 สายพันธุ์ย่อย และบนแคมเปญปัจจุบันก็ยังมีมากถึง 9 สายพันธุ์ จากการสังเกตการณ์ของทีมวิจัย

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- มัลแวร์ดูดเงิน Anatsa กลับมาอีกแล้ว เนียนเป็นแอปบน Play Store มีเหยื่อแล้วกว่า 5 หมื่นราย

- Google เตือน กว่า 40% ของอุปกรณ์ Android ทั้งหมดมีความเสี่ยงสูงต่อการติดมัลแวร์

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

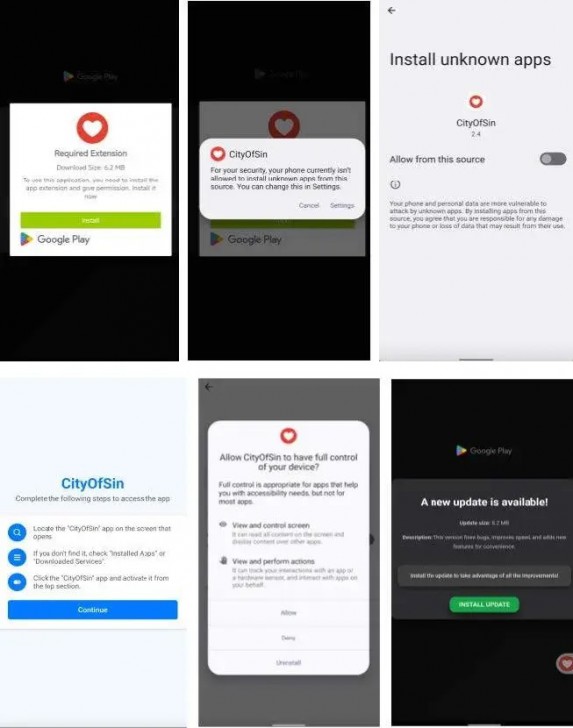

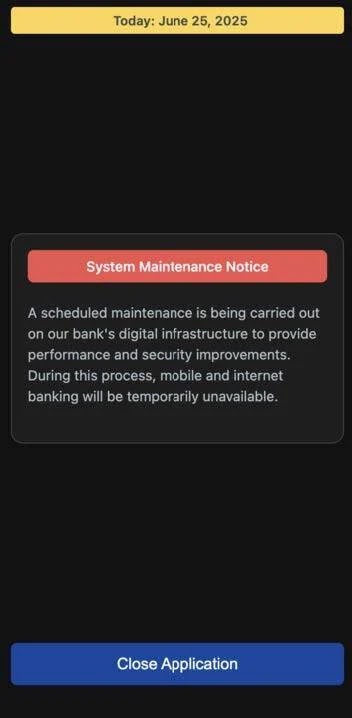

ในด้านการทำงานของมัลแวร์นั้น เรียกได้ว่ามีความสามารถในการขโมยข้อมูลของเหยื่อที่สูงมาก โดยมีการใช้เทคนิคที่หลากหลาย ตั้งแต่ในรูปแบบทั่วไปที่คุ้นเคยกันดีอย่างการใช้หน้าจอซ้อนเพื่อหลอกขโมยรหัสผ่าน (Overlay Attack) ไปจนถึงการใช้เทคนิคระดับสูง เช่น การดักจับการพิมพ์ (Keylogging), การลอบบันทึกหน้าจอแบบภาพอย่างครบวงจร (Comprehensive Screen Recording), รวมไปถึงการควบคุมบงการเครื่องตามการใช้งานจริง (Real-Time Device Manipulation) นอกจากนั้นยังมีการใช้วิธีการหลอกลวงระบบอย่างปลอมตัวเป็นส่วนเสริม (Extension) ของ Google Play แล้วจึงจัดการดึงไฟล์มัลแวร์ (Payload) มาจากโฟลเดอร์ของตัวแอปที่มีชื่อว่า Resources/raw ไม่เพียงเท่านั้น ยังมีการใช้งานโหมดการทำงานเพื่อช่วยเหลือคนพิการ (Accessibility Mode) เพื่อเข้าควบคุมจัดการเครื่องได้อย่างเบ็ดเสร็จ และเพื่อให้การทำงานแนบเนียน ตัวมัลแวร์มีความสามารถในการบล็อกการเข้าถึงแอปธนาคาร หรือ สถาบันการเงินของจริงที่ติดตั้งอยู่บนเครื่อง ให้เหลือแต่การเข้าใช้แอปพลิเคชันปลอมเท่านั้น

ภาพจาก : https://cybersecuritynews.com/new-banking-malware-doubletrouble-attacking-users/

สำหรับการบันทึกหน้าจอเครื่องของเหยื่อนั้น ทางทีมวิจัยได้ระบุว่าตัวมัลแวร์นั้นใช้เทคนิคระดับสูงในการบันทึกหน้าจอผ่านการใช้งาน API ของ Android 2 ตัว นั่นคือ MediaProjection และ VirtualDisplay เพื่อให้ได้การบันทึกภาพและภาพเคลื่อนไหวของหน้าจออย่างครบถ้วน โดยเริ่มต้นตัวมัลแวร์จะทำการขอสิทธิ์ (Permission) ในการบันทึกหน้าจอ ขณะที่มีการปิดบังการทำงานในส่วนนี้อย่างแนบเนียนเพื่อไม่ให้ระบบตรวจจับและผู้ใช้งานรู้ตัว โดยหลังจากที่ได้รับสิทธิ์แล้ว ตัวมัลแวร์จะทำการเปิดใช้งาน VirtualDisplay เพื่อทำหน้าที่เป็นตัว Mirror (หรือการแชร์หน้าจอ) แบบ Real-Time และจึงใช้ ImageReader เพื่อบันทึกหน้าจอแบบทีละเฟรม บันทึกเป็นไฟล์ในรูปแบบ JPG แล้วจึงเข้ารหัสไฟล์เหล่านี้ในรูปแบบ Base64 ขณะที่ข้อมูลที่เกี่ยวข้องกับรูปภาพ เช่น ขนาด หรือ มิติของภาพ (Media Dimension) จะถูกบันทึกไว้ในรูปแบบไฟล์ JSON ซึ่งไฟล์เหล่านี้จะถูกส่งกลับไปให้ยังแฮกเกอร์ สำหรับการใช้งานในภายหลัง

ภาพจาก : https://cybersecuritynews.com/new-banking-malware-doubletrouble-attacking-users/

และสำหรับในส่วนของมัลแวร์ (Payload) ที่เหลือที่ถูกส่งมาจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) นั้นจะทำหน้าที่ช่วยให้แฮกเกอร์สามารถเข้าถึงกิจกรรมต่าง ๆ บนเครื่องของเหยื่อได้อย่างไม่ถูกปิดกั้นใด ๆ ทั้งบันทึกธุรกรรมของแอปพลิเคชันธนาคารต่าง ๆ, การใช้งานคริปโตเคอร์เรนซี, และการใช้งานเครื่องมือจัดการรหัสผ่าน (Password Manager) โดยคำสั่งสำหรับการสอดส่องการใช้งานของเหยื่อทั้งหมดจะทำงานเงียบ ๆ อยู่บนฉากหลัง (Background) ช่วยให้แฮกเกอร์นอกจากจะดักเก็บข้อมูลในรูปแบบบันทึกไว้ได้แล้ว ยังสามารถเข้าถึงข้อมูลอ่อนไหวอย่างเช่น รหัสผ่านแบบใช้งานครั้งเดียว (OTP หรือ One-Time Password) ได้ตามเวลาจริง เพื่อนำไปใช้งานเข้าสู่ระบบของเหยื่อได้ทันที

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์