มัลแวร์ Glutton ใช้ประโยชน์จาก PHP Framework ยอดนิยมในการฝัง Backdoor ลงเครื่องเหยื่อ

PHP Framework นับเป็นเครื่องมือในรูปแบบโครงสร้างพื้นฐานที่ได้รับความนิยมในกลุ่มนักพัฒนาเว็บไซต์และแอปพลิเคชันบนเว็บไซต์เป็นจำนวนมาก และแน่นอน ซึ่งตัว Framework นั้นก็มีมากมายหลายแบรนด์ให้ได้ใช้งาน แต่ละตัวก็มีความแข็งแกร่งด้านความปลอดภัยที่ต่างกันออกไป ทำให้แฮกเกอร์สามารถใช้ประโยชน์ได้

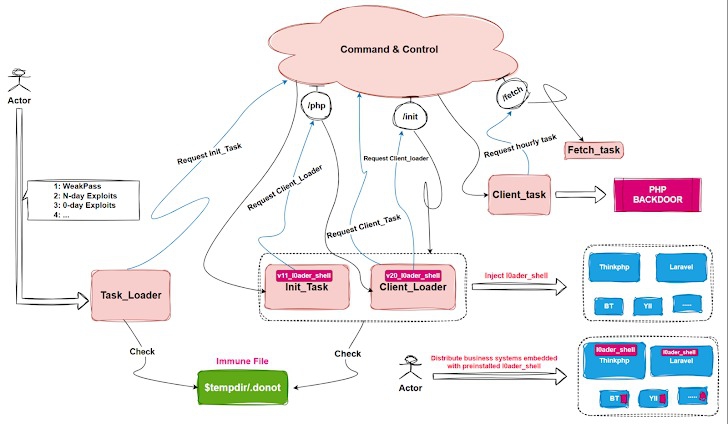

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการที่ทางทีมวิจัยจาก QiAnXin XLab ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์จากประเทศจีนนั้น ได้ตรวจพบการนำเอา PHP Framework บางตัวในตลาดไปใช้ในการ “วางยา” ด้วยการฝังมัลแวร์ประเภทเปิดประตูหลังของระบบ (Backdoor) ที่ถูกเขียนขึ้นบนพื้นฐานของภาษา PHP ที่มีชื่อว่า Glutton ลงไปยังระบบปลายทาง โดยมัลแวร์ตัวดังกล่าวได้ใช้ประโยชน์จาก PHP Frameworks หลายตัวเพื่อใช้ในการเข้าสู่ระบบของเหยื่อ เช่น Baota (BT), ThinkPHP, Yii, และ Laravel เป็นต้น

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

ซึ่งในการโจมตีนั้น ทางทีมวิจัยได้อธิบายไว้ว่า ถึงแม้ขั้นตอนของการที่มัลแวร์จะเข้าสู่ระบบนั้นยังไม่มีข้อยืนยันชัดเจนว่าเข้าถึงได้อย่างไร แต่สันนิษฐานว่า อาจเป็นการใช้งานช่องโหว่ Zero-day (ช่องโหว่ที่เกิดขึ้นระหว่างการพัฒนา) หรืออาจใช้ช่องโหว่อื่น ๆ อย่างเช่น N-Force และอีกทั้งยังเป็นไปได้ว่าแฮกเกอร์อาจใช้การโจมตีด้วยการป้อนรหัสผ่านแบบสุ่ม (Brute Force) อีกด้วย

โดยหลังจากที่มัลแวร์สามารถเข้าถึงตัวระบบได้แล้ว ตัวมัลแวร์ก็จะทำการใช้งานโมดูล "task_loader" เพื่อตรวจสอบสภาพแวดล้อมสำหรับการรันบนระบบของเหยื่อ แล้วจัดการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อดึงเอาโมดูล "init_task" ลงมายังระบบเพื่อใช้เป็นเครื่องมือในการดาวน์โหลดไฟล์มัลแวร์ Glutton ซึ่งเป็นมัลแวร์ในรูปแบบ ELF (Executable and Link Format) ลงมายังเครื่องโดยปลอมตัวเป็นเครื่องมือที่มีชื่อว่า FastCGI Process Manager ("/lib/php-fpm") จากนั้นตัวมัลแวร์ก็จะทำการแพร่กระจายสู่ไฟล์ PHP ต่าง ๆ จากนั้นตัวมัลแวร์ก็จะทำการเก็บข้อมูลของระบบเพื่อส่งกลับไปยังเซิร์ฟเวอร์ C2, แก้ไขไฟล์ของระบบต่าง ๆ (Sytem Files) และเตรียมการในการดาวน์โหลดมัลแวร์ (Payload) ตัวถัด ๆ ไปลงมาสู่ระบบ

นอกจากนั้นแล้ว ยังมีการตรวจพบอีกว่า มัลแวร์ดังกล่าวยังมีการใช้โมดูล "client_loader" ซึ่งเป็นโมดูลที่ถูกดัดแปลงมาจาก "task_loader" อีกทีเพื่อช่วยในการดาวน์โหลดมัลแวร์ (Payload) ลงมาสู่ระบบของเหยื่อ อีกทั้งยังมีการฝังไฟล์ "/etc/init.d/network" ลงบนระบบของเหยื่อเพื่อเป็นการการันตีว่าตัวมัลแวร์จะทำงานอยู่ในระบบ เพิ่มความยากในการถูกกำจัดหรือระงับการทำงาน และสามารถทำงานได้ตลอดเวลา (Persistence) ทางฝั่งเซิร์ฟเวอร์ C2 นั้นก็มีความสามารถที่มากคือ รองรับการใช้คำสั่งมากถึง 22 คำสั่ง รวมไปถึงคำสั่งที่ใช้ในการเปลี่ยนโปรโตคอลการสื่อสารกับมัลแวร์จาก TCP ไปเป็น UDP ได้อีกด้วย

ภาพจาก : https://thehackernews.com/2024/12/new-glutton-malware-exploits-popular.html

สำหรับกลุ่มผู้ที่ใช้มัลแวร์ดังกล่าวในการโจมตีนั้น ทางทีมวิจัยสันนิษฐานว่าอาจเป็นกลุ่มที่มีชื่อว่า Winti ซึ่งเป็นกลุ่มแฮกเกอร์ชื่อดังกลุ่มหนึ่งจากจีนที่เคยได้ทำการปล่อยมัลแวร์ที่มีการทำงานในรูปแบบใกล้เคียงไปก่อนหน้านี้ แต่ถึงกระนั้นทางทีมวิจัยก็ยังคงตั้งข้อสังเกตอยู่ว่า อาจจะไม่ใช่กลุ่มเดียวกันก็ได้เนื่องมาจากการปฏิบัติการในครั้งนี้มีหลายอย่างที่แสดงให้เห็นถึงมาตรฐานการทำงานที่ต่ำกว่า เช่น การสื่อสารระหว่างตัวมัลแวร์กับเซิร์ฟเวอร์ C2 นั้นไม่ได้มีการเข้ารหัสในการรับส่งข้อมูลซึ่งกันและกันเป็นต้น

จากแหล่งข่าวนั้น ในขณะนี้มัลแวร์ตัวดังกล่าวกำลังระบาดหนักอยู่ในแถบประเทศจีน, สหรัฐอเมริกา, กัมพูชา, ปากีสถาน และแอฟริกาใต้ แต่สำหรับผู้ใช้งานทั่วไปก็อาจมีความอุ่นใจได้ในระดับหนึ่ง เนื่องจากทางทีมวิจัยได้กล่าวว่า การโจมตีด้วยมัลแวร์ตัวนี้นั้นเพ่งเล็งไปยังกลุ่มอาชญากรไซเบอร์ด้วยกันเองเท่านั้น ซึ่งอาจมาจากการขัดผลประโยชน์กันเองนำมาสู่การสร้างมัลแวร์ Glutton และใช้วิธีการดังกล่าวในการโจมตีกัน แต่กระนั้น ผู้ใช้งานและเหล่านักพัฒนาทั่วไปที่เป็นสุจริตชนก็ไม่ควรมีความประมาท และควรวางระบบป้องกันพร้อมทั้งตรวจสอบการทำงานของระบบเพื่อค้นหาสิ่งผิดปกติอย่างสม่ำเสมออย่าได้ขาด

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์