นักวิจัยพบวิธีใช้ QR Code ฝ่าระบบป้องกัน Browser Isolation เพื่อเข้าควบคุมเครื่องเหยื่อ

การใช้งาน QR Code นั้นเรียกได้ว่าเป็นส่วนหนึ่งของสังคมไทยไปแล้ว แต่ในขณะเดียวกันในอีกมุมหนึ่งของโลก เหล่าแฮกเกอร์ก็ได้มีการนำเอา QR Code ไปใช้งานในการก่ออาชญากรรมทางไซเบอร์ที่หลากหลายเช่นเดียวกัน และนี่ก็เป็นอีกครั้งหนึ่งที่ QR Code ได้ถูกนำเอามาใช้งาน

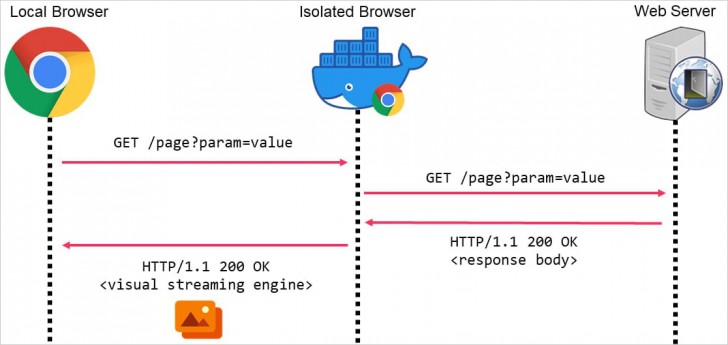

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้รายงานถึงเทคนิคพิเศษที่แฮกเกอร์ใช้ในการฝ่าระบบป้องกันแบบ Browser Isolation ซึ่งเป็นการแยกตัวเว็บเบราว์เซอร์ออกเป็น 2 ภาค คือภาค Local ที่เป็นตัวหลักทำงานอยู่บนเครื่องของผู้ใช้งาน ขณะที่ตัว Isolated Browser จะเป็นการทำงานในสภาวะแยกตัวจากระบบ คล้ายคลึงกับระบบ Virtual Machine โดยเบราว์เซอร์ในภาคนี้นั้นจะคอยรับข้อมูลต่าง ๆ จากอินเทอร์เน็ต โดยจะมีการส่งแค่ไฟล์รูปภาพไปสู่ Local Browser เท่านั้น ซึ่งเบราว์เซอร์ตัวนี้ยังทำหน้าที่ขัดขวางสคริปท์ประหลาดต่าง ๆ ที่จะโจมตีเข้าสู่คอมพิวเตอร์ได้หรือแม้แต่ป้องกันมัลแวร์ส่งสคริปท์เพื่อติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ได้อีกด้วย หมายถึง ถึงแม้มัลแวร์จะฝังตัวลงเครื่องได้แต่ก็ไม่สามารถติดต่อกับเซิร์ฟเวอร์ C2 เพื่อให้สั่งการการทำงานได้

- Google ประกาศ ลดการแจก Source Code ของ Android เหลือแค่ 2 ครั้งต่อปี

- แฮกเกอร์จากเกาหลีเหนือนิยมใช้ QR Code เพื่อปล่อยมัลแวร์เพิ่มมากขึ้น

- พบช่องโหว่บน Windows Imaging Component ถูกใช้ปล่อยมัลแวร์ผ่านไฟล์ JPEG

- มหามิจ ? แฮกเกอร์จีนพบวิธีใช้ Anthropic AI ทำแคมเปญสอดแนมแบบอัตโนมัติได้แล้ว

- มัลแวร์ ChaosBot เปิดช่องให้แฮกเกอร์เข้าควบคุมเครื่องเหยื่อด้วยการใช้ Discord

แต่แฮกเกอร์ได้มีการใช้วิธีการที่หัวหมอไปกว่านั้น คือ การใช้วิธีการเข้ารหัสคำสั่งต่าง ๆ ในรูปแบบ QR Code ส่งจากเซิร์ฟเวอร์ C2 ไปยัง Local Browser ที่ติดมัลแวร์อยู่บนเครื่องของเหยื่อ โดยอาศัยช่องโหว่ที่ตัว Isolated Browser จะส่งแค่เฉพาะไฟล์รูปภาพไปยัง Local Browser เท่านั้น โดยตัวมัลแวร์ที่ฝังอยู่จะทำการถอดรหัส และรันตามคำสั่งที่ได้รับมาผ่านทาง QR Code อีกทีหนึ่ง

ภาพจาก : https://www.bleepingcomputer.com/news/security/qr-codes-bypass-browser-isolation-for-malicious-c2-communication/

แต่โชคยังดีที่แฮกเกอร์ที่กล่าวมานั้นเป็นเพียงแค่กลุ่มนักวิจัยจากบริษัท Mandiant ซึ่งเป็นบริษัทผู้วิจัย และพัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ และการโจมตีดังกล่าวเป็นเพียงแค่การทดลองเท่านั้น โดยผลทดลองพบว่าวิธีการดังกล่าวใช้ได้ผลจริง แต่อาจใช้งานได้ไม่สะดวก หรือได้ผลลัพธ์ที่ดีนักในสถานการณ์จริง อันเนื่องมาจากหลายข้อจำกัด เช่น ข้อจำกัดในการสตรีมข้อมูลที่จำกัดอยู่แค่ 2,189 bytes ที่เป็นเพียงแค่ 74% ของข้อมูลเท่านั้น ทำให้ต้องมีการย่อขนาดข้อมูลของ QR Code และอาจนำไปสู่ข้อผิดพลาดในการรับสารของมัลแวร์ปลายทางได้ นอกจากนั้น ยังมีข้อกังวลในด้านการสูญเสียข้อมูลระหว่างการส่ง หรือกระทั่งการถูกขัดขวางโดยเครื่องมือรักษาความปลอดภัยตัวอื่น ๆ เป็นต้น

วิธีการดังกล่าวจะถูกนำมาพัฒนาจะใช้งานในสถานการณ์จริงอย่างเต็มประสิทธิภาพได้หรือไม่ ? คงต้องติดตามข่าว และเตรียมพร้อมรับมือกันต่อไป

ที่มา : www.bleepingcomputer.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์