แฮกเกอร์จากจีนใช้ประโยชน์จากช่องโหว่ของ GeoServer ปล่อยมัลแวร์ทั่วเขต APAC

เว็บไซต์ The Hacker News ได้มีรายงานถึงการตรวจพบพฤติกรรมการใช้งานช่องโหว่ของระบบเซิร์ฟเวอร์ GeoServer (บริการเซิร์ฟเวอร์ฟรีสำหรับการแชร์ข้อมูลด้านภูมิศาสตร์ เช่น ข้อมูลแผนที่ต่าง ๆ ซึ่งมีบริการที่เชื่อมโยงกับบริการแผนที่ทางเว็บไซต์ หรือ Web Map Service เจ้าดังหลายเจ้าเช่น Google Maps และ BingMaps เป็นต้น) โดยกลุ่มแฮกเกอร์ Earth Baxia ซึ่งเป็นกลุ่มแฮกเกอร์ที่มีต้นกำเนิดจากประเทศจีน

ซึ่งการตรวจพบดังกล่าวนั้นมาจากกลุ่มวิจัยแห่งบริษัท Trend Micro บริษัทผู้พัฒนาเครื่องมือแอนตี้ไวรัสยอดนิยม โดยทางทีมวิจัยได้ตรวจสอบอีเมล Phishing เอกสารนกต่อที่ใช้ในการแพร่มัลแวร์ และสังเกตการณ์เหตุการณ์โจมตีต่าง ๆ ซึ่งโดยเบื้องต้นทางทีมวิจัยพบว่า การโจมตีของแฮกเกอร์นั้นมุ่งเน้นไปยังการโจมตีหน่วยงานรัฐบาล และองค์กรด้านโทรคมนาคมต่าง ๆ ในเขตภูมิภาคเอเชียแปซิฟิก (APAC) ซึ่งมีประเทศที่ได้รับผลกระทบมากมาย เช่น ไต้หวัน, ฟิลิปปินส์, เวียดนาม, เกาหลีใต้ และประเทศไทย ก็ตกเป็นหนึ่งในเป้าหมายเสียด้วย ไม่เพียงเท่านั้น หนึ่งในเอกสารหลอกลวงที่ตรวจพบนั้นถูกเขียนขึ้นด้วยภาษาจีนตัวย่อ ซึ่งแปลว่าประเทศจีนเองก็ตกเป็นหนึ่งในเป้าหมายด้วย

- Microsoft ยอมรับ อัปเดตล่าสุดของ Windows ทำให้การเชื่อมต่อ RemoteApp ใช้งานไม่ได้

- Google เตือนแอดมิน ระวังแฮกเกอร์ใช้ช่องโหว่ React2Shell แฮกเข้าเซิร์ฟเวอร์

- Windows Server ก็ไม่รอด ! พบอัปเดตความปลอดภัยใหม่ ทำเครื่องค้างใช้ Remote Desktop ไม่ได้

- พบช่องโหว่บน Windows File Explorer เปิดทางให้แฮกเกอร์อัปเกรดสิทธิ์ในการเข้าควบคุมระบบได้

- อัปเดตเทคโนโลยี Cybersecurity ปี 2025 ในงาน Cybersec Asia Thailand 2025

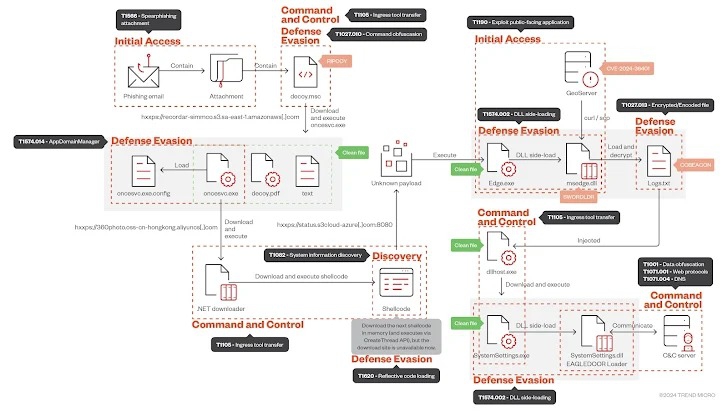

ทางทีมวิจัยได้ระบุว่า การทำ Phishing อย่างเฉพาะเจาะจง หรือ Spearphishing ด้วยเครื่องมือดังกล่าวนั้นเป็นแค่ส่วนหนึ่งเท่านั้น เพราะแฮกเกอร์ยังได้นำเอาช่องโหว่ CVE-2024-36401 ของบริการเซิร์ฟเวอร์ GeoServer ซึ่งเป็นช่องโหว่สำหรับการยิงโค้ดระยะไกล (Remote Code Execution หรือ RCE) มาร่วมเพื่อใช้ Cobalt Strike (เครื่องมือสำหรับการทดสอบเจาะระบบ ซึ่งภายหลังแฮกเกอร์นำมาใช้ในการเจาะระบบจริง) มาเป็นเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อฝังมัลแวร์สำหรับการเปิดประตูหลังของระบบ (Backdoor) ที่มีชื่อว่า EAGLEDOOR (ซึ่งฝังตัวลงด้วยไฟล์ "Eagle.dll" ผ่านการทำเทคนิค DLL Sideloading) ลงที่เครื่องของเป้าหมาย เพื่อทำการปล่อยมัลแวร์ชุดถัดไป

ภาพจาก : https://thehackernews.com/2024/09/chinese-hackers-exploit-geoserver-flaw.html

ซึ่งทางทีมวิจัยยังได้ตรวจพบอีกว่า แฮกเกอร์ยังได้เสริมสร้างความแนบเนียนของเซิร์ฟเวอร์ C2 ที่ใช้ในการทำการดังกล่าว ด้วยการแปลงโดเมนให้คล้ายคลึงกับบริการออนไลน์ชื่อดัง เช่น Amazon Web Services, Microsoft Azure ตัวอย่างเช่น "s3cloud-azure," "s2cloud-amazon," "s3bucket-azure," และ "s3cloud-azure" หรือแม้แต่ Trend Micro ซึ่งเป็นผู้วิจัย และเปิดเผยการค้นพบดังกล่าว ก็ยังถูกนำชื่อไปใช้ในการหลอกลวงด้วยจากโดเมน "trendmicrotech"

นอกจากนี้ หลังจากที่แฮกเกอร์ทำการฝัง Backdoor ลงสู่เครื่องแล้ว แฮกเกอร์ยังมีการใช้เทคนิค GrimResource และ AppDomainManager Injection เพื่อยิงมัลแวร์เพิ่มเติมโดยมีจุดประสงค์เพื่อบั่นทอนระบบป้องกันของเครื่อง หรือเครือข่ายของเหยื่อให้อ่อนแอลงอีกด้วย

จะเห็นได้ว่าเบื้องหลังการทำ Phishing ที่ดูเหมือนว่าจะธรรมดานั้นกลับแฝงไปด้วยรูปแบบการโจมตีที่ต่อเนื่อง ซับซ้อน มีการนำเอาเทคนิคระดับสูงและเครื่องมือต่าง ๆ เข้ามาร่วมด้วยมากมายเพื่อสร้างปัญหาให้กับเหยื่อที่จะทำการต่อกรให้มากที่สุด ดังนั้น หน่วยงานทั้งรัฐและเอกชน โดยเบื้องต้นแล้วต้องบังคับใช้มาตรการด้านความปลอดภัยไซเบอร์อย่างเข้มแข็งเพื่อสู้กับการหลอกลวงในรูปแบบ Phishing รวมไปถึงควรลงทุนด้านเครื่องมือและผู้เชี่ยวชาญเพื่อต่อกรกับกลุ่มแฮกเกอร์มืออาชีพอย่างเช่นที่ปรากฏในข่าวด้วย

ที่มา : thehackernews.com , nvd.nist.gov

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์