พบช่องโหว่บน Windows File Explorer เปิดทางให้แฮกเกอร์อัปเกรดสิทธิ์ในการเข้าควบคุมระบบได้

ช่องโหว่ด้านความปลอดภัยมักเป็นสิ่งที่มาคู่กับระบบปฏิบัติการ หรือ OS โดยเฉพาะ Windows ที่มีข่าวอยู่บ่อยครั้ง และครั้งนี้ก็เป็นการตรวจพบช่องโหว่ตัวใหม่ที่ผู้ใช้งานจำเป็นต้องระวังไว้ให้มาก

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบช่องโหว่ที่อยู่ภายในส่วนของการจัดการไฟล์ Windows File Explorer ซึ่งช่องโหว่ดังกล่าวนั้นจะเป็นช่องโหว่ที่ช่วยให้แฮกเกอร์สามารถอัปเกรดสิทธิ์ในการใช้งานระบบของตัวเองให้สูงขึ้นไปถึงระดับผู้ดูแลระบบ (Administrator) ได้ โดยช่องโหว่นี้มีชื่อรหัสว่า CVE-2024-38100

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

- เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

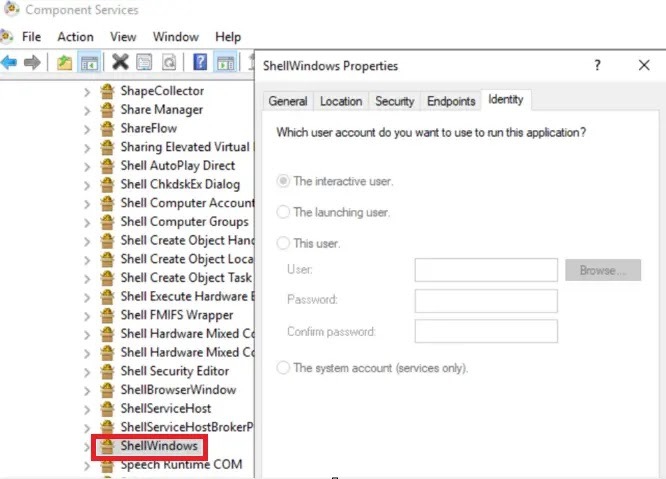

ช่องโหว่ที่กล่าวมาข้างต้นนี้จะเป็นช่องโหว่ที่เกิดขึ้นในส่วน Object ภายใน Windows File Explorer ที่มีชื่อว่า Distributed Component Object Model (DCOM) โดยเฉพาะ ShellWindows DCOM object (CLSID `{9BA05972-F6A8-11CF-A442-00A0C90A8F39}`) ที่ถูกตั้งค่าให้ทำงานในกรอบความปลอดภัยในรูปแบบ Logged-in User (ผู้ใช้งานที่เข้าใช้งานระบบอยู่) ซึ่งค่าเข้าสู่การตั้งค่าในส่วนนี้อย่างไม่ถูกต้องนั้น จะเปิดให้แฮกเกอร์สามารถฉวยโอกาสในการอัปเกรดสิทธิ์ของตนเอง ผ่านการใช้งาน COM Cross-Session Activation เพื่อสร้าง ShellWindows Object ในการอัปเกรดสิทธิ์การใช้งานให้สูงถึงระดับผู้ดูแลระบบ

ภาพจาก : https://cybersecuritynews.com/windows-file-explorer-vulnerability-exploited/

แหล่งข่าวยังได้กล่าวถึงการใช้ช่องโหว่นี้ในอีกรูปแบบหนึ่ง ผ่านการทำงาน "ShellExecute" ที่นอกจากแฮกเกอร์จะสามารถอัปเกรดสิทธิ์ในการใช้งานได้แล้ว แฮกเกอร์ยังจะสามารถป้อนคำสั่งต่าง ๆ ลงสู่เครื่องของเหยื่อโดยที่ไม่ได้รับอนุญาต หรือแม้กระทั่งทำการ Reverse Shells ได้อีกด้วย

สำหรับ Windows ที่ได้รับผลกระทบนั้นมีดังนี้

- Windows Server 2016: เวอร์ชันต่ำกว่า 10.0.14393.7159

- Windows Server 2019: เวอร์ชันต่ำกว่า 10.0.17763.6054

- Windows Server 2022: เวอร์ชันต่ำกว่า 10.0.20348.2582

- Windows Server 2022 (23H2): เวอร์ชันต่ำกว่า 10.0.25398.1009

ข่าวดีก็คือ ทางไมโครซอฟท์ได้ทราบถึงการมีอยู่ของช่องโหว่ดังกล่าว แล้วได้ทำการออกอัปเดตมาในช่วง กรกฎาคม ค.ศ. 2024 (พ.ศ. 2567) เป็นที่เรียบร้อยแล้ว สำหรับผู้ที่ปิดการอัปเดตอัตโนมัติ หรือตกหล่น สามารถทำการอัปเดตได้ทันทีเพื่อปิดช่องโหว่ดังกล่าว

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์