พบ Xeon Sender เครื่องมือสแปม SMS ผ่าน Cloud วางขายในเว็บใต้ดิน ให้แฮกเกอร์ตใช้ยิงแคมเปญ Phishing

การโจมตีของแฮกเกอร์อย่างหนึ่งที่หลายคนอาจจะคุ้นเคยกันดีคือ การส่งลิงก์ปลอมมาทาง SMS (Short Message Service) ไม่ใช้ข้อความล่อลวงให้ติดต่อกลับเพื่อการปั่นหัว (Social Engineering) ให้ทำตามที่แฮกเกอร์ต้องการ แต่น้อยคนที่จะทราบว่าแฮกเกอร์สามารถส่ง SMS จำนวนมากเช่นนี้ได้อย่างไร

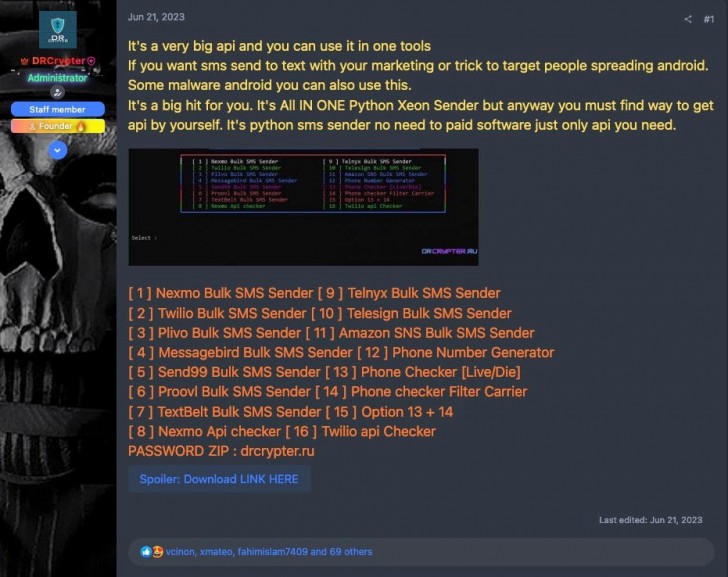

จากรายงานข่าวโดยเว็บไซต์ IT Pro ได้รายงานถึงพฤติกรรมการโจมตีของแฮกเกอร์ที่เน้นการโจมตีเหยื่อด้วยการส่ง SMS หลอกลวงเข้าหาเหยื่อจำนวนมาก และบ่อยครั้ง หรือที่เรียกว่าการทำ SMS Spamming ด้วยการใช้เครื่องมือที่ถูกสร้างขึ้นมาเพื่อการนี้โดยเฉพาะ โดยเครื่องมือดังกล่าวนั้น ทางทีมวิจัยแห่ง Sentinel Labs บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือ AI สำหรับการต้านภัยไซเบอร์ ได้ทำการตั้งชื่อเครื่องมือดังกล่าวว่า “Xeon Sender” (หรือเป็นที่รู้จักในชื่อ XeonV5 และ SVG Sender) ซึ่งเป็นเครื่องมือที่ถูกสร้างขึ้นด้วยภาษา Python ที่ทำงานได้ด้วยการใช้ API ร่วมกับเครื่องมือประเภทซอฟต์แวร์เช่า (SaaS หรือ Software-as-a-Service) ถึง 9 เจ้า อันประกอบด้วย Amazon Simple Notification Service (SNS), Nexmo, Plivo, Proovl, Send99, Telesign, Telnyx, TextBelt, และ Twilio เพื่อทำการส่ง SMS จำนวนมหาศาลเข้าหากลุ่มเหยื่อเป้าหมาย ทาง Sentinel Labs ยังได้สังเกตอีกว่า เนื่องจากเครื่องมือดังกล่าวนั้นต้องใช้ API กับบริการเหล่านี้ เป็นไปได้ว่าจะเป็นการทำงานร่วมกันระหว่างเครื่องมือ กับบัญชีของบริการ SaaS ดังกล่าวที่ถูกแฮกมาอีกที

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

ภาพจาก : https://thehackernews.com/2024/08/xeon-sender-tool-exploits-cloud-apis.html

โดยการทำงานของเครื่องมือดังกล่าวนั้น แฮกเกอร์จะใช้การป้อนคำสั่ง “Requests” ด้วยภาษา Python ที่จะนำมาประกอบกันเป็นข้อความ SMS ที่สมบูรณ์พร้อมที่อยู่ในการส่งเสร็จสรรพ โดย Field ต่าง ๆ ที่แฮกเกอร์จะต้องเติมนั้นจะประกอบด้วย Sender ID (ชื่อผู้ส่ง), SMS message content (ข้อความที่จะส่ง), และ Phone Number (เบอร์โทรศัพท์ของเป้าหมาย) ถึงอย่างหลังสุดนั้นสามารถเติมได้อย่างอัตโนมัติด้วยการใช้เบอร์โทรศัพท์ที่บรรจุอยู่บนไฟล์ “phone.txt” ซึ่งอธิบายง่าย ๆ คือ เครื่องมือจะทำการส่งข้อความหาทุกเบอร์ที่บรรจุอยู่บนไฟล์ดังกล่าวจนกว่าจะหมดลิสต์

ภาพจาก : https://www.sentinelone.com/labs/xeon-sender-sms-spam-shipping-multi-tool-targeting-saas-credentials/

สำหรับแหล่งที่มาของเครื่องมือดังกล่าวนั้น ทางทีมวิจัยแห่ง Sentinel Labs ได้รายงานว่า มีการจำหน่ายในตลาดมืดผ่านทางช่องทางบนแอปพลิเคชันแชทชื่อดัง Telegram นอกจากนั้นยังมีการจัดจำหน่ายตามเว็บบอร์ดใต้ดินต่าง ๆ อีกด้วย แต่ทางทีมวิจัยก็ยังตั้งข้อสังเกตว่า เครื่องมือดังกล่าวนั้นถูกสร้างมาอย่าง “ไม่เรียบร้อยเท่าไหร่” ซึ่งอาจส่งผลให้ “นักแฮกมืออาชีพ” ไม่เลือกใช้งานกัน ทั้งยังมีข้อบกพร่องที่ทำให้การทำ Debugging ทำได้ยากอีกด้วย แต่ทางทีมก็ยังมีความกังวลว่า อนาคตทีมที่พัฒนาเครื่องมือ Xeon Sender อาจพัฒนาให้มีประสิทธิภาพครอบคลุมรูปแบบการโจมตีที่หลากหลายมากกว่าที่เป็นอยู่ในตอนนี้ นอกจากนั้น ทีมวิจัยยังได้แนะนำกลุ่มผู้ให้บริการเครือข่ายโทรศัพท์มือถือว่า “ควรทำการสอดส่องและตรวจสอบสิทธิ์ในการส่ง SMS รวมไปถึงพฤติกรรมผิดปกติต่าง ๆ เช่น การที่มีส่ง SMS ถึงเบอร์โทรศัพท์จำนวนมากในเวลาเดียวกัน” เพื่อยับยั้งภัยดังกล่าวให้เข้าถึงผู้ใช้บริการให้ยากขึ้น

ที่มา : www.itpro.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์