ได้ไง? พบแอปแฝงมัลแวร์ได้ลง Google Play แถมมียอดดาวน์โหลดสูงถึง 19 ล้านครั้ง

แอปสโตร์อย่างเป็นทางการเช่น Apple App Store และ Google Play มักจะมีการอวดอ้างเสมอว่ามีการดูแลความปลอดภัยของแอปพลิเคชันที่ถูกอัปโหลดขึ้นเพื่อแจกจ่าย หรือจัดจำหน่าย โดยทางทีมผู้ให้บริการอย่างเข้มงวด แต่ก็มักจะมีกรณีที่แอปพลิเคชันปนเปื้อนมัลแวร์หลุดมาบ่อย ๆ ดังเช่นในข่าวนี้

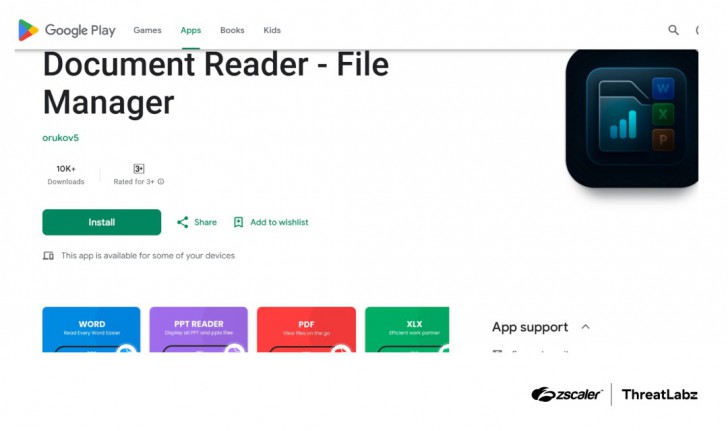

จากรายงานโดยเว็บไซต์ The Register ได้อ้างอิงถึงงานวิจัยของทางทีมวิจัย ThreatLabz แห่ง Zscaler บริษัทผู้เชี่ยวชาญด้านความปลอดภัยบนระบบคลาวด์ ที่ได้มีการตรวจพบแอปพลิเคชันแฝงมัลแวร์บนแอปสโตร์อย่างเป็นทางการของผู้ใช้งานระบบปฏิบัติการ Android อย่าง Google Play Store ที่มีมากกว่า 77 แอป ซึ่งส่วนมากมักจะปลอมตัวเป็นแอปพลิเคชันสำหรับใช้งานทั่วไป หรือ แอปพลิเคชันที่ดัดแปลงการใช้งานให้เหมาะกับตนเอง (Personalization App) โดยการตรวจพบดังกล่าวนั้น สร้างความกังวลใจให้กับทีมวิจัยเป็นอย่างมากถึงมาตรฐานในการตรวจสอบดูแล ความปลอดภัยของแอปพลิเคชันที่ถูกส่งขึ้นบนสโตร์ ซึ่งความกังวลใจดังกล่าวนั้นทางทีมวิจัยได้กล่าวว่า เป็นความล้มเหลวสำคัญของ Google

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

- ข่าวดีนักเรียนอินเตอร์ ต่อไปนี้จะสามารถติวข้อสอบ SAT บน Gemini ได้ฟรีแล้ว

ภาพจาก : https://www.zscaler.com/blogs/security-research/android-document-readers-and-deception-tracking-latest-updates-anatsa

ในเชิงลึกนั้น ทางทีมวิจัยได้พบกับสิ่งที่น่าตกใจมากขึ้นไปอีกคือ มัลแวร์ที่แฝงอยู่บนแอปพลิเคชันปลอมเหล่านี้ ล้วนแต่เป็นมัลแวร์ที่มีชื่อเสียง และมีศักยภาพในการโจมตีที่ร้ายกาจ อย่างเช่น Anatsa ซึ่งเป็นมัลแวร์ประเภทดูดเงิน (Banking Trojan) ซึ่งมีการระบาดมาตั้งแต่ปี ค.ศ. 2020 (พ.ศ. 2563) โดยเวอร์ชันที่แฝงอยู่กับแอปพลิเคชันบนแอปสโตร์นั้นเป็นเวอร์ชันอัปเดตล่าสุดของมัลแวร์ดังกล่าว ที่มีการเพิ่มความสามารถเข้ามาอย่างมากมาย ไม่ว่าจะเป็น ความสามารถในการดักจับการพิมพ์ (Keylogger) เพื่อลอบเก็บรหัสผ่าน, การดักจับข้อความสั้น (SMS หรือ Short Message Service) และความสามารถในการหลบเลี่ยงการตรวจจับของเครื่องมือตรวจจับมัลแวร์ โดยมัลแวร์ดังกล่าวเพ่งเล็งการขโมยจากแอปพลิเคชัน, เว็บไซต์ธนาคาร และสถาบันการเงินมากกว่า 831 แห่ง รวมถึงเว็บไซต์สำหรับซื้อขายแลกเปลี่ยนเหรียญคริปโตเคอร์เรนซีด้วย

นอกจากนั้น มัลแวร์ Anasta รุ่นล่าสุดยังมีฟีเจอร์การหลบซ่อนตัวหลีกเลี่ยงการตรวจจับอยู่มากมาย อย่างการใช้งานเครื่องมือตีรวนระบบตรวจจับ (Obfuscation) ในรูปแบบ Android APK ZIP Obfuscator ที่มีการใช้ไฟล์เสีย (Corrupted Archive) แบบ Zip เพื่อซ่อนไฟล์มัลแวร์ไว้ภายในจนกว่าจะถึงขั้นตอนการใช้งาน Runtime เพื่อใช้ในการหลีกเลี่ยงระบบตรวจจับแบบค่าคงที่ (Static Analysis) ที่จะตรวจจับจาก Header ของไฟล์ Zip เป็นหลักทำให้เครื่องมือนี้ไม่สามารถตรวจจับได้ ขณะที่ตัวแอปสามารถรันบน Android ได้อย่างปกติ ในขณะเดียวกันก็มีการซ่อนโค้ด Payload ไว้บนไฟล์ JSON เพื่อหลบเลี่ยงการตรวจจับแบบค่าไม่คงที่ (Dynamic Analysis) ในเวลาเดียวกัน

นอกจากนั้นยังมีการตรวจพบมัลแวร์ Joker ที่แฝงตัวอยู่บนแอปพลิเคชัน 77 ตัวที่เป็นปัญหาข้างต้นด้วย โดยมัลแวร์ตัวนี้มีการเริ่มต้นการระบาดในช่วงเดียวกับ Anatsa ซึ่งการแพร่ระบาดนั้นเรียกว่าหนักมากในระดับที่ไม่มีแนวโน้มที่จะลดลง โดยมัลแวร์ Joker นั้นมีความสามารถในการขโมยรหัสผ่านจาก SMS ซึ่งความสามารถนี้เรียกได้ว่าเป็นความสามารถที่มีอยู่อย่างแพร่หลายในมัลแวร์หลากชนิดที่ถูกเครื่องมือของทาง Zscaler จับได้ โดยมีมากกว่า 1 ใน 4 ของมัลแวร์ทั้งหมดเลยทีเดียว

ขณะนี้ทาง Zscaler ได้แจ้งพร้อมส่งรายงานด้านการตรวจพบดังกล่าวให้กับทาง Google ไปเป็นที่เรียบร้อยแล้ว แต่ยังไม่ได้รับการตอบกลับจากทาง Google แต่อย่างใด

ที่มา : www.theregister.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์