แฮกเกอร์ฉวยโอกาสเหตุการณ์ประท้วงเนปาล ปล่อยแอปหลอกอ้างเป็นแอปฉุกเฉิน เพื่อปล่อยมัลแวร์

ทุกครั้งที่มีการจลาจล หรือประท้วงนั้น สิ่งที่ตามมาบนโลกออนไลน์มักจะเป็นเรื่องข่าวจริง และข่าวเท็จเสียส่วนใหญ่ แต่นอกจากสงครามข่าวสารแล้ว แฮกเกอร์ก็ได้ใช้งานโอกาสนี้ในการโจมตีเหยื่อด้วยเช่นเดียวกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบความเคลื่อนไหวของกลุ่มแฮกเกอร์ชื่อว่า Sidewinder APT ที่ได้ทำการแพร่กระจายแอปพลิเคชันปลอมแฝงมัลแวร์โดยแอบอ้างตัวแอปปลอมว่า เป็นแอปสำหรับใช้ในช่วงเวลาฉุกเฉิน ซึ่งตัวแคมเปญนี้นั้นเป็นการฉวยโอกาสของการประท้วงใหญ่ในประเทศเนปาลช่วงเดือนกันยายนที่ผ่านมา ซึ่งช่วงเวลาดังกล่าวนั้นเป็นช่วงเวลาที่สับสนวุ่นวาย อีกทั้งทางรัฐบาลได้ปิดกั้นการใช้งานช่องทางสำคัญสำหรับการติดต่อยามฉุกเฉินอย่างโซเชียลมีเดีย นำมาสู่การฉวยโอกาสของทางแฮกเกอร์กลุ่มดังกล่าว โดยตัวแอปพลิเคชันปลอมที่มีมัลแวร์แฝงอยู่นั้น จะครอบคลุมการโจมตีทั้งระบบปฏิบัติการ Android และ Windows

- Google เตือน กว่า 40% ของอุปกรณ์ Android ทั้งหมดมีความเสี่ยงสูงต่อการติดมัลแวร์

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

ในการหลอกลวงเหยื่อนั้น ทางทีมวิจัยจาก StrikeReady Labs บริษัทผู้พัฒนาเครื่องมือรักษาความปลอดภัยไซเบอร์ด้วยเทคโนโลยี AI ได้กล่าวว่า ทางกลุ่มแฮกเกอร์นั้นจะทำแคมเปญแบบคู่ขนาน 2 แคมเปญ แต่ทั้ง 2 เวอร์ชันนั้นต่างมีจุดร่วมกันคือ มีการขอสิทธิ์ในการเข้าถึงระบบที่สำคัญอย่างมากมายหลายอย่าง เช่น ไฟล์ระบบ, ไมโครโฟน, กล้อง เป็นต้น โดยมีจุดมุ่งหมายในการลักลอบขโมยข้อมูลสำคัญของเหยื่อ (Exfiltration)

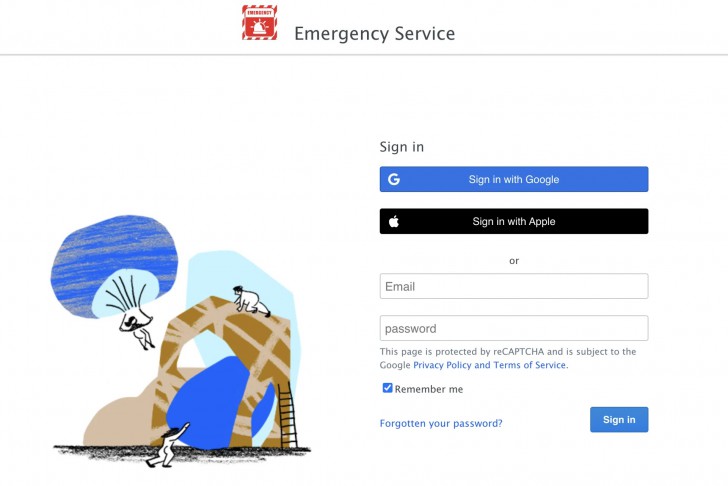

สำหรับแคมเปญเวอร์ชัน Android นั้น แฮกเกอร์จะทำการหลอกลวงเหยื่อว่าเป็นตัวแทนจากทางการเนปาล หลอกให้เข้าเว็บไซต์ปลอมที่แอบอ้างตัวว่าเป็น Nepalese Emergency Service พร้อมหน้าล็อกอินปลอม ซึ่งหลังจากที่เหยื่อทำการใส่รหัสผ่านเรียบร้อยแล้ว ตัวเว็บไซต์ปลอมก็จะทำการเปลี่ยนเป้าหมาย (Redirect) ให้เหยื่อดาวน์โหลดแอปพลิเคชันปลอมที่อ้างว่าเป็นแอปพลิเคชันสำหรับการติดตามข่าวล่าสุด ที่มีชื่อว่า Gen_Ashok_Sigdel_Live.apk โดยหลังจากติดตั้งแล้ว เมื่อเหยื่อทำการเปิดแอปพลิเคชันดังกล่าวขึ้นมา ตัวแอปก็จะทำการเปิดหน้าข่าวจากสำนักข่าวที่มีชื่อเสียง อย่าง Al Jazeera เพื่อให้เหยื่อตายใจขณะที่มัลแวร์กำลังทำงานอยู่ นอกจากนั้นแล้ว เวอร์ชัน Android ยังได้มีการสร้างการคงอยู่บนระบบ (Persistence) ด้วยการฝังตัวไว้อยู่กับระบบแจ้งเตือน (Notification)

ภาพจาก : https://cybersecuritynews.com/sidewinder-apt-hackers-leverage-nepal-protests/

สำหรับในฝั่งเหยื่อที่เป็นผู้ใช้งาน Windows นั้น จะเป็นการหลอกให้ดาวน์โหลดไฟล์ติดตั้งซอฟต์แวร์ที่มีชื่อว่า EmergencyApp.exe โดยตัวซอฟต์แวร์ดังกล่าวนั้นจะถูกโคลน (Clone) มาจากของแท้ที่มีชื่อว่า Emergency Helpline Portal แต่ได้มีการแอบแฝงมัลแวร์เอาไว้ภายใน ซึ่งตัวมัลแวร์ในเวอร์ชัน Windows นั้นจะมุ่งเน้นไปยังการขโมยไฟล์สำคัญต่าง ๆ ที่มีสกุลไฟล์ .docx, .pdf, และ .xlsx นอกจากการขโมยไฟล์แล้ว เวอร์ชัน Windows ยังมีการสร้าง Persistence ด้วยการเข้าไปแก้ไข Registry เพื่อให้มัลแวร์ทำงานอย่างอัตโนมัติทุกครั้งที่เปิดเครื่องขึ้นมาใหม่อีกด้วย

นอกจากนั้นทางทีมวิจัยยังได้เปิดเผยผลของการตรวจสอบในเชิงลึกของมัลแวร์ในเวอร์ชัน Android โดยได้พบว่า ตัวมัลแวร์ในเวอร์ชัน Android นั้นได้มีการใช้งาน FileUploadService ที่ทำงานแบบหลาย Thread พร้อมกัน (Multi-Thread) เพื่อใช้ในการขโมยข้อมูล โดยหลังจากที่ตัวมัลแวร์ถูกรันขึ้นมา ตัวมัลแวร์จะทำการใช้งานฟังก์ชัน ExecutorService พร้อมตั้งค่า Thread เป็น 15 Thread ซึ่งแต่ละตัวจะใช้ในการสแกนหาไฟล์ ที่มีคุณสมบัติตามที่ถูกกำหนดไว้บนมัลแวร์ ตามแหล่งเก็บข้อมูล (Storage) ต่าง ๆ ที่อยู่บนระบบ ซึ่งตัวโค้ดการตั้งค่าเพื่อการทำงานในรูปแบบดังกล่าวนั้นจะมีลักษณะดังนี้

public class FileUploadService extends Service {

private static final int THREAD_COUNT = 15;

private final List docExts = Arrays.asList(".txt", ".pdf", ".docx", ".xlsx");

private final List imgExts = Arrays.asList(".jpg", ".png");

private ExecutorService executorService;

@Override

public int onStartCommand(Intent intent, int flags, int startId) {

executorService = Executors.newFixedThreadPool(THREAD_COUNT);

scanAndUpload();

return START_STICKY;

}

private void scanAndUpload() {

for (String ext : docExts) {

// Launch tasks to upload matching files

executorService.submit(() -> uploadFiles(ext));

}

for (String ext : imgExts) {

executorService.submit(() -> uploadFiles(ext));

}

}

}

โดยหลังจากที่พบไฟล์ต่าง ๆ ตามที่ต้องการแล้ว ตัวมัลแวร์ก็จะทำการส่งไฟล์ดังกล่าวในรูปแบบไฟล์แยกหลายส่วน (Multi-Part File) ด้วย HTTP Post Requests กลับไปยังเซิร์ฟเวอร์ของแฮกเกอร์ ซึ่งในการส่งนั้นจะมีการตั้งค่า Boundary ให้เป็น (----qwerty) โดยไฟล์ต่าง ๆ นั้นจะถูกส่งไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่มีชื่อว่า https[:]//playservicess[.]com/dtta/files[.]php

จะเห็นได้ว่า แฮกเกอร์มีความสามารถในการฉวยโอกาสในสถานการณ์ที่สุ่มเสี่ยง ทั้งยังมีความแนบเนียนในการอ้างตัวเป็นคนของทางรัฐอย่างมาก ดังนั้น ผู้อ่านจะต้องมีความระมัดระวังตัวให้มากในการตรวจสอบ และเลี่ยงการดาวน์โหลดแอปพลิเคชันจากนอกแอปสโตร์ หรือดาวน์โหลดซอฟต์แวร์จากเว็บไซต์ที่มี URL ไม่น่าไว้วางใจ

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์