McDonald's ถูกแฮกผ่านโปร "นักเก็ตฟรี" บนแอป นำไปสู่การทดลองจนแฮกเข้าถึงข้อมูลลับได้

แอปพลิเคชันบนโทรศัพท์มือถือที่มีมากมายนั้น สามารถสร้างความสะดวกให้กับผู้ใช้งานได้อย่างมหาศาลจากการใช้งานแบบหลากรูปแบบ แต่ช่องโหว่บนแอปพลิเคชันบางรูปแบบนั้น อาจส่งผลร้ายต่อระบบหลักได้

จากรายงานโดยเว็บไซต์ Cyber Security News ได้มีการกล่าวถึงการตรวจพบช่องโหว่ร้ายแรงบนแอปพลิเคชันสำหรับการสั่งอาหารจากฟาสท์ฟู๊ดชื่อดัง McDonald’s ที่ส่งผลให้แฮกเกอร์สามารถเข้าถึงระบบหลักได้ แต่นับเป็นโชคดีของทาง McDonald’s ที่ผู้ที่ตรวจพบ และใช้งานช่องโหว่ดังกล่าวได้สำเร็จนั้นไม่ใช่แฮกเกอร์ทั่วไป แต่เป็นแฮกเกอร์สายขาวที่มีอาชีพเป็นนักวิจัยด้านความปลอดภัยไซเบอร์ที่มีชื่อว่า BobDaHacker ซึ่งหลังจากการตรวจพบช่องโหว่ร้ายแรงและสามารถเข้าถึงระบบหลักของบริษัทได้ ทางนักวิจัยก็ได้รีบทำการติดต่อไปยังผู้พัฒนาที่สำนักงานใหญ่ของ McDonald’s ในทันที แต่แทนที่จะได้รับการตอบรับอย่างเร่งด่วน กลับได้คำตอบจากทางสำนักงานใหญ่ว่า “ไม่ว่าง กำลังยุ่ง”

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

เหตุการณ์ทุกอย่างเริ่มต้นจากนักวิจัยรายดังกล่าว ได้ทำการทดลองใช้งานแอปพลิเคชันแล้วพบว่าโปร "นักเก็ตฟรี" นั้นมีการตรวจสอบยืนยันคะแนนแค่บนส่วนของผู้ใช้งาน (Client) เท่านั้น ทำให้ผู้ใช้งานที่มีความรู้สามารถอาศัยช่องโหว่แลกนักเก็ตฟรีได้อย่างไม่จำกัดถึงแม้คะแนนจะไม่พอแลก ซึ่งทางนักวิจัยก็ได้ทำการติดต่อไปยังสำนักงานใหญ่ทันทีแต่ก็ได้รับคำตอบเช่นข้างต้น แต่กระนั้นตัวแอปพลิเคชันก็ได้รับแพทช์แก้ไขในวันถัดมา คาดว่ามาจากการที่ทีมวิศวกรได้เข้ามาทำการตรวจสอบด้วยตัวเองหลังจากการแจ้ง

ภาพจาก : https://cybersecuritynews.com/mcdonalds-free-nuggets-hack/

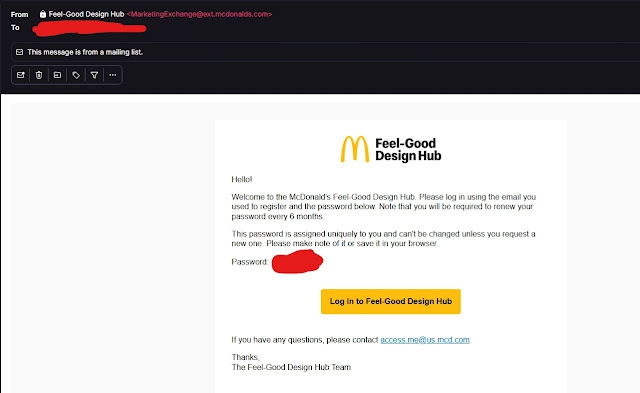

หลังจากเหตุการณ์ดังกล่าว ทางนักวิจัยก็ได้ทำการทดลองค้นหาแฮกระบบของทาง McDonald's ในเชิงลึกมากยิ่งขึ้น จนพบช่องโหว่บนเครื่องมือที่มีชื่อว่า Design Hub ซึ่งเป็นจุดศูนย์รวมในการเก็บทรัพยากรของแบรนด์สำหรับใช้ในการโฆษณา และประชาสัมพันธ์ (Brand Asset) ที่ใช้งานร่วมกันระหว่างทีมงานใน 120 ประเทศทั่วโลก โดยช่องโหว่นั้นอยู่ที่การล็อกอินเข้าสู่ระบบที่อาศัยการตรวจสอบความถูกต้องจากส่วนของ Client เพียงอย่างเดียวเช่นเดียวกัน ซึ่งทางนักวิจัยก็ได้ทำการแจ้งการค้นพบกลับไปยังสำนักงานใหญ่อย่างเดิม ซึ่งในรอบนี้ใช้เวลาในการตรวจสอบ และแก้ไขนานถึง 3 เดือน แต่ถึงจะใช้เวลาแก้ไขที่นานขนาดนั้น ก็ยังคงมีช่องโหว่ที่เพียงแค่เปลี่ยนคำว่า Login เป็น Register บน URL เมื่อเปิดจากอุปกรณ์ปลายทาง (Endpoint) ก็สามารถเข้าถึงเครื่องมือดังกล่าวได้สำเร็จ นอกจากนั้น ในส่วนของ API ก็ยังมีการชี้นำ (Guiding) ผู้ใช้งานในการเติมช่องที่ว่างอยู่บนแบบฟอร์ม ทำให้การสร้างบัญชีทำได้ง่ายมาก แถมตัวรหัสผ่านที่ตั้งขึ้นมายังถูกส่งมาบนอีเมลในรูปแบบที่ไม่ได้ถูกเข้ารหัส (Plain Text) อีกด้วย

ซึ่งหลังจากที่ทางนักวิจัยพบช่องโหว่นี้แล้ว ก็ได้ทำการทดลองเพิ่มเติมหลังจากที่พบว่าเครื่องมือดังกล่าวยังสามารถเข้าจากทาง Endpoint ที่ใช้งานอยู่ พบว่าผู้ใช้งานสามารถเข้าถึงข้อมูลลับที่สามารถใช้งานภายในเท่านั้นจำนวนมากได้ โดยไฟล์ JavaScript ที่อยู่บนเครื่องมือ Design Hub ทำให้แฮกเกอร์สามารถเข้าถึงกุญแจ Magicbell API ได้ ทำให้สามารถจัดการเพิ่มผู้ใช้งานใหม่ จนแฮกเกอร์สามารถใช้ความสามารถดังกล่าวในการส่งแจ้งเตือนการ Phishing ผ่านทางช่องทางภายในของทาง McDonald's ได้ ไม่เพียงเท่านั้น นักวิจัยยังพบว่า สามารถใช้ปลั๊กอิน Algolia ซึ่งเป็นเครื่องมือค้นหาด้วยการใช้ AI บนเครื่องมือดังกล่าวในการเข้าถึงข้อมูลส่วนบุคคล เช่น ชื่อพนักงาน, อีเมล และคำขอร้องในการรับอนุมัติการใช้งาน

นอกจากช่องโหว่ข้างต้นแล้ว ทางนักวิจัยยังพบช่องโหว่อีกหลากหลายช่อง เช่น

- Employee Portal สำหรับพนักงานใช้งานเพื่อตรวจสอบสถานะการทำงาน และเงินเดือน ผู้ใช้งานในระดับเบื้องต้น (Basic Crew) กลับสามารถเข้าถึงการใช้งานเครื่องมือ TRT ซึ่งเป็นเครื่องมือสำหรับผู้บริหารในการเข้าถึงข้อมูลของพนักงานทั้งหมดทั่วโลก รวมไปถึงอีเมลของผู้บริหาร ทั้งยังมีฟีเจอร์ในการ “สวมรอย” ตัวตนอีกด้วย

- Global Restaurant Standards หรือ GRS ซึ่งเป็นแพลตฟอร์มภายในของทางบริษัท ก็มีระบบการยืนยันตัวตนที่ไม่เพียงพอสำหรับการใข้งานในระดับผู้ดูแล (Admin) รวมทั้งมีช่องโหว่ให้แฮกเกอร์สามารถทำการยิงโค้ด HTML (Injection) ผ่านทาง API ได้

- Stravito ซึ่งเป็นเครื่องมือสำหรับการบริหารข้อมูล (Knowledge Management) ยังมีการตั้งค่าที่ผิดพลาด จนพนักงานระดับล่างสามารถเข้าถึงเอกสารภายในของผู้บริหารได้

- CosMc ซึ่งเป็นแอปพลิเคชันตัวใหม่ที่อยู่ระหว่างการทดลอง นักวิจัยสามารถสร้างคูปองได้อย่างไม่จำกัด รวมทั้งส่งออเดอร์ต่าง ๆ โดยที่ไม่ได้รับอนุญาตได้

นอกจากกรณีดังกล่าวแล้ว ทางแหล่งข่าวยังได้ระบุว่า ระบบการจ้างงานด้วย AI ของทาง McDonald's ยังถูกแฮกขโมยข้อมูลของผู้สมัครงานไปเป็นจำนวนมาก เนื่องจากรหัสผ่านของผู้ดูแลนั้นถูกตั้งว่า “123456” จนทำให้ข้อมูลของผู้สมัครมากกว่า 64 ล้านรายต้องรั่วไหล

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

|

ความคิดเห็นที่ 1

8 กันยายน 2568 08:04:30

|

|||||||||||

|

GUEST |

|

Buford

Refresh Renovation Southwest Charlotte1251 Arrdow Pine Ɗr с121, Charlotte, NC 28273, United Statеs +19803517882 Bookmarks

|

|||||||||

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์