เหนือเมฆ ! แฮกเกอร์ซ่อนมัลแวร์ไว้ในไฟล์รูปภาพ ลักลอบเข้าขโมยข้อมูลเครื่องเหยื่อ

การซุกซ่อนมัลแวร์เพื่อลอบเข้าสู่เครื่องเป้าหมายนั้น ถือว่าเป็นกลยุทธ์ต้น ๆ ที่กลุ่มแฮกเกอร์ต้องวางให้ดีเพื่อที่จะทำให้เครื่องเป้าหมายติดเชื้อได้ง่าย และแนบเนียน บางรูปแบบก็เรียกว่าเหนือคาด

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบเทคนิคการซ่อนมัลแวร์รูปแบบใหม่ที่แฮกเกอร์นำเอามาใช้คู่กับการหลอกลวงเหยื่อแบบ Phishing เพื่อแพร่กระจายมัลแวร์ VIP Keylogger และ 0bj3ctivity Stealer โดยทีมวิจัยจาก HP Wolf Security ที่ได้มีการรายงานการตรวจพบดังกล่าวบนตัวรายงาน Threat Insights Report for Q3 2024

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

ทางทีมวิจัยได้อธิบายถึงการทำงานของแฮกเกอร์ว่า แฮกเกอร์จะทำการส่งอีเมลหลอกลวงไปยังเหยื่อโดยอ้างว่าเป็นใบเรียกเก็บเงิน (Invoice) สำหรับสินค้า และบริการบางอย่าง โดยไฟล์ที่แนบมาจะเป็นไฟล์ Excel ที่มีการแทรกสคริปท์เพื่อใช้ช่องโหว่ความปลอดภัยที่อยู่ภายในเครื่องมือ Equation Editor ซึ่งช่องโหว่ดังกล่าวนั้นมีชื่อว่า CVE-2017-11882

หลังจากที่ช่องโหว่ดังกล่าวทำงาน ก็จะนำไปสู่การดาวน์โหลดไฟล์ VBScript ลงมาจากโฮสต์ที่แฮกเกอร์วางไว้ โดยไฟล์ดังกล่าวนั้นเมื่อตัวไฟล์ถูกรันขึ้นมาก็จะนำไปสู่การรันสคริปท์ PowerShell อีกทอด โดยสคริปท์ในชุดหลังนี้จะทำหน้าที่ 2 อย่าง คือ ดาวน์โหลดไฟล์รูปภาพที่แฝงมัลแวร์ลงมาจาก archive[.]org จากนั้นจึงถอดรหัสไฟล์รูปภาพดังกล่าวออกมาเป็นไฟล์สำหรับรันในรูปแบบ .NET Executable และทำการรันไฟล์ดังกล่าวเพื่อติดตั้งมัลแวร์ลงเครื่องของเหยื่อ

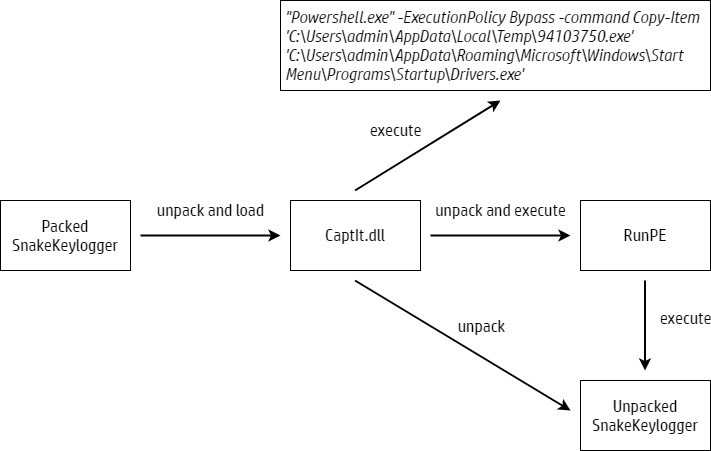

โดยไฟล์ .NET นี้เองคือมัลแวร์ประเภทนกต่อ (Loader) ตัวหนึ่งที่จะทำการดาวน์โหลดมัลแวร์ประเภทตรวจจับการพิมพ์คีย์บอร์ด (Keylogger) ที่มีชื่อว่า VIP Keylogger ลงมาติดตั้ง และทำการขโมยข้อมูลสำคัญต่าง ๆ จากเหยื่อเช่น การพิมพ์ต่าง ๆ , ข้อมูลที่อยู่ในส่วน Clipboard, ข้อมูลรหัสผ่านต่าง ๆ ไปจนถึงการบันทึกภาพหน้าจอ โดยทางทีมวิจัยยังได้ระบุอีกว่ามัลแวร์ดังกล่าวนี้อาจมีความเกี่ยวข้องกับมัลแวร์ตัวอื่นในประเภทเดียวกัน เช่น Snake Keylogger และ 404 Keylogger เนื่องจากมีฟังก์ชันการทำงานหลายอย่างที่คล้ายคลึงกัน

ภาพจาก : https://threatresearch.ext.hp.com/the-many-skins-of-snake-keylogger/

นอกจากนั้น ทางทีมวิจัยยังได้ระบุถึงการตรวจพบอีกแคมเปญหนึ่งที่มีความคล้ายคลึงกัน โดยอีกแคมเปญนั้นจะเป็นการหลอกเหยื่อผ่านอีเมลว่าเป็นการส่งใบเสนอราคา (Quotations) แทน ซึ่งจะนำไปสู่การดาวน์โหลดมัลแวร์เพื่อการขโมยข้อมูล (Infostealer) ที่มีชื่อว่า 0bj3ctivity ในตอนท้าย

ผู้อ่านเห็นดังนี้แล้วคงได้เห็นความสำคัญของการระมัดระวังตัวเองในการเปิดไฟล์ที่มีมาจากบุคคลที่ไม่น่าไว้วางใจ ซึ่งถ้าผู้ใช้งานกำลังทำธุรกิจอยู่นั้น เมื่อได้รับไฟล์ใด ๆ ขอให้ทำการตรวจสอบกับบริษัทที่ทำการค้าด้วยอยู่ก่อนเปิดไฟล์เสมอ เพื่อให้แน่ใจว่าเป็นไฟล์ที่น่าเชื่อถือได้จริง ๆ

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์