สาวก Apple ระวัง พบมัลแวร์ตัวใหม่ RustyAttr มุ่งโจมตีผู้ใช้งาน macOS

ผลิตภัณฑ์ของทาง Apple อย่างเช่น macOS และ iOS นั้นมักจะขึ้นชื่อเรื่องความปลอดภัยจากการที่ตัว OS นั้นมีมาตรการป้องกันการถูกรุกรานโดยกลุ่มผู้ไม่ประสงค์ดีที่ค่อนข้างแข็งแกร่ง แต่ด้วยปริมาณของความพยายามในการโจมตีที่มากขึ้นเรื่อย ๆ ในทุกวันนี้อาจสั่นคลอนความเชื่อมั่นได้

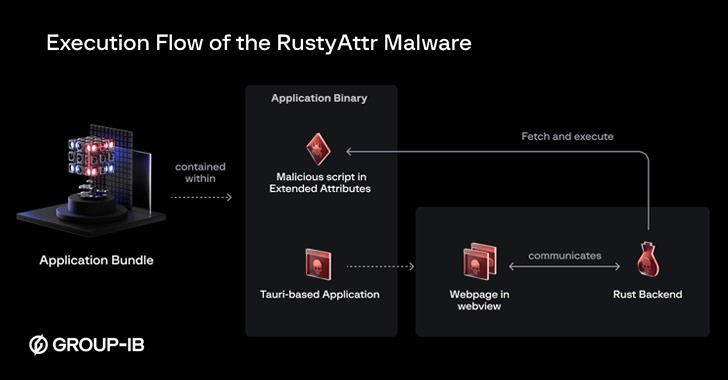

จากรายงานโดยเว็บไซต์ The Hacker News ได้มีการรายงานถึงการตรวจพบภัยจากมัลแวร์ตัวใหม่ที่มุ่งเน้นการโจมตีกลุ่มผู้ใช้งานระบบปฏิบัติการ macOS จากทีมวิจัยแห่งบริษัท Group-IB ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านการรับมือภัยไซเบอร์จากประเทศสิงคโปร์ โดยมัลแวร์ดังกล่าวนั้นมีชื่อว่า RustyAttr ซึ่งแพร่กระจายตัวด้วยการแทรกตัวเองอยู่ในแพคเกจสำหรับติดตั้งแอปพลิเคขัน (Application Bundle) โดยภายในไฟล์ Binary Bundle นั้นจะประกอบด้วยไฟล์สคริปท์ที่สามารถเรียกดาวน์โหลดมัลแวร์ลงมาจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ได้ ซึ่งสคริปท์ดังกล่าวนั้นจะเป็นการซ่อนโค้ดไว้ในส่วน Extended Attributes ของไฟล์ติดตั้งที่จะกล่าวถึงในส่วนถัดไป โดยข้อมูลในส่วนนี้นั้นเป็นข้อมูลภายใน Metadata ของไฟล์ที่เกี่ยวข้องกับแอปพลิเคชันปลอมดังกล่าวที่มีความเชื่อมโยงกับส่วนของ File และ Directory อื่น ๆ อีกทั้งยังไม่สามารถมองเห็นได้ด้วยการใช้ Finder จึงนับว่าเป็นการซ่อนโค้ดที่แนบเนียน

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

สำหรับส่วนไฟล์สำหรับการรันนั้น จะเป็นไฟล์แอปพลิเคชันที่ถูกสร้างขึ้นด้วยการใช้ Tauri ซึ่งเป็นเครื่องมือในการสร้าง Framework สำหรับ Application บน Desktop ให้สามารถใช้งานแบบข้ามระบบ (Cross-Platform) ได้ โดยเครื่องมือดังกล่าวนั้นใช้การเซ็นใบรับรอง (Signed Certificate) ที่รั่วไหลออกมา ซึ่งแหล่งข่าวไม่ได้ระบุว่าต้นทางมาจากแหล่งใด แต่ปัจจุบันใบรับรองดังกล่าวได้ถูกยกเลิกโดยทาง Apple ไปเป็นที่เรียบร้อยแล้ว ซึ่งหลังจากรันไฟล์แอปพลิเคชันนี้ขึ้นมา ตัวแอปพลิเคขันก็จะทำการหันเหความสนใจของเหยื่อด้วยหลากวิธี เช่น ขึ้นคำเตือนปลอม ๆ มาว่า "This app does not support this version" หรือ ทำการเปิดไฟล์ PDF ธรรมดา ๆ ที่ไม่มีอันตราย โดยข้อมูลภายในนั้นระบุถึงโครงการเกี่ยวกับการสร้างวิดีโอเกมส์ พร้อมวิธีการบริจาคเงินเพื่อนสนับสนุนโครงการดังกล่าว แต่แท้จริงแล้วเบื้องหลังนั้นมีการใช้เครื่องมือ PageView เพื่อประมวลไฟล์เว็บไซต์ในรูปแบบ HTML ซึ่งใช้ในการติดต่อกับระบบหลังบ้าน (Rust Backend) บนเซิร์ฟเวอร์ C2 โดยจะเป็นการทำงานพร้อมทั้งรันสคริปท์ ในเวลาเดียวกันเพื่อดึงไฟล์มัลแวร์ตัวจริงลงมาติดตั้งบนเครื่อง

ภาพจาก : https://thehackernews.com/2024/11/new-rustyattr-malware-targets-macos.html

ถึงแม้ทีมวิจัยจะได้ศึกษาจนเข้าใจถึงรายละเอียดในการทำงานเพื่อติดตั้งมัลแวร์แล้วก็ตาม ทางทีมวิจัยก็ยังไม่แน่ใจว่ามัลแวร์ดังกล่าวนั้นมีไว้เพื่อจุดประสงค์ใด แต่ก็ได้สันนิษฐานถึงความเชื่อมโยงกันระหว่างมัลแวร์ตัวนี้กับกลุ่มแฮกเกอร์จากประเทศเกาหลีเหนือที่มีชื่อว่า Lazarus-Group โดยแฮกเกอร์กลุ่มดังกล่าวนั้นเคยมีประวัติในการแพร่กระจายมัลแวร์ที่เขียนขึ้นบนพื้นฐานภาษา Rust ทั้งยังมีชื่อคล้ายคลึงกัน นั่นคือ RustBucket มาแล้วนอกจากนั้นทางทีมวิจัยยังได้ระบุว่า ถึงมัลแวร์ดังกล่าวจะมีความสามารถในการติดตั้งบน macOS แต่โชคดีที่ macOS นั้นมีระบบการรักษาความปลอดภัยที่แข็งแกร่ง เพราะถ้าผู้ใช้งานไม่ถูกแฮกเกอร์หลอกจนไปปิดส่วนป้องกันอย่าง Gatekeeper มัลแวร์ตัวดังกล่าวก็จะไม่สามารถถูกติดตั้งบนเครื่องได้ ดังนั้นสามารถอุ่นใจได้ถ้าผู้ใช้งานมีความระแวดระวังอยู่เสมอ

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์