พบมัลแวร์ปลอมตัวเป็นแอป WalletConnect หลอกขโมยเหรียญคริปโตบน Google Play Store

คริปโตเคอร์เรนซี (Cryptocurrency) นั้น ไม่เพียงแต่เป็นสินทรัพย์ดิจิทัลที่กำลังมาแรงทั้งในด้านการลงทุนและการเก็งกำไรเท่านั้น แต่ด้วยมูลค่าภายในตลาดที่มหาศาล ทำให้เป็นที่หมายปองของเหล่าแฮกเกอร์ที่งัดสารพัดกลยุทธ์มาเพื่อขโมยเหรียญเหล่านี้

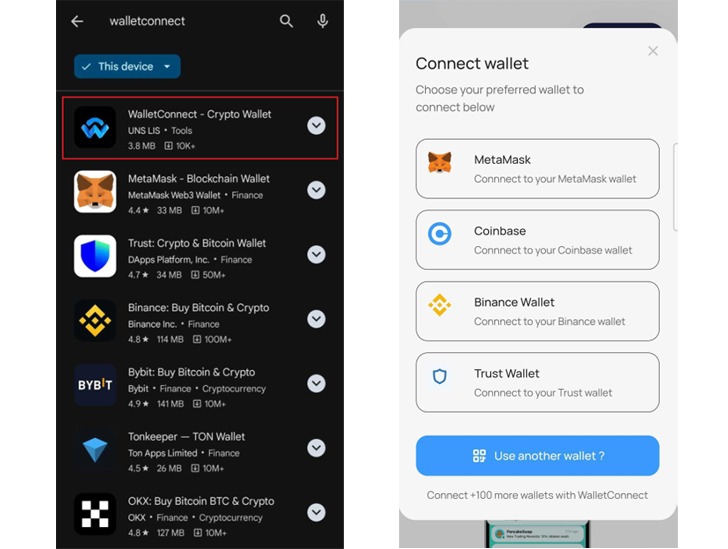

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบพฤติกรรมของแฮกเกอร์ในการขโมยเงินคริปโตเคอร์เรนซีโดยทีมวิจัยจาก Check Point ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านเทคโนโลยีการต้านภัยไซเบอร์ ซึ่งสำหรับครั้งนี้นั้นจะเป็นการใช้แอปพลิเคชันปลอมที่มีชื่อว่า WalletConnect โดยเป็นการปลอมตัวให้มีความคล้ายคลึงกับแอปพลิเคชันจริงในชื่อเดียวกัน เปิดให้ดาวน์โหลดบนแอปสโตร์ Google Play Store สำหรับผู้ใช้งานระบบปฏิบัติการ Android ซึ่งแอปพลิเคชันดังกล่าวนั้น ซึ่งนอกจากการปลอมชื่อแล้ว ยังมีการใช้รีวิวปลอมเพื่อสร้างความน่าเชื่อถืออีกด้วย ส่งผลให้มีผู้หลงเชื่อ ดาวน์โหลดแอปพลิเคชันดังกล่าวไปมากกว่า 10,000 ราย และแฮกเกอร์สามารถขโมยเงินได้สำเร็จ นับเป็นมูลค่าสูงถึง 70,000 ดอลลาร์สหรัฐ (หรือมากกว่า 2,340,000 บาท) ซึ่งทางทีมวิจัยยังระบุอีกว่า ทางทีมได้คาดการณ์ว่า มีผู้ตกเป็นเหยื่อที่แท้จริงประมาณ 150 ราย จากผู้ดาวน์โหลดไปทั้งหมด โดยผู้ที่ดาวน์โหลดไปทั้งหมดนั้นไม่ใช่ทุกรายที่จะได้รับผลกระทบ

- นักเทรดระวัง MEXC Extension ปลอมบน Chrome ติดตั้งแล้วเหรียญคริปโตอาจหายหมดบัญชี

- ผู้ใช้งาน Trust Wallet ผ่าน Chrome ถูกขโมยเงินร่วม 8.5 ล้านเหรียญ

- มัลแวร์ GlassWorm อัปเกรดตัวเองไปอีกขั้น คราวนี้โจมตีบน macOS ได้แล้ว

- Android ตกเป็นเหยื่ออีกครั้งกับมัลแวรฺ์ SEEDSNATCHER ที่สามารถเข้าขโมย Seed คริปโตได้

- แฮกเกอร์ใช้งานฟีเจอร์ Smart Contract บน Blockchain แพร่มัลแวร์ผ่านทางเว็บไซต์ Wordpress

ภาพจาก : https://thehackernews.com/2024/09/crypto-scam-app-disguised-as.html

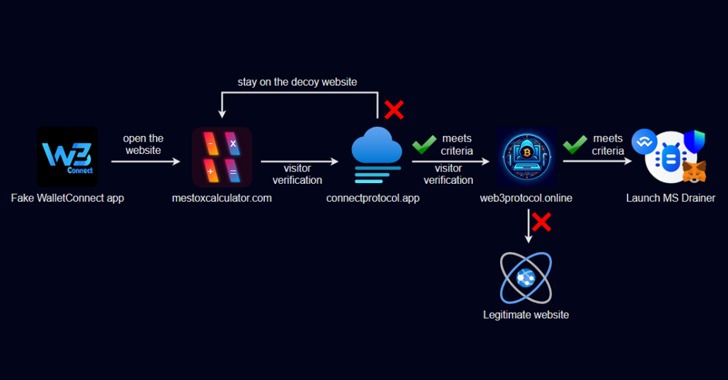

สำหรับการทำงานของแอปพลิเคชันปลอมดังกล่าวนั้น เหยื่อจะถูกแอปพลิเคชันพาไปยังเว็บไซต์ปลอมโดยอ้างอิงจากเลข IP Address และ User-Agent string ที่เหยื่อใช้งานอยู่ ซึ่งถ้าตรงตามที่แฮกเกอร์ต้องการ เหยื่อก็จะถูกพาไปยังเว็บไซต์ที่ปลอมตัวเป็นเว็บไซต์ที่มีชื่อว่า Web3Inbox แต่หากข้อมูลข้างต้นไม่ตรง ผู้ใช้งานก็จะถูกพาไปยังเว็บไซต์ของจริงแทน อันเป็นเทคนิคในการหลบเลี่ยงการถูกตรวจจับอย่างหนึ่ง

ภาพจาก : https://thehackernews.com/2024/09/crypto-scam-app-disguised-as.html

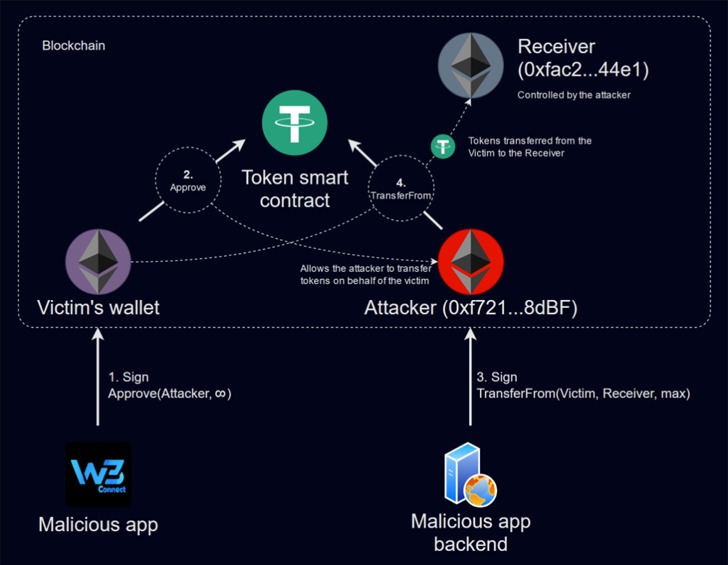

ทางทีมวิจัยระบุว่า แอปพลิเคชันปลอมดังกล่าวนั้นมีแกนกลางเป็นมัลแวร์ที่มีชื่อว่า MS Drainer ซึ่งจะทำการหลอกล่อให้เหยื่อทำการเชื่อมต่อตัวมัลแวร์กับกระเป๋าคริปโตเคอร์เรนซีของเหยื่อ แล้วทำการยืนยันตัวตนเพื่อทำให้การเชื่อมต่อสำเร็จ หลังจากนั้นตัวมัลแวร์จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่ตั้งอยู่ที่ (cakeserver[.]online) เพื่อทำการส่งข้อมูลที่เหยื่อป้อนเข้าไป แล้วตัวเซิร์ฟเวอร์จะทำการส่งคำสั่งเพื่อดูดเงินมาจากกระเป๋าของเหยื่อ โดยทำการโอนไปยังกระเป๋าที่มีที่อยู่คือ

0xf721d710e7C27323CC0AeE847bA01147b0fb8dBF

โดยหลังจากที่โอนจนเต็มขีดจำกัดของ Smart Contract แล้ว แฮกเกอร์ก็จะทำการโอนเหรียญที่ขโมยมาไปยังกระเป๋าอีกใบเพื่อเป็นการทำธุรกรรมอำพราง โดยกระเป๋าดังกล่าวนั้นมีที่อยู่ดังนี้

0xfac247a19Cc49dbA87130336d3fd8dc8b6b944e1

ซึ่งถ้าเหยื่อไม่เร่งทำการถอนการอนุมัติการเชื่อมต่อของกระเป๋า (Revoke) แฮกเกอร์ก็จะสามารถทำการดูดเงินไปเรื่อย ๆ จนกว่าจะเกลี้ยงบัญชี

นอกจากนั้น ทางทีมวิจัยยังได้ระบุว่า แอปพลิเคชันดังกล่าวได้เปิดให้ดาวน์โหลดภายใต้ชื่อที่แตกต่างกันมากมายหลายชื่อ เช่น "Mestox Calculator," "WalletConnect - DeFi & NFTs," และ "WalletConnect - Airdrop Wallet" (co.median.android.rxqnqb) เป็นต้น

โดยปัจจุบันนั้นแอปพลิเคชันปลอมต่าง ๆ เหล่านี้ได้ถูกลบไปจากแอปสโตร์เป็นที่เรียบร้อยแล้ว จากการสืบสวนนั้นพบว่าแอปพลิเคชันปลอมชุดดังกล่าวนั้นถูกพัฒนาโดย UNS LIS ซึ่งแอปพลิเคชันจากผู้พัฒนารายนี้นั้น ยังมีอีกตัวหนึ่งที่ยังเปิดให้ดาวน์โหลดอยู่บน Google Play Store โดยแอปพลิเคชันดังกล่าวนั้นมีชื่อว่า "Uniswap DeFI" (com.lis.uniswapconverter) ซึ่งทางทีมวิจัยนั้นยังไม่สรุปว่า แอปพลิเคชันตัวนี้จะมีฟังก์ชันที่เป็นอันตรายต่อผู้ใช้งานแฝงตัวอยู่หรือไม่ นอกจากนั้นทางทีมวิจัยยังรายงานอีกว่า เคยมีการตรวจพบแอปพลิเคชันปลอมที่มีทั้งชื่อ และการทำงานที่คล้ายกัน ซึ่งมีชื่อว่า "Walletconnect | Web3Inbox" (co.median.android.kaebpq) โดยแอปพลิเคชันดังกล่าวนั้นตรวจพบครั้งล่าสุดคือช่วงเดือนกุมภาพันธ์ที่ผ่านมา โดยมีเหยื่อหลงดาวน์โหลดไปใช้งานนับ 5,000 ราย

ภาพจาก : https://thehackernews.com/2024/09/crypto-scam-app-disguised-as.html

ทางทีมข่าวขอแนะนำสำหรับผู้อ่านว่า ถึงแม้จะใช้งานแอปสโตร์อย่างเป็นทางการ แต่ก็ไม่ควรที่จะวางใจไปเสียทีเดียว จะต้องมีการตรวจสอบอย่างรอบคอบเสียก่อนว่า แอปพลิเคชันดังกล่าวนั้นมาจากทีมพัฒนาอย่างเป็นทางการหรือไม่ เพื่อความปลอดภัยในการติดตั้งและใช้งาน

ที่มา : thehackernews.com , explorer.walletconnect.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์