ตรวจพบมัลแวร์ SharpRhino เล็งพุ่งเป้าเหล่าพนักงาน IT โดยเฉพาะ Admin ซ้ำ ! พัวพันแก็งค์แรนซัมแวร์ดัง

ในองค์กรต่าง ๆ ทีมงานไอทีมักจะเป็นหนึ่งในทีมที่ทำงานหนักที่สุด ซึ่งมักโดนเข้าใจผิดให้ไปทำงานตั้งแต่ซ่อมพัดลมยันซ่อมคอม และพนักงานไอทีหลายคนก็เป็นเพียงระดับช่างคอมพื้นฐานที่จำเป็นต้องเข้ามาทำในบริษัทที่ไม่เข้าใจในฟังก์ชันแผนก ซึ่งแฮกเกอร์ก็มองเห็นในข้อนี้เช่นเดียวกัน

จากรายงานโดยเว็บไซต์ The Register ได้มีการตรวจพบมัลแวร์ SharpRhino ซึ่งเป็นมัลแวร์ประเภทเข้าความคุมเครื่องจากทางไกล (Remote Access Trojan หรือ RAT) โดยจากรายงานของ Quorum Cyber ซึ่งเป็นองค์กรผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ได้พบว่า องค์กร Hunters International ซึ่งเป็นกลุ่มแฮกเกอร์ที่นิยมใช้แรนซัมแวร์ในการโจมตีระบบ เป็นผู้ที่อยู่เบื้องหลังมัลแวร์ตัวดังกล่าว เพื่อใช้มัลแวร์ SharpRhino เป็นนกต่อในการฝังตัวเองลงสู่ระบบ เพื่อจัดการให้ทางกลุ่มแฮกเกอร์ได้สิทธิ์ในการเข้าถึงระบบตามที่ต้องการ อันจะนำไปสู่การรันสคริปท์ PowerShell และปล่อยแรนซัมแวร์มาเรียกค่าไถ่จากองค์กรที่เป็นเหยื่อในท้ายที่สุด

- นักวิจัยพบ ระบบ AI ของ Grok และ Copilot สามารถนำมาใช้งานเป็น C2 Proxy ให้กับมัลแวร์ได้

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

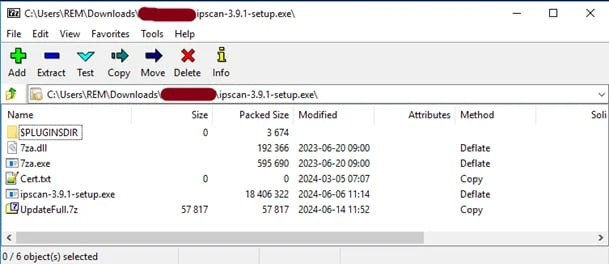

สำหรับการแทรกซึมเข้าสู่ระบบนั้น ทางทีมวิจัยได้รายงานว่า แฮกเกอร์ได้ทำการปลอมแปลงตัวมัลแวร์เพิ่อหลอกลวงกลุ่มพนักงานแผนก IT ว่า ตัวมัลแวร์นั้นเป็นเครื่องมือ IP Scanner ยอดนิยมที่มีชื่อว่า Angry IP Scanner ซึ่งถูกวางไว้บนเว็บไซต์ที่ปลอมตัวจนเหมือนเว็บไซต์อย่างเป็นทางการของซอฟต์แวร์ตัวดังกล่าว เพียงแค่เพิ่มตัวขีดขึ้นมาตัวหนึ่ง นำไปสู่ความเข้าใจผิดของทีมงานไอทีที่กำลังค้นหาเครื่องมือดังกล่าวจนดาวน์โหลดไฟล์ติดตั้งปลอมลงมาสู่เครื่องในที่สุด ซึ่งตัวไฟล์นั้นจะมีชื่อว่า ipscan-3.9.1-setup.exe ซึ่งเป็นไฟล์ติดตั้งที่ถูกรับรองแบบ Digital Signed มาแล้วทำให้สามารถหลอกลวงระบบป้องกันในเครื่องเป้าหมายได้

ภาพจาก https://www.bleepingcomputer.com/news/security/hunters-international-ransomware-gang-targets-it-workers-with-new-sharprhino-malware/

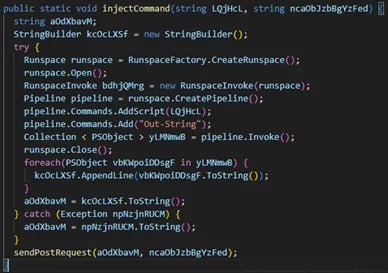

โดยชุดติดตั้งดังกล่าวนั้นมาพร้อมกับเครื่องมือที่ใช้ในปรับแต่งสับเปลี่ยนระบบ และหลอกลวงระบบป้องกันอยู่จำนวนหนึ่ง เช่น ไฟล์ .7Z ที่ถูกป้องกันการเข้าถึงด้วยรหัสผ่านไว้อยู่นั้น ทางทีมวิจัยพบไฟล์ Microsoft.AnyKey.exe ที่อยู่ภายในนั้น ซึ่งจะถูกนำไปใช้เพื่อสร้าง Persistent (การพยายามบุกเข้าระบบอย่างต่อเนื่อง ถึงแม้จะได้รับการต้านทานจากระบบป้องกันที่อยู่บนเครื่อง) หลังจากที่ตัวมัลแวร์ได้ทำการปรับเปลี่ยนในส่วน RunUpdateWindowsKey เพื่อให้ลิงก์มาที่ไฟล์ที่กล่าวไว้ข้างต้นเป็นที่เรียบร้อยแล้ว และยังมีการทำ Redundancy ด้วยการสร้างโฟลเดอร์ 'C:ProgramDataMicrosoft: WindowsUpdater24' และ 'LogUpdateWindows’ ขึ้นมาเพื่อใช้แลกเปลี่ยนข้อมูลกับตัวเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) นอกจากนั้น ยังพบว่ามีการใช้ไฟล์ 'LogUpdate.bat' ในการรันสคริปท์ PowerShell เพื่อทำการ Compile C# ลงไปในหน่วยความจำของเครื่อง ช่วยอำนวยความสะดวกในการรันมัลแวร์แบบล่องหน (Stealth Malware Execution) อีกด้วย

ภาพจาก https://www.bleepingcomputer.com/news/security/hunters-international-ransomware-gang-targets-it-workers-with-new-sharprhino-malware/

ถึงแม้มัลแวร์ดังกล่าวจะมีความสามารถที่เรียกว่าร้ายกาจ ตั้งแต่การหลอกลวงให้ติดตั้ง ความสามารถในการทำงาน รวมไปถึงความสามารถในการทำงานเป็นนกต่อเพื่อนำพามัลแวร์ที่ร้ายกาจกว่าลงมาสู่เครื่อง อันจะนำไปสู่ความเสียหายทั่วทั้งองค์กรได้ แต่ทุกอย่างสามารถป้องกันได้ถ้าองค์กรมีระเบียบปฏิบัติในการใช้ซอฟต์แวร์ และมีการจำกัดการใช้งานซอฟต์แวร์เป็นอย่างดี รวมทั้งการมีนโยบายด้านความปลอดภัยที่รัดกุม การที่มัลแวร์ดังกล่าวจะเข้าถึงก็ย่อมจะเป็นไปได้ยาก ดังนั้นทางทีมข่าวขอแนะนำให้ผู้บริหารจำเป็นต้องใส่ใจและเข้มงวดกับการวางนโยบายและปฏิบัติให้มาก

ที่มา : www.theregister.com , www.bleepingcomputer.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์