นักอ่านสายเถื่อนคือเหยื่อกลุ่มใหม่ ! พบมัลแวร์ ViperSoftX ปลอมตัวเป็น eBook แฝงตัวตามเว็บโหลดบิท

eBook กำลังเป็นที่นิยมในปัจจุบันเนื่องจากความสะดวกในการเข้าถึง และมีแอปพลิเคชันที่ขาย eBook ถูกกฎหมายมากมาย แต่หลายเล่มก็มีราคาที่แพงเกินไปทำให้ผู้ใช้งานจำนวนหนึ่งยังแสวงหาของเถื่อนมาอ่านอยู่ แต่ของเถื่อนก็มาพร้อมความเสี่ยง

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบกลยุทธ์ใหม่ในการหลอกลวงเหยื่อให้ทำการดาวน์โหลด และติดตั้งมัลแวร์ นั่นคือ การปลอมตัวเป็น eBook โดยแฝงตัวอยู่ตามแหล่งการดาวน์โหลดไฟล์แบบ Peer-to-Peer (P2P) ยอดฮิตอย่าง Bittorrent หรือที่เป็นที่คุ้นเคยสำหรับผู้ใช้งานชาวไทยที่มักเรียกว่าการ “โหลดบิท” ซึ่งมัลแวร์ที่ถูกตรวจพบนั้นคือมัลแวร์ ViperSoftX ที่ได้เคยมีการถูกตรวจพบครั้งแรกในช่วงปี ค.ศ. 2020 (พ.ศ. 2563)

โดยสำหรับมัลแวร์ ViperSoftX นั้นเป็นมัลแวร์ประเภทเพื่อการขโมยข้อมูล หรือ Infostealer ชนิดหนึ่งที่มีความสามารถในการขโมย และส่งออกข้อมูลจากเหยื่อที่ใช้งานระบบปฏิบัติการ Windows นอกจากความสามารถในการขโมยข้อมูลแล้ว แฮกเกอร์ยังสามารถใช้มัลแวร์ตัวดังกล่าวเป็นนกต่อในการปล่อยมัลแวร์ประเภทเข้าถึงเพื่อควบคุมระบบจากทางไกล หรือ Remote Access Trojan (RAT) อย่าง QuarsarRAT ได้อีกด้วย

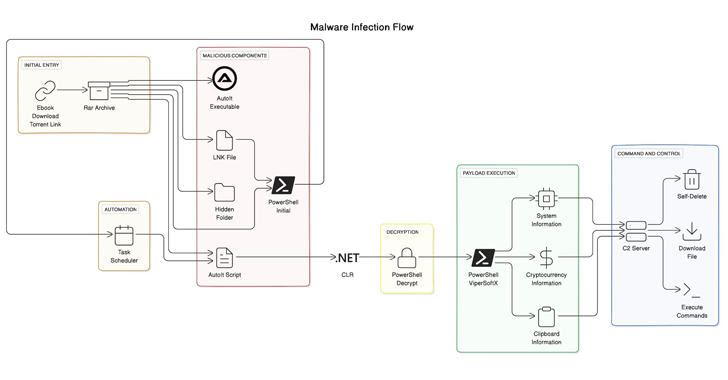

โดยขั้นตอนการโจมตีของมัลแวร์ตัวดังกล่าวในเวอร์ชันล่าสุดที่มาในรูปแบบ eBook ปลอมนั้นจะเริ่มต้นจากการที่เหยื่อได้ใช้บริการ Bittorrent ดาวน์โหลดไฟล์ที่ถูกบีบอัดในรูปแบบไฟล์ RAR ซึ่งหลังจากที่แตกไฟล์ออกมาแล้ว ก็จะเริ่มทำการรันมัลแวร์จาก PowerShell Script ที่แฝงตัวอยู่หลังจากที่เหยื่อหลงเชื่อกดไฟล์ .LNK ซึ่งเป็นไฟล์ประเภท Shortcut ที่มีการแฝงโค้ด PoweShell สั่งการเอาไว้ โดยตัวโค้ดจะทำการสั่งการรันขั้นตอนติดตั้งอย่างอัตโนมัติด้วยระบบ Autoit ที่อยู่ในแพคเกตโฟลเดอร์เดียวกัน โดยตัว Autoit นั้นจะทำงานร่วมกับ .NET CLR framework เพื่อรันโค้ด PowerShell ตัวที่ 2 ซึ่งเป็นมัลแวร์ ViperSoftX ขึ้นมา แล้วมัลแวร์ก็จะเริ่มทำการเก็บข้อมูลต่าง ๆ เช่น ข้อมูลเกี่ยวกับระบบ, ข้อมูลบนต่าง ๆ บน Clipboard และข้อมูลภายในกระเป๋าคริปโตเคอร์เรนซีของเหยื่อ แล้วทำการส่งต่อไปที่เซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อให้แฮกเกอร์สามารถนำไปใช้ประโยชน์ในขั้นตอนถัดไป

ภาพจาก https://thehackernews.com/2024/07/vipersoftx-malware-disguises-as-ebooks.html

ซึ่งจากความเห็นของผู้เชี่ยวชาญจาก Trellix ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์นั้นมองว่ามัลแวร์รุ่นล่าสุดนั้นได้มีการนำเอาการรันโค้ดในรูปแบบ Common Language Runtime (CLR) เข้ามาใช้งานด้วย การใช้งาน CLR ทำให้มัลแวร์เวอร์ชันปัจจุบันมีข้อได้เปรียบเหนือกว่าเวอร์ชันดั้งเดิมที่เคยแพร่ระบาดในช่วงหลายปีที่ผ่านมา เพราะขณะที่การทำงานในรูปแบบ Standalone ดั้งเดิมนั้น มักจะถูกระบบตรวจจับจับได้แล้วทำการ Flagged เอาไว้ แต่ด้วยการใช้รูปแบบการรันแบบ CLR เข้ามาใช้งาน ทำให้การตรวจจับทำได้ยากขึ้น และผู้เชี่ยวชาญยังให้ความเห็นอีกว่า “ตามปกติแล้วระบบ Autoit นั้นไม่ได้สนับสนุนการใช้งาน .NET CLR แต่ว่าฟังก์ชันที่ทางผู้ใช้งานหรือแฮกเกอร์สร้างขึ้นมาเอง (User-Defined Functions หรือ UDF) นั้นเป็นตัวเปิดทางให้ตัวระบบสามารถเข้าถึง CLR Library เพื่อใช้ประโยชน์ในการรัน PoweShell ได้” นอกจากนั้นแล้วทางผู้เชี่ยวชาญยังให้ความเห็นว่า การนำเอา CLR มาใช้ร่วมในกับมัลแวร์นั้นเป็นความพยายามในการหลบเลี่ยงการตรวจจับที่น่าศึกษาเป็นอย่างยิ่งเพราะกรณีเป็นที่ค่อนข้างใหม่

สายเถื่อนอาจต้องไตร่ตรองให้ดีก่อนที่จะหาของเถื่อนมาใช้งาน หรือแม้กระทั่งหาหนังสือเถื่อนมาอ่าน เลิกเป็นโจรได้ก็ควรเลิก มิฉะนั้นอาจจะต้องประสบภัยจากมัลแวร์ในรูปแบบที่นักพัฒนาซอฟต์แวร์ ผู้สร้างสรรค์ และเจ้าของลิขสิทธิ์มองว่าเป็นการ “กรรมตามสนอง” ก็ได้ โดยอาจจะต้องเปลี่ยนมาสนับสนุนสินค้าลิขสิทธิ์จากผู้จัดจำหน่ายอย่างถูกต้องให้มากยิ่งขึ้น เพื่อป้องกันภัยจากสิ่งที่กล่าวมาข้างต้น

ที่มา : thehackernews.com , darktrace.com , learn.microsoft.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์