แฮกเกอร์หัวใสย้อนศรระบบป้องกัน ใช้ช่องโหว่ใน Microsoft SmartScreen ปล่อยมัลแวร์ขโมยข้อมูล

เครื่องมือป้องกันภัยไซเบอร์ที่ทำงานบนระบบปฏิบัติการ (OS) ต่าง ๆ นั้นล้วนถูกออกแบบมา ถ้าไม่เพื่อตรวจจับ และขจัดภัย ก็ออกแบบมาเพื่ออุดจุดอ่อน แต่ถ้าแฮกเกอร์สามารถเจาะช่องโหว่ หรืออาศัยระบบการทำงานของเครื่องมือในการปล่อยมัลแวร์ได้ล่ะ ?

จากรายงานโดยเว็บไซต์ Cyber Security News ได้มีการตรวจพบว่าแฮกเกอร์ได้มีการอาศัยช่องโหว่ของระบบ Microsoft SmartScreen ซึ่งเป็นเครื่องมือในรูปแบบ Cloud-based ของทางไมโครซอฟท์ที่ช่วยป้องกันผู้ใช้งาน Windows จากการเข้าถึงตัวเว็บไซต์ที่มีอันตราย เช่น เว็บไซต์ที่สร้างมาเพื่อหลอกลวงผู้ใช้งานในรูปแบบ Phishing และ เว็บไซต์ที่มีมัลแวร์ และไวรัสแฝงตัวอยู่ เป็นต้น แต่ถึงเครื่องมือจะถูกสร้างมาเพื่อป้องกันแฮกเกอร์โจมตีผู้ใช้งานแต่ก็ยังคงมีช่องว่างที่เปิดให้แฮกเกอร์สามารถเล็ดลอดระบบป้องกัน Windows Defender ปล่อยมัลแวร์เข้าสู่เครื่องของเหยื่อได้อย่างเนียน ๆ

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

ซึ่งหนึ่งในช่องโหว่ที่เป็นข่าวโด่งดังนั้นก็คือ ช่องโหว่ CVE-2024-21412 ซึ่งเป็นช่องโหว่ระดับ Zero-day ที่ถูกระบุไว้เพียงสั้น ๆ ว่า เป็นการทำ Bypass ส่วนฟีเจอร์ด้านความปลอดภัยของตัวระบบด้วยการใช้ไฟล์ Internet Shortcut ซึ่งสามารถแสดงถึงความร้ายแรงของช่องโหว่นี้ได้เป็นอย่างดี ซึ่งช่องโหว่นี้ได้ถูกตรวจพบเมื่อเดือนมกราคมปีนี้ และได้ถูกทางไมโครซอฟท์อุดรอยรั่วผ่านการใช้ Patch ในเดือนกุมภาพันธ์ ทว่า โโฮแฮกเกอร์กลุ่ม Water Hydra และกลุ่มอื่น ๆ ก็ยังคงเดินหน้าใช้ประโยชน์จากช่องโหว่ดังกล่าวเพื่อปล่อยมัลแวร์หลายชนิด เช่น DarkMe RAT ซึ่งเป็นมัลแวร์สำหรับการเข้าสู่ระบบเพื่อขโมยข้อมูลหรือเข้าควบคุมเครื่องจากระยะไกล, Lumma และ Meduza Stealer ที่เป็นมัลแวร์ประเภท Infostealer หรือ มัลแวร์ประเภทขโมยข้อมูล เป็นต้น

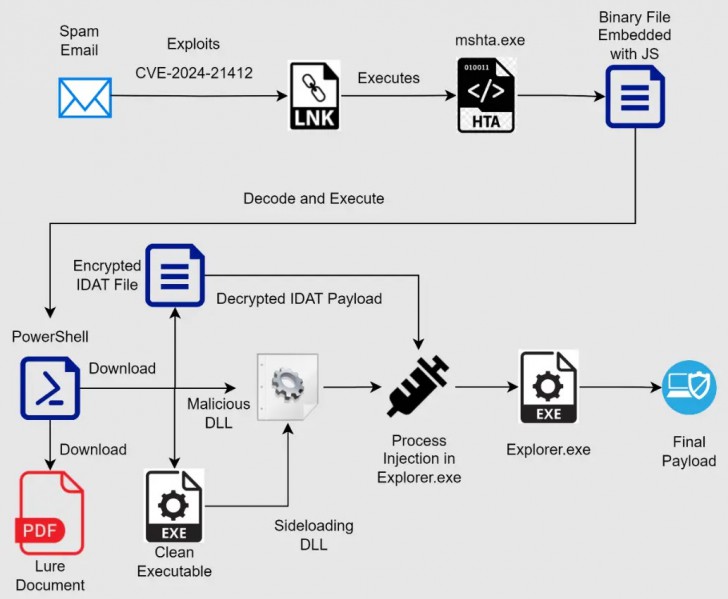

สำหรับการทำงานของช่องโหว่ดังกล่าวนั้น แฮกเกอร์จะใช้การ Phishing ผ่านทาง Spam Email หลอกให้เหยื่อทำการกดลิงก์ โดยหลอกว่าจะเป็นการกดเพื่อดาวน์โหลดเอกสารสำคัญ แต่แท้จริงแล้วลิงก์กลับนำไปสู่ไฟล์ Internet Shortcut บนโฮสต์ WebDaV ซึ่งการลิงก์ไปดังกล่าวนั้น ระบบ SmartScreen ที่จะไม่ถูกเปิดทำงานเพื่อปิดกั้นการเข้าถึงดังกล่าว ทำให้โค้ดที่ฝังอยู่บน Shortcut นั้นทำการดาวน์โหลดไฟล์ .exe สำหรับรันมัลแวร์ลงมาที่เครื่องของเหยื่อ เพื่อรัน JavaScript ที่ใช้ในการรัน PowerShell โค้ด ซึ่งจะทำงาน 2 อย่างในเวลาเดียวกันคือ โหลดเอกสารหลอกลวงที่ทำให้เหยื่อตายใจ และดาวน์โหลดไฟล์ DLL ของมัลแวร์ลงเมื่อสู่เครื่องอีกทีเพื่อนำไปสู่การดาวน์โหลดและติดตั้งมัลแวร์ลงเครื่องอย่างสมบูรณ์ในขั้นถัดไป

ภาพจาก https://cybersecuritynews.com/hackers-exploit-microsoft-smartscreen-stealer-malware/

จากข่าวแสดงให้เห็นว่า ถึงแม้ช่องโหว่ดังกล่าวนั้นจะมีการถูก (หรืออ้างว่า) อุดผ่าน Patch ของทางไมโครซอฟท์ไปแล้ว แต่ทางแฮกเกอร์ยังคงนำมาใช้ได้อยู่ แสดงให้เห็นว่า การอุดช่องโหว่อาจจะยังทำได้ไม่สมบูรณ์ ดังนั้น ในฐานะผู้ใช้งาน ถึงแม้จะทำการอัปเดตอย่างต่อเนื่องแต่สถานการณ์ด้านความปลอดภัยก็อาจจะยังไม่น่าไว้วางใจ ทำให้การป้องกันตัวที่ดีที่สุดในตอนนี้ก็ยังคงเป็น การระมัดระวังในการดาวน์โหลดไฟล์หรือกดลิงก์ที่ได้รับจากคนแปลกหน้า หรืออีเมลที่ไม่น่าไว้วางใจ

ที่มา : cybersecuritynews.com , cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์