อันตราย! พบมัลแวร์ลึกลับตัวใหม่ สามารถสั่งปิดระบบป้องกัน EDR ได้!

ระบบ Endpoint Detection and Response หรือ EDR นั้น เรียกได้ว่าเป็นโซลูชันด้านความปลอดภัยไซเบอร์ที่เข้ามามีบทบาทสูงในยุคปัจจุบัน เนื่องจากเข้ามาช่วยอุดรอยรั่วของระบบตรวจจับบนซอฟต์แวร์ Anti-virus แบบดั้งเดิม ช่วยเสริมความแข็งแกร่งให้กับระบบความปลอดภัยไซเบอร์ในการป้องกันทั้งมัลแวร์ และภัยคุกคามที่อาจหลุดรอดแผงป้องกันชั้นแรกมาไม่ว่าจะเป็น Firewall, IPS, และ Sandbox นอกจากนั้นแล้วระบบ EDR ยังมีความฉลาดในการตรวจจับที่มากกว่า Anti-virus แบบดั้งเดิมที่เน้นข้อมูลที่มีอยู่แล้วในฐานข้อมูล แต่ EDR ใช้การตรวจจับเชิงพฤติกรรมแทน ทำให้สามารถตรวจจับภัยได้อย่างรวดเร็ว แต่ถึงแม้ระบบ EDR จะมีประสิทธิภาพสูงในจัดการมัลแวร์ และภัยคุกคาม กลับสามารถถูกแฮกเกอร์เอาชนะได้ด้วยวิธีการที่หลายคนอาจจะคาดไม่ถึง

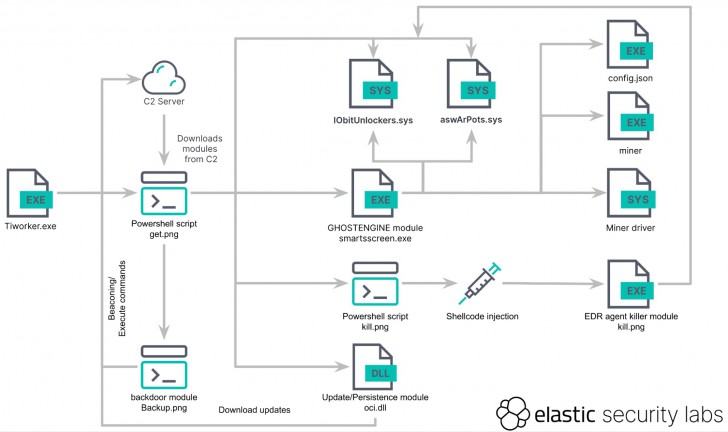

จากรายงานโดยทีมวิจัย Elastic Security Labs ได้มีการตรวจพบ “ชุดภัยคุกคามใหม่” ที่ยังไม่มีการตั้งชื่ออย่างเป็นทางการ ซึ่งทางทีมวิจัยได้ทำการตั้งชื่ออ้างอิงไว้ว่า “REF4578” ซึ่งชุดภัยคุกคามนี้จะปลอมตัวเป็นไฟล์ "Tiworker.exe" ซึ่งคล้ายคลึงกับโปรแกรมบนระบบวินโดว์ที่มีชื่อว่า "WindowsTiworker.exe" เพื่อหลอกให้เหยื่อกดใช้งาน โดยชุดภัยคุกคามดังกล่าวได้มีการนำมัลแวร์ "GhostEngine" เข้ามาเป็นตัวเบิกทางในการเข้าสู่ระบบของเหยื่อ ด้วยการใช้มัลแวร์ดังกล่าวปิดระบบป้องกัน EDR ซึ่งมัลแวร์ตัวนี้นั้นนอกจากจะมีความสามารถในการสั่งปิดระบบป้องกันแล้ว ยังมีความสามารถในการลบเครื่องมือที่ EDR ใช้ในการตรวจจับภัยคุกคาม (EDR Agents) หลายตัวที่อาจเป็นตัวขัดขวางการโจมตีของชุดภัยคุกคามดังกล่าวอีกด้วย

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

หลังจากที่ตัว GhostEngine ได้ทำการกำจัดระบบรักษาความปลอดภัยบนเครื่องของเหยื่อแล้ว สคริปท์ที่อยู่บนชุดภัยคุกคามดังกล่าว ก็จะทำการรันเพื่อปล่อยมัลแวร์ตัวใหม่ "XMRig Miner" ซึ่งเป็นมัลแวร์ประเภทใช้ทรัพยากรเครื่องของเหยื่อในการขุดเหรียญคริปโตเคอร์เรนซีสกุล XMR (หรือ Monero ซึ่งเป็นเงินคริปโตเคอร์เรนซีประเภทปกปิดตัวตนของทั้งผู้รับ และผู้ส่งเงิน)

ภาพจาก https://www.elastic.co/security-labs/invisible-miners-unveiling-ghostengine

โดยทางทีมวิจัยได้ให้ความเห็นถึงการจับคู่ระหว่างมัลแวร์ทั้ง 2 ตัวว่า เป็นการวางระบบเพื่อรับประกันการติดตั้งมัลแวร์เพื่อการขุดเหรียญว่าจะสามารถติดตั้งได้สำเร็จ รวมทั้งเป็นประกันชั้นที่ 2 ว่าจะสามารถใช้ทรัพยากรของเหยื่อเพื่อขุดเหรียญได้อย่างต่อเนื่อง

นอกจากนั้นยังมีรายงานจากทีมวิจัยของ Antity Labs ที่พบชุดภัยคุกคามที่มีลักษณะการโจมตีคล้ายกันในชื่อ “Hidden Shovel” ซึ่งมีระบบการทำงานคือ ตัวมัลแวร์ในชุดภัยคุกคามนี้จะทำการสั่งปิดระบบป้องกัน EDR แล้วเปิดประตูหลังของระบบ (Backdoor) แล้วจึงติดตั้งเครื่องมือสำหรับขุดเหรียญคริปโตเคอร์เรนซีลงสู่เครื่องของเหยื่อ

จากแหล่งข่าว ทีมวิจัยไม่ได้มีการระบุไว้ว่างเป้าหมายของการโจมตีด้วยชุดภัยคุกคามทั้ง 2 รูปแบบนั้น มุ่งเน้นการโจมตีองค์กร หรือกลุ่มเป้าหมายใดแต่อย่างใด

ที่มา : www.darkreading.com , www.itgreen.co.th

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์