องค์กรธุรกิจต้องระวัง ! การโจมตีด้วย USB ยังไม่หายไปไหน แถมล้ำกว่าเดิม

ในอดีต การโจมตีด้วยการใช้ไวรัสคอมพิวเตอร์บรรจุลงในไดร์ฟแบบพกพาในรูปแบบ USB เช่น Thumb Drive นั้นเคยเป็นที่นิยมมาก ทำให้องค์กรจำนวนมากนั้นทำการจำกัดการใช้งาน USB เช่น ห้ามพนักงานเสียบไดร์ฟแบบ USB เข้าเครื่องอย่างเด็ดขาด ซึ่งช่วงหลังการพูดถึงการโจมตีแบบนี้ก็ลดน้อยถอยลงไปจากการที่มีการใช้งานการเก็บไฟล์แบบคลาวด์ และการทำงานผ่านแอปพลิเคชันแบบทำงานร่วมกัน หรือ Collaboration App เข้ามาแทนที่ ทำให้การส่งงานด้วยไดร์ฟแบบ USB มีความจำเป็นลดน้อยลงไป แต่เชื่อหรือไม่ ? การโจมตีด้วยวิธีดังกล่าวยังมีอยู่ ทั้งยังมีพัฒนาการอีกด้วย

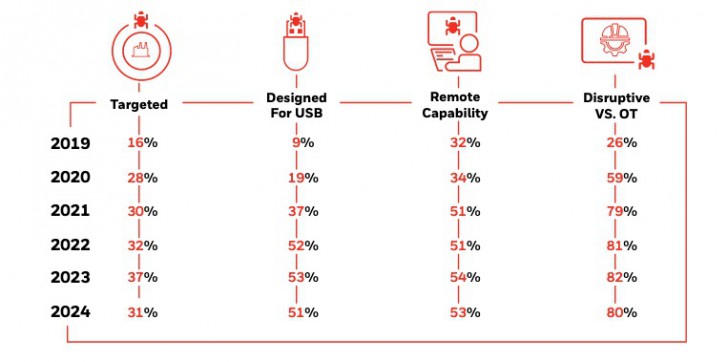

จากรายงานโดยทีมวิจัยของบริษัท Honeywell นั้นได้พบว่า วิธีการโจมตีด้วยการใช้ไดร์ฟแบบ USB นั้นได้พัฒนาไปอย่างรุดหน้า โดยรายงานดังกล่าวนั้นเกิดจากการเก็บข้อมูลจากเครื่องมือป้องกันการแพร่กระจายของไวรัส และมัลแวร์ผ่าน USB ที่ทางบริษัทให้บริการกับทางลูกค้าระดับอุตสาหกรรม

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

ซึ่งจากรายงานนั้นพบสิ่งที่เหนือคาดคือ กว่า 20% ของมัลแวร์จากไดร์ฟแบบ USB นั้นเป็นแบบ Content-based ที่ใช้ประโยชน์จากเอกสาร และสคริปท์ฟังค์ชั่นที่มีอยู่แล้วบนซอฟท์แวร์ แทนที่จะทำการเจาะช่องโหว่โดยตรง ซึ่งจาก 20% นั้น 13% ของมัลแวร์ใช้ประโยชน์จากเอกสารต่าง ๆ ทั่วไป เช่น เอกสารจาก Word, Excel และเอกสารสคริปท์ต่าง ๆ 2% อาศัยช่องโหว่จากไฟล์เอกสารต่าง ๆ โดยตรง และ 5% อาศัยประโยชน์จากแอปพลิเคชันที่ใช้สำหรับสร้าง และแก้ไขไฟล์ประเภทที่กล่าวมาข้างต้น

ภาพจาก https://www.securityweek.com/honeywell-usb-malware-attacks-on-industrial-orgs-becoming-more-sophisticated/

นอกจากนั้นแล้วยังพบว่า มัลแวร์จาก USB จำนวนมากนั้นไม่ได้ทำงานเพียงลำพัง แต่เป็นส่วนหนึ่งของปฏิบัติการโจมตีหลายทางของแฮกเกอร์ โดยหลังจากเข้าสู่ระบบได้แล้ว ตัวมัลแวร์ยังใช้วิธีการหลบเลี่ยงการตรวจสอบ และทำการโจมตีระบบไปในเวลาเดียวกันด้วยเทคนิค Living-off-the-land หรือ LotL อีกด้วย

ทั้งยังพบว่า กว่า 80% ของมัลแวร์จาก USB นั้น มุ่งเน้นการโจมตีไปยังเครื่องมือประเภท Internet-of-Things (IoTs) อีกด้วย โดยสำหรับความร้ายแรงของมัลแวร์เหล่านี้สามารถทำให้เจ้าของฮาร์ดแวร์นั้นสามารถสูญเสียการควบคุมของอุปกรณ์ ไปจนถึงสร้างความเสียหายของระบบอย่างร้ายแรงได้ทีเดียว

ที่มา : www.securityweek.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์