กลุ่มแฮกเกอร์ใช้มัลแวร์แบบ USB SnakeDisk เพื่อรันมัลแวร์ Backdoor Yokai บนเครื่องที่มีเลขไอพีประเทศไทย

ตามปกตินั้นการโจมตีทางไซเบอร์ที่ตกเป็นข่าว มักจะมุ่งเพ่งเล็งในกลุ่มประเทศที่มีประชากรมากอย่าง อินเดีย, อินโดนีเซีย หรือกลุ่มประเทศที่มีระบบเศรษฐกิจระดับสูง อย่าง จีน, กลุ่มประเทศในสหภาพยุโรป และสหรัฐอเมริกา แต่ในคราวนี้กลับแปลกออกไป เนื่องจากมุ่งโจมตีมายังประเทศไทยโดยเฉพาะ

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายของมัลแวร์ของกลุ่มแฮกเกอร์จากจีน Mustang Panda ซึ่งในคราวนี้ทางกลุ่มได้ทำการแพร่กระจายมัลแวร์ประเภทเปิดประตูหลังของระบบ (Backdoor) ที่มีชื่อว่า TONESHELL และมัลแวร์ประเภทหนอน (Worm) สำหรับรันบนไดร์ฟ USB ที่มีชื่อว่า SnakeDisk ซึ่งในแคมเปญนี้ตัวมัลแวร์ SnakeDisk จะรันเฉพาะบนไดร์ฟ USB ถึงมัลแวร์ตัวนี้จะทำการรันตัวเองเมื่อถูกเสียบกับเครื่องที่มีหมายเลข IP เป็นหมายเลขจากประเทศไทยเท่านั้น โดยหลังจากที่ตัวมัลแวร์ SnakeDisk ทำงาน ตัวมัลแวร์ก็จะกลายสภาพเป็นมัลแวร์นกต่อ (Dropper) เพื่อปล่อยมัลแวร์ประเภท Backdoor อีกตัวหนึ่งชื่อว่า Yokai ลงสู่เครื่องที่เสียบไดร์ฟ USB ใช้อยู่ในทันที โดยนักวิจัยจากทาง Netskope บริษัทผู้เชี่ยวชาญด้านระบบคลาวด์ ซึ่งได้ตรวจพบแคมเปญการแพร่กระจายมัลแวร์ชุดดังกล่าวในช่วงเดือนธันวาคม ค.ศ. 2024 (พ.ศ. 2567) กล่าวว่า สามารถที่มัลแวร์ดังกล่าวนั้นมุ่งเน้นการโจมตีหมายเลข IP ประเทศไทยนั้น เนื่องจากทางแฮกเกอร์มีเป้าหมายในการแทรกซึมเข้าหน่วยงานราชการของไทย

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

ภาพจาก : https://thehackernews.com/2024/12/thai-officials-targeted-in-yokai.html

ในส่วนของมัลแวร์ TONESHELL นั้น ทางทีมวิจัยยังได้ตรวจพบสายพันธุ์แยกย่อยตัวใหม่ล่าสุดที่มีชื่อว่า TONESHELL8 และ TONESHELL9 ที่มีความสามารถในการสื่อสารกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ด้วยการใช้งาน Local Proxy เพื่อให้เนียนไปกับการสื่อสาร (Traffic) บนเครือข่ายของทางองค์กร (Enterprise Network) ในขณะที่ทำ Reverse Shell (การสั่งให้เครื่องของเหยื่อเป็นตัวเริ่มในการติดต่อกลับมายังเซิร์ฟเวอร์เอง) นอกจากนั้นตัวมัลแวร์ยังมีการใช้กลเม็ดในการหลบเลี่ยงการถูกตรวจจับ และวิเคราะห์โดยระบบป้องกันบนเครื่องของเหยื่อด้วยการใช้งานโค้ดขยะจำนวนมากที่ถูกสร้างขึ้นด้วยการใช้งาน AI อย่าง ChatGPT อีกด้วย

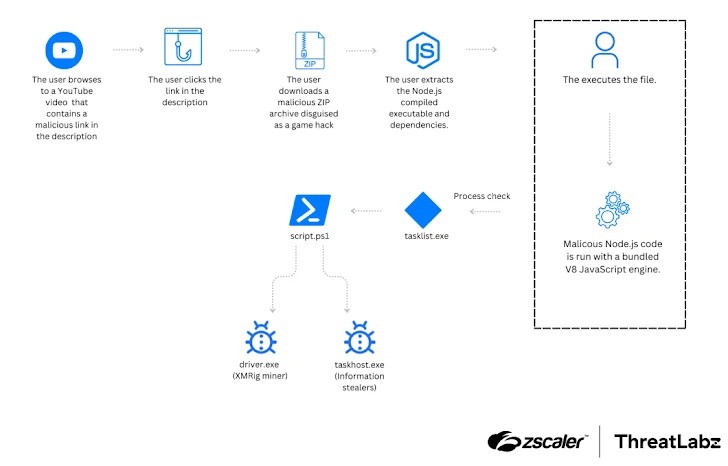

สำหรับการโจมตีนั้น ทางทีมนักวิจัยจาก IBM X-Force ซึ่งเป็นหน่วยงานย่อยของบริษัทคอมพิวเตอร์เก่าแก่ IBM ได้กล่าวว่า การโจมตีจะเริ่มขึ้นจากการปล่อยมัลแวร์ TONESHELL ผ่านการใช้วิธีการโจมตีด้วยการหลอกลวงแบบเฉพาะเจาะจง (Spear Phishing) หลอกให้เหยื่อทำการดาวน์โหลดมัลแวร์ดังกล่าวลงสู่เครื่อง โดยตัวมัลแวร์ดังกล่าวหลังจากที่ติดตั้งแล้ว ก็จะทำการสื่อสารกับเซิร์ฟเวอร์ควบคุมผ่านทางการใช้งาน HTTP Post Requests เพื่อดาวน์โหลด ShellCode ลงมารันบนเครื่องของเหยื่อ

หลังจากนั้นตัวมัลแวร์จะใช้ฟีเจอร์ DLL Sideloading เพื่อดาวน์โหลดไฟล์ DLL ของมัลแวร์ตัวใหม่ล่าสุดอย่าง SnakeDisk ลงมาฝังตัวไว้บนไดร์ฟ USB ทั้งตัวที่เสียบอยู่บนเครื่องอยู่แล้ว และตัวที่เสียบเข้ามาใหม่ ซึ่งมัลแวร์ตัวนี้จะใช้การปลอมตัวเองด้วยการใช้ชื่อหมายเลข (Volume) ของตัวไดร์ฟ USB เพื่อหลอกให้เหยื่อกดให้มัลแวร์ทำงาน ซึ่งในแคมเปญนี้ตัวมัลแวร์จะทำงานเฉพาะเมื่อเสียบ และกดบนเครื่องที่ใช้หมายเลข IP ประเทศไทยเท่านั้น หลังจากที่กดเสร็จเรียบร้อย ตัวมัลแวร์จะทำการปล่อยมัลแวร์ Yokai ที่ทำหน้าที่ในการรัน Reverse Shell บนเครื่องของเหยื่อ และใช้เป็นฐานในการรับคำสั่งจากแฮกเกอร์มารันบนเครื่องของเหยื่อในท้ายที่สุด

เรียกได้ว่าการโจมตีในครั้งนี้เป็นอีกครั้งที่ทางหน่วยงานราชการ และรัฐวิสาหกิจจะต้องมีการวางระบบป้องกันอย่างเข้มงวด และมีการอบรมข้าราชการ และพนักงานของรัฐ ให้มีความระมัดระวังตัวมากกว่าเดิม เพื่อเลี่ยงที่จะตกเป็นเหยื่อในการโจมตีครั้งนี้

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์