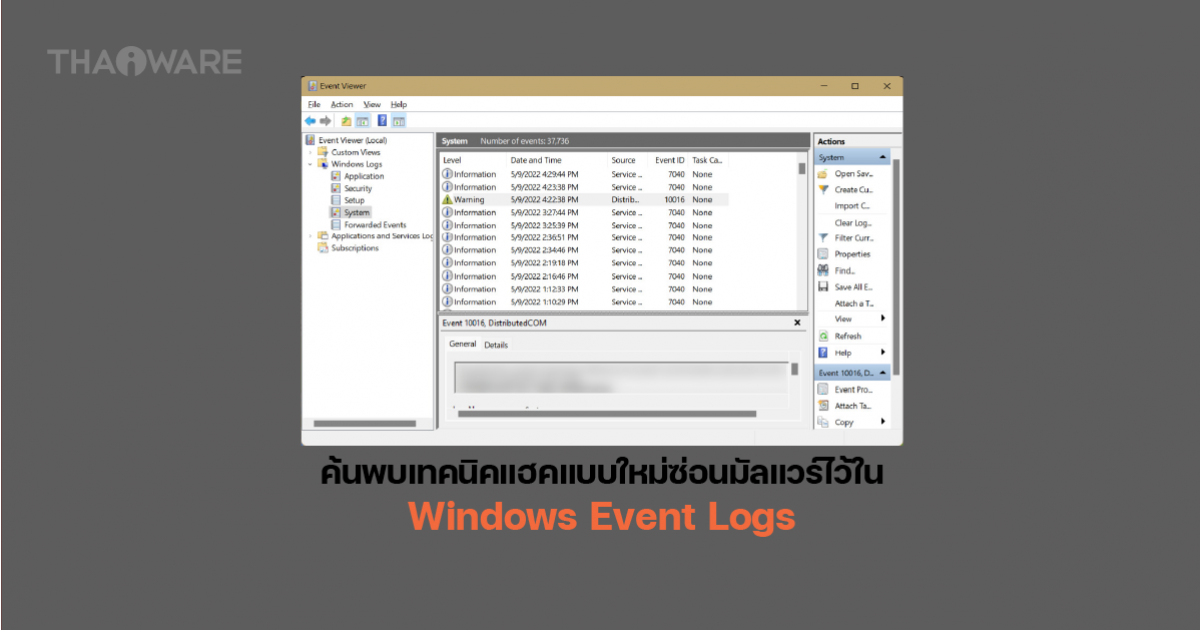

พบเทคนิคโจมตีแบบใหม่ ซ่อนมัลแวร์ไว้ในไฟล์ Windows Event Logs

moonlightkz

moonlightkzDenis Legezo นักวิจัยด้านความปลอดภัยจากบริษัท Kaspersky ได้เผยแพร่งานวิจัยการค้นพบวิธีการโจมตีของแฮกเกอร์แบบใหม่ที่ไม่เคยถูกพบเจอมาก่อน โดยเป็นมัลแวร์แบบไร้ไฟล์ (Fileless) ที่ซ่อนตัวอยู่ในไฟล์ Windows event logs อยู่ในรูปแบบของ Shellcode คาดว่าการโจมตีได้เริ่มต้นขึ้นตั้งแต่ช่วงเดือนกันยายน ปี ค.ศ. 2022 (พ.ศ. 2565)

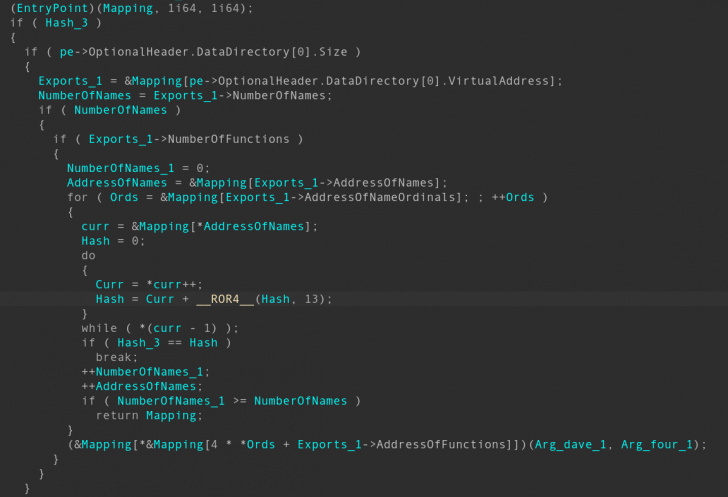

มัลแวร์ตัวนี้จะโจมตีด้วยการหลอกล่อให้เหยื่อดาวน์โหลดไฟล์ .RAR ที่บรรจุมัลแวร์ Cobalt Stike module และ Silent Break เอาไว้ เมื่อเหยื่อหลงเชื่อดาวน์โหลดไฟล์ดังกล่าวไปแตกไฟล์มันจะทำการแทรกโค้ดเข้าไปใน Windows system processes หรือแอปพลิเคชันที่เชื่อถือได้ (Trusted applications) และใช้เทคนิคหลบการตรวจสอบด้วยการพรางตัวให้ทางระบบคิดว่าโค้ดดังกล่าวมันเป็นส่วนหนึ่งของการประมวลผลที่จำเป็นต่อการทำงานของแอปพลิเคชัน

ภาพจาก https://securelist.com/a-new-secret-stash-for-fileless-malware/106393/

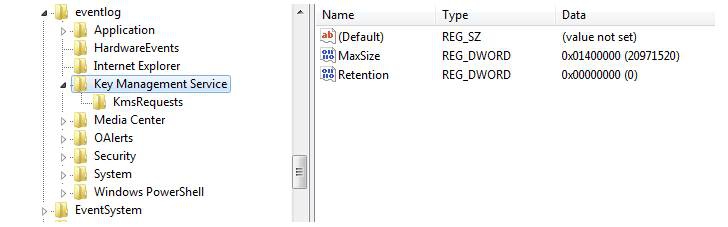

ซึ่งหนึ่งในกุญแจสำคัญที่ทำให้เทคนิคดังกล่าวดำเนินการได้สำเร็จ ก็มาจากการที่แฮกเกอร์มีการเข้ารหัส Shellcode ขนาด 8 KB ที่ถูกเพิ่มเข้าไปในไฟล์ Windows event logs มันจะช่วยปูทางให้มัลแวร์สามารถดำเนินการโจมตีขั้นถัดไปได้ ซึ่งวิธีนี้เป็นเทคนิคใหม่ที่ไม่เคยถูกค้นพบมาก่อน

ภาพจาก https://thehackernews.com/2022/05/this-new-fileless-malware-hides.html

Payload สุดท้าย คือกองกำลังโทรจัน (Trojans) ที่จะสื่อสารผ่านทาง HTTP ด้วยการเข้ารหัส และถอดรหัสผ่าน RC4 ในชื่อ "pipes" ซึ่งมันจะอนุญาตให้รันคำสั่งแบบ Arbitrary commands เพื่อดาวน์โหลดไฟล์จาก URL ที่กำหนด, ยกระดับสิทธิ์ในระบบ และจับภาพหน้าจอได้

อีกเทคนิคหนึ่งที่แฮกเกอร์ใช้หลบการตรวจจับ คือการนำข้อมูลที่เก็บได้จากการโจมตีในระยะแรก มาพัฒนาเซิร์ฟเวอร์ปลอมที่อ้างอิงจากแอปพลิเคชันที่เหยื่อมักใช้งานเป็นประจำ เพื่อเพิ่มความเนียนในการโจมตี

ทาง Denis Legezo ได้กล่าวว่า "แฮกเกอร์ที่อยู่เบื้องหลังแผนการโจมตีนี้ถือว่าฉลาดเป็นกรดเลยทีเดียว โค้ดที่เขาใช้ก็มีเอกลักษณ์เฉพาะตัว ไม่เหมือนกับมัลแวร์ที่เคยถูกค้นพบมาก่อน"

ที่มา : thehackernews.com , securelist.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์