มัลแวร์ Peaklight ความสามารถในการปล้นสูงตั้งแต่รหัสผ่าน ยันข้อมูลทางการเงิน

มัลแวร์เพื่อการขโมยข้อมูล หรือ Infostealer นั้นเรียกได้ว่าเป็นมัลแวร์ที่กำลังระบาดอย่างหนักในปัจจุบัน มีความสามารถตั้งแต่การขโมยข้อมูลสำคัญตั้งแต่รหัสผ่าน ไปจนถึงข้อมูลการเงิน ทั้งยังมีการพัฒนาตัวใหม่ ๆ ออกมาอย่างต่อเนื่องอีกด้วย

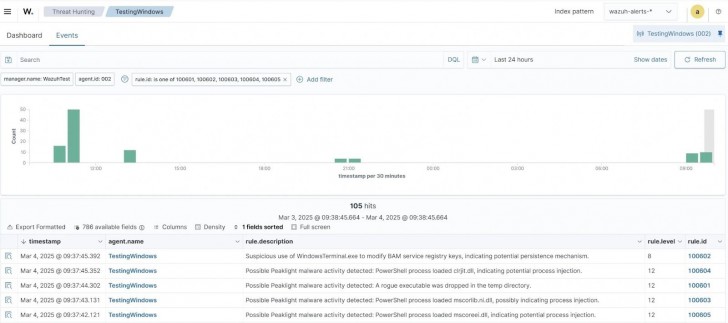

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบมัลแวร์ Infostealer ตัวใหม่ในช่วงวันที่ 5 มีนาคม ที่ผ่านมาโดยทีมวิจัยจาก Wazuh บริษัทผู้พัฒนาซอฟต์แวร์รักษาความปลอดภัยในส่วนของอุปกรณ์ที่เชื่อมต่อบนระบบเครือข่าย (EDR หรือ Endpoint Detection and Response) โดยมัลแวร์ตัวดังกล่าวนั้นมีชื่อว่า Peaklight ซึ่งมัลแวร์นี้ถูกสร้างขึ้นมาโดยมีวัตถุประสงค์ในการเข้าขโมยข้อมูลจากอุปกรณ์ Endpoint ต่าง ๆ ทำให้ความเสี่ยงในการที่ข้อมูลจะรั่วไหลนั้นไม่เพียงแต่เกิดขึ้นกับเหยื่อในระดับบุคคลเท่านั้น แต่ยังจะสามารถสร้างความเสียหายในระดับองค์กรได้อีกด้วย ซึ่งเป้าหมายของการขโมยข้อมูลนั้น มีตั้งแต่รหัสสำหรับการเข้าใช้งานระบบ และบริการต่าง ๆ , ข้อมูลบนเว็บเบราว์เซอร์, ข้อมูลด้านการเงิน ไปจนถึงกุญแจ (Key) สำหรับกู้กระเป๋าเงินคริปโตเคอร์เรนซี เลยทีเดียว

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

ภาพจาก : https://cybersecuritynews.com/peaklight-malware-attacking-users/

มัลแวร์ตัวดังกล่าวหลังจากที่เข้าสู่ระบบของเหยื่อได้เป็นที่สำเร็จ ตัวมัลแวร์จะเริ่มจัดการด้านการคงอยู่ในบนระบบของเหยื่อ (Persistence) เพื่อที่จะรับประกันได้ว่ามัลแวร์จะทำงานได้อย่างตลอดเวลาไม่ติดขัด นอกจากนั้นยังมีการรันสคริปท์ PowerShell เพื่อปรับเปลี่ยนนโยบาย (Policy) ด้านความปลอดภัยที่อยู่บนเครื่องเพื่อป้องกันการตรวจจับ หนำซ้ำ การวิเคราะห์โดยผู้เชี่ยวชาญ และผู้ดูแลระบบก็ต้องประสบความยุ่งยากมากขึ้น เนื่องจากตัวมัลแวร์นั้นมีระบบต่อต้านการวิเคราะห์ (Anti-Analysis) ฝังตัวไว้ด้วย รวมถึงมีการใช้งาน GlobalmemoryStatusEx API เพื่อตรวจสอบหน่วยความจำว่า ตัวมัลแวร์กำลังรันอยู่บนพื้นที่ทดลอง (Sandbox) อยู่หรือไม่ ไม่เพียงเท่านั้น ยังมีการเพิ่มความยุ่งยากให้กับระบบการวิเคราะห์ และตรวจจับ ด้วยการวางไฟล์ลวงระบบ (Obfuscation) ไว้ใน โฟลเดอร์ Temp และท้ายสุด ตัวมัลแวร์ยังมีการจองพื้นที่หน่วยความจำในส่วน Read-Write-Execute เพื่อใช้ในการรันโค้ดของมัลแวร์อีกด้วย

โดยไฟล์ของมัลแวร์ดังกล่าวนั้น เมื่อทำการ Hash ด้วยมาตรฐาน MD5 จะมีลักษณะดังนี้

95361f5f264e58d6ca4538e7b436ab67

และสำหรับในรูปแบบ SHA256

07061f3fd8c15bdd484b55baa44191aa9d045c9889234550939f46c063e6211c

นอกจากการบล็อกไฟล์ที่มีลักษณะตามที่กล่าวมาแล้ว ทางแหล่งข่าวยังได้แนะนำให้ติดตั้งเครื่องมือตรวจจับอย่างเช่นเครื่องมือ EDR ต่าง ๆ รวมถึงอัปเดตตัวระบบอย่างสม่ำเสมอเพื่ออุดช่องโหว่ต่าง ๆ ที่มัลแวร์สามารถใช้งานได้ให้หมดสิ้นไป

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์