มัลแวร์ TrickMo เล็งผู้ใช้งาน Android เข้าควบคุมผ่าน Accessibility Mode ขโมยรหัส SMS ปล้นเงิน

ในช่วงปีที่ผ่านมา มัลแวร์รูปแบบที่ตกเป็นข่าวในสื่อแทบทุกช่องทางในไทย คงจะหนีไม่พ้นมัลแวร์ประเภทเพื่อการดูดเงินจากบัญชี บนแอปพลิเคชันธนาคารของเหยื่อ และข่าวนี้คงเป็นอีกหนึ่งข่าวร้ายว่า ภัยนี้คงจะไม่จบไม่สิ้นในเร็ววัน

จากรายงานโดยเว็บไซต์ The Hacker News ทางทีมวิจัยจาก Cleafy ซึ่งเป็นหน่วยงานผู้เชี่ยวชาญด้านการต่อสู้การฉ้อโกงออนไลน์ ได้ออกมาเปิดเผยถึงการตรวจพบมัลแวร์ประเภทเพื่อการขโมยเงินจากบัญชีธนาคาร (Banking Trojan) ตัวใหม่ที่มีชื่อว่า TrickMo ซึ่งความใหม่ของมันก็ไม่ได้ใหม่ไปเสียทีเดียว เนื่องจากมัลแวร์ตัวดังกล่าวเคยถูกตรวจพบโดยทีมวิจัยจาก CERT-Bund ซึ่งเป็นหน่วยรัฐด้านงานต้านภัยจากประเทศเยอรมนี มาตั้งแต่ช่วงกันยายน ค.ศ. 2019 (พ.ศ. 2562) แล้ว โดยในเวอร์ชันแรกสุดที่พบนั้นจะมุ่งเน้นไปในด้านการขโมยรหัสความปลอดภัยแบบใช้งานครั้งเดียว (One-Time Password หรือ OTP) และรหัส การยืนยันตัวตน 2 ชั้น ตัวอื่น ๆ (2FA หรือ 2 Factors Authentication) เพื่อใช้ในการจารกรรมเงินของเหยื่อ แต่ในเวอร์ชันล่าสุดนั้นได้กลับมาพร้อมกับความสามารถที่ร้ายกาจกว่าเดิม

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

โดย TrickMo เวอร์ชันล่าสุดนี้ นอกจากความสามารถในการขโมยข้อความสั้น SMS (Short Message Service) แล้ว ยังมีหลากความสามารถในการขโมยข้อมูล ไม่ว่าจะเป็น การบันทึกหน้าจอ, การดักข้อมูลจากการพิมพ์, การขโมยข้อมูลรูปภาพ ไปจนถึงการเข้าควบคุมเครื่องจากระยะไกลผ่าน API บน Accessibility Mode (โหมดการควบคุมเครื่องแบบพิเศษเพื่ออำนวยความสะดวกให้ผู้ใช้งานที่พิการ) เพื่อส่งหน้าเพจปลอมที่เขียนบนภาษา HTML ที่ถูกดึงมาจากเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ในการดักเอารหัสผ่านจากเหยื่อที่หลงเชื่อป้อนรหัสลงไปบนหน้าเพจดังกล่าวเลยทีเดียว โดยหน้าเพจที่ถูกปลอมนั้น มีตั้งแต่เพจธนาคารต่าง ๆ ไปจนถึงเว็บซื้อขายคริปโตเคอร์เรนซีอย่าง Binance

ภาพจาก : https://thehackernews.com/2024/09/trickmo-android-trojan-exploits.html

นอกจากนั้นแล้ว ตัวมัลแวร์ยังมีความสามารถในการปิดระบบป้องกัน Keyguards และ สามารถทำการอนุมัติการติดตั้งต่าง ๆ ได้เอง รวมถึงมีความสามารถในการทำเชื่อมต่อเป็นส่วนหนึ่ง (Integration) ของระบบบนเครื่องเหยื่อได้อีกด้วย ซึ่งทีมวิจัยยังได้ระบุอีกว่า ปริมาณข้อมูลที่ TrickMo เก็บได้หลังจากที่ติดลงเครื่องนั้นสามารถช่วยให้แฮกเกอร์สามารถโอนเงินได้เองโดยที่เจ้าของไม่ได้อนุญาต, นำเอาข้อมูลไปสั่งสินค้าและบริการต่าง ๆ, รวมไปถึง สามารถขโมยการเข้าถึงบริการออนไลน์ต่าง ๆ โดยที่ไม่จำกัดแต่เพียงธนาคารและแอปพลิเคชันทางการเงินเพียงอย่างเดียว ซ้ำร้ายไปกว่านั้น แฮกเกอร์ยังสามารถป้องกันการเปลี่ยนรหัสผ่านใหม่ของเจ้าของ (Reset Password) ได้อีกด้วย ทำให้ความหวังในการกู้ข้อมูลลดลงไปมาก

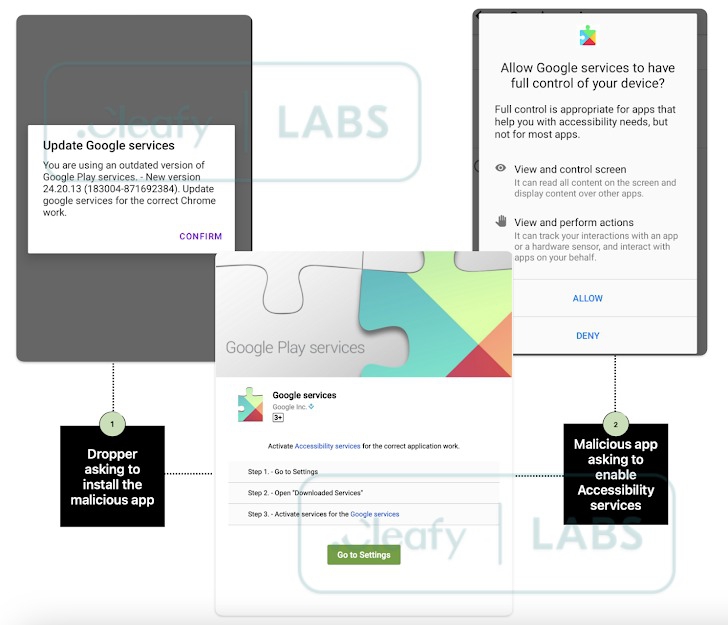

สำหรับการแพร่กระจายของมัลแวร์ดังกล่าวนั้น ทางทีมวิจัยระบุว่า ตัวมัลแวร์นกต่อ (Dropper) นั้นจะปลอมตัวเป็นแอปพลิเคชัน Google Chrome เถื่อน ที่หลังจากที่เหยื่อได้ติดตั้งลงไปแล้ว ตัวมัลแวร์ก็จะหลอกให้เหยื่อทำการอัปเดต Google Play ด้วยอัปเดตปลอมที่ทางแฮกเกอร์ส่งมาในรูปแบบไฟล์ APK ที่มีชื่อว่า "Google Services" หลังจากที่เหยื่อทำการกด Confirm เพื่อยืนยันว่าจะอัปเดต ซึ่งจะมาพร้อมกับการแจ้งเตือนให้เหยื่อทำการเปิด Accessibility Mode เพื่อการใช้งานแอปพลิเคชันตัวใหม่ อันนำไปสู่การเข้าถึงการควบคุมระบบได้อย่างครบวงจรโดยแฮกเกอร์ผ่านมัลแวร์

ในฝั่งของเซิร์ฟเวอร์ควบคุม หรือ C2 นั้นยิ่งสร้างความลำบากใจให้กับหลายฝ่ายมากยิ่งขึ้น เนื่องจากทางทีมวิจัยได้พบว่าเซิร์ฟเวอร์ดังกล่าวนั้นไม่ได้ถูกปรับแต่งตั้งค่า (Configuration) ความปลอดภัยอย่างถูกต้อง ทำให้ทางทีมงานสามารถเข้าถึงข้อมูลได้มากกว่า 12 GB ที่เต็มไปด้วยข้อมูลรหัสผ่านและรูปภาพต่าง ๆ ของเหยื่อที่ถูกขโมยมา โดยแฮกเกอร์รายอื่น ๆ ที่ไม่เกี่ยวข้องกับมัลแวร์ แต่สามารถเข้าถึงเซิร์ฟเวอร์ C2 ก็สามารถนำเอาข้อมูลดังกล่าวไปใช้งานเชิงอาชญากรรม หรือ นำไปขายต่อได้เช่นเดียวกัน เรียกว่าอันตรายต่อเหยื่อมาก

ซึ่งประเด็นเกี่ยวกับมัลแวร์ตัวดังกล่าวที่มีความเกี่ยวข้องกับ Google Play นั้น ทาง Google ได้รับทราบแล้ว พร้อมออกมายืนยันว่า บน Google Play Store นั้นไม่มีมัลแวร์ตัวนี้อยู่อย่างแน่นอน และผู้ใช้งานทุกรายจะได้รับการบริการการปกป้องด้วยระบบ Google Play Protect ที่จะช่วยตรวจจับแอปพลิเคชันน่าสงสัยต่าง ๆ โดยบริการนี้เป็นบริการที่ฟรี ไม่มีค่าใช้จ่ายแต่อย่างใด

สำหรับวิธีการป้องกันนั้น ทางทีมข่าวขอให้ผู้อ่านทุกท่านยึดนโยบายด้านความปลอดภัยอย่างเคร่งครัด ด้วยการไม่ดาวน์โหลดแอปพลิเคชันจากแหล่งที่ไม่น่าไว้วางใจ และอย่าเปิดโหมด Accessibility โดยไม่จำเป็นอย่างเด็ดขาดถ้าไม่มีผู้เชี่ยวชาญช่วยเหลืออย่างใกล้ชิด ณ เวลานี้ เนื่องจากโหมดดังกล่าวมักถูกนำไปใช้งานโดยแฮกเกอร์ในการเข้าถึงเครื่อง ซึ่งกำลังเป็นข่าวบนหลากหลายสื่อในปัจจุบัน

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์