แฮกเกอร์ฉวยโอกาสช่วง Crowdstrike ทำระบบล่ม ปล่อยมัลแวร์ RamcosRAT

ในช่วงสัปดาห์ที่ผ่านมา เหล่าคนทำงานหลายคนอาจจะได้ประสบกับเหตุการณ์จอฟ้า คอมพิวเตอร์ล่มทั่วโลกอันเนื่องมาจากระบบป้องกันภัยไซเบอร์ Crowdstrike อัปเดตล่าสุดมีข้อผิดพลาด แต่นอกจากความวุ่นวายในองค์กรต่าง ๆ ที่เกิดขึ้นแล้ว ทราบหรือไม่ว่า แฮกเกอร์มีการใช้สถานการณ์นี้ในการแสวงหาผลประโยชน์

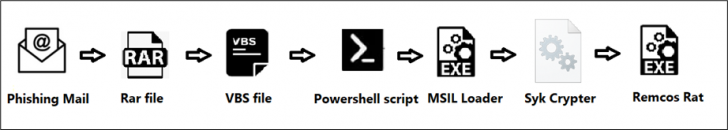

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบการโจมตีครั้งใหม่ของแฮกเกอร์เพื่อปล่อยตัวมัลแวร์ประเภทเข้าควบคุมระบบจากทางไกล (Remote Access Trojan หรือ RAT) ที่มีชื่อว่า RemcosRAT ด้วยวิธีการหลอกลวงแบบ Phishing โดยหลอกว่าแฮกเกอร์ที่ติดต่อมานั้นเป็นทีมงานของ Crowdstrike และไฟล์ที่ส่งมานั้นเป็นไฟล์แก้บั๊กที่เกิดขึ้น (Hotfix) ซึ่งไฟล์ดังกล่าวนั้นจะมาในรูปแบบไฟล์ .Zip ภายใต้ชื่อ "crowdstrike-hotfix.zip" โดนหลังจากที่เหยื่อหลงเชื่อและทำการคลายไฟล์ดังกล่าวออกแล้ว จะมีไฟล์ “instrucciones.txt" ซึ่งเป็นไฟล์บอกขั้นตอนในการติดตั้ง (โดยจากการตั้งชื่อไฟล์และภาษาภายในไฟล์นี้เองที่ทำให้ทางทีมงาน Crowdstrike ตัวจริง มองว่าผู้ก่อเหตุมาจากทางแถบลาตินอเมริกา) และไฟล์ setup.exe ซึ่งเป็นไฟล์มัลแวร์โหลดเดอร์ (Hijack Loader อีกทั้งยังเป็นที่รู้จักในชื่อ DOILoader or IDAT Loader) ที่หลังจากที่รันแล้ว ตัวไฟล์ดังกล่าวจะทำการดาวน์โหลดมัลแวร์ตัวจริงลงสู่เครื่อง

- เกลือเป็นหนอน CrowdStrike ไล่พนักงานออก ข้อหาร่วมมือสมคบคิดกับกลุ่มแฮกเกอร์

- อัปเดตเทคโนโลยี Cybersecurity ปี 2025 ในงาน Cybersec Asia Thailand 2025

- macOS 15 Sequoia มีความเปลี่ยนแปลงหลายอย่าง มีผลให้เครื่องมือรักษาความปลอดภัยไม่สามารถทำงานได้ตามปกติ

- ผู้เชี่ยวชาญด้านไซเบอร์กังวล ระบบคอมพิวเตอร์ล่มทั่วโลกครั้งนี้ จะไม่ใช่ครั้งเดียว และครั้งสุดท้าย

ภาพจาก https://www.mcafee.com/blogs/other-blogs/mcafee-labs/peeling-back-the-layers-of-remcosrat-malware/

สำหรับมัลแวร์ RemcosRAT นั้นเป็นมัลแวร์ที่มีความสามารถในการเปิดประตูหลังของตัวระบบ (Backdoor) เพื่อให้แฮกเกอร์นั้นจะสามารถเข้าสู่ระบบเพื่อที่จะทำการควบคุมหรือขโมยข้อมูลบนเครื่องได้ อีกทั้งยังมีความสามารถในการเก็บ และส่งต่อข้อมูลสำคัญต่าง ๆ จากเครื่องของเหยื่อ นอกจากนั้นยังมีความสามารถในการตีรวนระบบ (Obfuscation) และเทคนิคป้องกันการดีบั๊ก (Anti-Debugging) เพื่อหลบเลี่ยงการถูกตรวจจับโดยระบบป้องกันอีกด้วย

ซึ่งจากแหล่งข่าวนั้น ทาง Crowdstrike ได้กล่าวว่า ปัจจุบันกำลังทำการเร่งแก้ไขปัญหาให้กับลูกค้าต่าง ๆ อยู่ ขอให้ลูกค้าอย่าหลงเชื่อผู้ที่แอบอ้างใด ๆ ถ้ามีปัญหาให้ติดต่อกับทาง Crowdstrike โดยตรงเท่านั้น

โดยสถานการณ์ปัจจุบันนับตั้งแต่ข่าวนี้ออกมานั้น ผู้ได้รับผลกระทบจากหลายบริษัทอาจได้รับการแก้ไขเป็นที่เรียบร้อยแล้ว เนื่องจากหลังเหตุการณ์ข้อผิดพลาดดังกล่าวเกิดขึ้น ทางผู้เกี่ยวข้องทั้งทาง Crowdstrike เองและทางไมโครซอฟท์ ก็ได้ทำการออกเครื่องมือเพื่อช่วยเหลือลูกค้ากันอย่างแข็งขัน เช่น ทางไมโครซอฟท์ได้ทำการปล่อยเครื่องมือสำหรับการทำ Recovery เพื่อให้ระบบกลับมาใช้งานได้ โดยแจกจ่ายให้กับทีมงานผู้ดูแลด้าน IT (Admin) ในองค์กรที่ได้รับผลกระทบต่าง ๆ เป็นที่เรียบร้อย และทาง Crowdstrike ก็ได้มีการตั้งศูนย์เพื่อช่วยเหลือ และเยียวยาผู้ได้รับผลกระทบ (Remediation and Guidance Hub) โดยเปิดให้ผู้ได้รับผลกระทบติดต่อเพื่อรับคำปรึกษาได้ฟรี

สำหรับในประเด็นมัลแวร์นั้น ทางแหล่งข่าวไม่ได้ระบุไว้ว่าจะสามารถทำการแก้ไขได้อย่างไร แต่ในเชิงป้องกันแล้ว การไม่หลงเชื่ออะไรง่าย ๆ และดาวน์โหลดไฟล์ที่ไม่น่าไว้วางใจ ยังคงเป็นวิธีการที่ดีที่สุด แต่สำหรับบริษัทหรือองค์กรใดที่ได้รับผลกระทบทั้งจากระบบล่ม และ ผลที่ตามมาอย่างการพยายามแก้ไขจนติดมัลแวร์ที่กล่าวมาข้างต้น ขอให้ทำการปรึกษากับทาง Crowdstrike โดยตรง ณ ศูนย์เยียวยาผู้ได้รับผลกระทบ เพื่อร่วมหาทางออกในประเด็นดังกล่าวต่อไป

ที่มา : thehackernews.com , www.mcafee.com , www.crowdstrike.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์