แฮกเกอร์ใช้ช่องโหว่ในไฟล์ .MSC บน Windows เจาะระบบ ส่งมัลแวร์เข้าเครื่อง

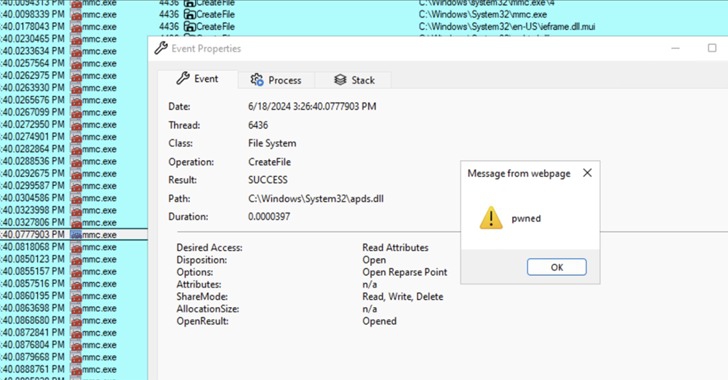

จากรายงานโดยทีมนักวิจัยจาก Elastic Security Labs ซึ่งเป็นองค์กรผู้เชี่ยวชาญในการวิจัยด้านความปลอดภัยไซเบอร์ ได้มีการตรวจพบวิธีการโจมตีในรูปแบบใหม่ที่ใช้ช่องโหว่ของไฟล์ .msc (Microsoft Saved Console) ซึ่งเป็นไฟล์ที่ใช้ในการทำงานร่วมกับระบบ Microsoft Management Console (MMC ) สำหรับการกำหนด และตั้งค่าต่าง ๆ บนเครื่องคอมพิวเตอร์ แต่ทว่า ระบบ MMC กลับมีช่องโหว่อยู่ในภาค Libraries ที่ถ้าแฮกเกอร์ทำการ Import ไฟล์ .msc ที่ถูกเขียนขึ้นมาใช้ในการเจาะระบบนั้น ทางแฮกเกอร์ก็จะสามารถรันโค้ด เช่น โค้ดของมัลแวร์ รวมไปถึงโค้ดสำหรับการโจมตีระบบอื่น ๆ ลงบนเครื่องของเหยื่อได้อย่างง่ายดาย รวมทั้งสามารถหลบการตรวจจับภัยไซเบอร์ของ Windows ได้อีกด้วย เนื่องจากเทคนิคดังกล่าวนั้นจะไม่ไปกระตุ้นการทำงานของ ActiveX ซึ่งเป็นเครื่องมือแจ้งเตือนด้านความปลอดภัยบนตัว Windows

ซึ่งทีมงานดังกล่าวได้ตรวจพบว่าแฮกเกอร์ได้ใช้งานไฟล์ "sccm-updater.msc" สำหรับกระทำการดังที่กล่าวมาข้างต้น โดยทางทีมได้ทั้งชื่อเทคนิคการโจมตีดังกล่าวว่า GrimResource ซึ่งแฮกเกอร์อาจใช้วิธีการโจมตีดังกล่าวควบคู่ไปกับเทคนิค DotNetToJScript ซึ่งเป็นเทคนิคการโจมตีด้วยการใช้ JavaScript ในรูปแบบหนึ่ง ซึ่งพอใช้งานคู่กันแล้วจะทำให้แฮกเกอร์สามารถรันโค้ดต่าง ๆ ได้อย่างสารพัดนึกบนเครื่องของเหยื่อ

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

- เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

โดยรูปแบบการโจมตีดังกล่าวนั้นเกิดขึ้นหลังจากที่ทางไมโครซอฟท์ได้ทำการปิดระบบการรัน Macro Code บน Microsoft Office จากที่เดิมจะถูกตั้งให้ทำงานได้แบบ Default ลง ทำให้แฮกเกอร์ได้หันมาใช้รูปแบบการโจมตีแบบ MSC เพื่อแทรกซึมผ่านช่องโหว่บนระบบ MMC แทน โดยช่องโหว่ของระบบ MMC นั้นจะอยู่ในส่วน reference ของ APDS resource ที่อยู่ภายใน StringTable บนไฟล์ .msc ซึ่งเมื่อเหยื่อเปิดไฟล์ก็จะเกิดการรันตัว JavaScript ที่ฝังอยู่บนไฟล์ .msc ทันที

ภาพจาก https://thehackernews.com/2024/06/new-attack-technique-exploits-microsoft.html

จากแหล่งข่าวนั้นไม่ได้มีการระบุชัดเจนว่าแฮกเกอร์ทำการแพร่กระจายไฟล์ในรูปแบบดังกล่าว หรือใช้วิธีการใดในการหลอกลวงผู้ใช้งานให้เปิดไฟล์ในรูปแบบดังกล่าวขึ้น เนื่องจาก .msc ไม่ใช่ไฟล์ในรูปแบบที่ผู้ใช้งานระดับทั่วไปเปิดใช้งาน

สำหรับทางไมโครซอฟท์เองนั้นยังคงไม่มีความเคลื่อนไหวหรือให้ความเห็นเกี่ยวกับกรณีดังกล่าว ถึงแม้ก่อนหน้านี้จะเคยได้ออกมายอมรับถึงช่องโหว่ของไฟล์ .msc ว่า เป็นไฟล์ที่มีความอันตรายต่อระบบ และได้ทำการอัปเดตเครื่องมือป้องกันอย่าง Windows Defender ให้ทำการสกัดกั้นไฟล์ดังกล่าวแล้วก็ตาม

สำหรับมาตรการในการป้องกันนั้น ทางแหล่งข่าวยังคงแนะนำถึงความระมัดระวังในการเปิดไฟล์แปลก ๆ หรือเปิดไฟล์ที่ได้รับมาจากแหล่งที่มีความน่าสงสัย ยังคงเป็นวิธีการป้องกันตัวที่ดีที่สุดในขณะนี้ นอกเหนือจากการอัปเดตระบบและตัวเครื่องมือป้องกันเป็นประจำ

ที่มา : thehackernews.com , files101.com , nyameeeain.medium.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์