Cross-platform ไม่ได้มีแค่เกม มัลแวร์ NoodleRAT สามารถติดได้ทั้ง Windows และ Linux

ในวงการวิดีโอเกมส์นั้น ถ้ามีข่าวเรื่องเกมไหนสามารถเล่นแบบ Cross-platform หรือการเล่นข้ามระบบได้ ก็มักจะเป็นข่าวดีที่หลายคนยินดีกัน เพราะจะสามารถเล่นต่อเนื่องได้หลายเครื่อง เช่น ข้ามจากการเล่นบน PC ไปเล่นต่อบน PS5 ได้เป็นต้น แต่ถ้าคำว่า Cross-platform เกิดขึ้นกับมัลแวร์ล่ะก็ หลายคนคงจะยิ้มหุบ เนื่องมาจากความยุ่งยากในการป้องกันที่มากกว่าเดิมนั่นเอง และตอนนี้ มันก็ได้เกิดขึ้นจริงแล้ว

จากรายงานโดยเว็บไซต์ The Hacker News ได้มีการตรวจพบมัลแวร์ที่ถูกพัฒนาโดยแฮกเกอร์จากประเทศจีน ภายใต้ชื่อ Noodle RAT ซึ่งเป็นมัลแวร์ประเภทเข้าถึงระบบจากทางไกล (Remote Access Trojan หรือ RAT) ซึ่งทางทีมแฮกเกอร์นั้นใช้มัลแวร์ตัวดังกล่าวในการสอดแนม และจารกรรมข้อมูลจากเป้าหมาย และที่ร้ายไปกว่านั้นคือ มัลแวร์ตัวดังกล่าวสามารถติดได้ทั้ง Windows และ Linux โดยมัลแวร์ในแต่ละเวอร์ชันนั้นก็จะมีรายละเอียดที่แตกต่างกันเล็กน้อย นั่นคือ

- นักวิจัยพบ ระบบ AI ของ Grok และ Copilot สามารถนำมาใช้งานเป็น C2 Proxy ให้กับมัลแวร์ได้

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

Noodle RAT ในเวอร์ชัน Windows จะทำการฝังตัวลงระบบของเครื่องเหยื่อ ด้วยการใช้ตัว Loader ในการดาวน์โหลด Shellcode ลงมาบนเครื่องของเหยื่อ รวมทั้งมีระบบสนับสนุนให้แฮกเกอร์สามารถอัปโหลด ดาวน์โหลดไฟล์จากเครื่องของเหยื่อได้, สามารถรันมัลแวร์ตัวอื่น ๆ เพิ่มเติมจากที่ฝังไว้อยู่แล้วได้ รวมไปถึง การให้มัลแวร์ทำหน้าที่เป็น TCP proxy หรือแม้กระทั่งสั่งให้มัลแวร์ลบตัวเองก็ยังทำได้ และข่าวร้ายยิ่งกว่าคือ มัลแวร์เวอร์ชันนี้ได้มีการระบาดในไทยแล้ว และอีกประเทศหนึ่งที่ตรวจพบการระบาดคืออินเดีย แต่วัตถุประสงค์ของการใช้มัลแวร์เวอร์ชันนี้ของกลุ่มแฮกเกอร์นั้นแหล่งข่าวไม่ได้มีการบอกอย่างชัดเจนเอาไว้

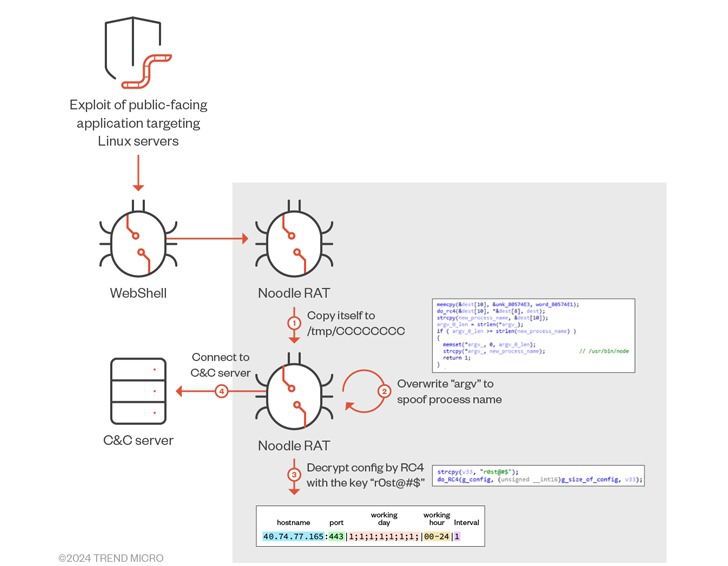

สำหรับเวอร์ชัน Linux นั้น จะถูกใช้เพื่อการสอดแนม และจารกรรมเป็นหลัก และมีการใช้ช่องทางประตูหลังของระบบที่แตกต่างออกไป เช่น ใช้งานระบบ SOCKS tunnelling และ การทำ Reverse shell เป็นต้น ส่วนความสามารถอื่น ๆ ไม่ค่อยแตกต่างจากเวอร์ชัน Windows มากนัก เช่น ความสามารถในการอัปโหลด ดาวน์โหลดไฟล์จากเครื่องของเหยื่อ โดยมีบางอย่างที่พิเศษออกมา อย่าง การตั้งเวลาการทำงานของมัลแวร์ให้ทำงานตามตารางเวลาที่กำหนดไว้ เป็นต้น ซึ่งแหล่งข่าวไม่ได้ระบุไว้ว่า ความสามารถอื่น ๆ ที่มีอยู่บนเวอร์ชัน Windows อย่างเช่น การรันมัลแวร์ตัวอื่นเพิ่มเติมบนระบบของเหยื่อ นั้นสามารถทำได้ไหม

ภาพจาก https://thehackernews.com/2024/06/new-cross-platform-malware-noodle-rat.html

ซึ่งถึงแม้มัลแวร์ทั้ง 2 จะถูกเขียนบนโค้ดที่ต่างกันเพื่อการทำงานบนระบบปฏิบัติการที่มีระบบต่างกันอย่างสิ้นเชิง แต่ที่น่าสังเกตคือ มัลแวร์ทั้ง 2 เวอร์ชันต่างใช้โค้ดสำหรับการติดต่อและทำงานกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ในระดับที่เหมือนกันแบบทุกตัวอักษร หมายความว่า แฮกเกอร์สามารถที่จะดึงข้อมูลไฟล์ต่าง ๆ และสั่งงานมัลแวร์ที่ติดอยู่บนเครื่องทั้ง 2 ระบบได้ด้วยการสั่งงานผ่านเซิร์ฟเวอร์ตัวเดียวได้เลย

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์