นักวิจัยเตือนองค์กรทั่วโลก ! แฮกเกอร์ดัดแปลงแรมซัมแวร์ "Lockbit 3.0" เตรียมพร้อมโจมตี

มัลแวร์ประเภทเรียกค่าไถ่ หรือ Ransomware นั้นเคยตกเป็นข่าวดังในช่วงหลายปีที่ผ่านมา เนื่องมาจากประสิทธิภาพในการเข้ารหัสข้อมูลบนเครื่องของเหยื่อ พร้อมทั้งยึดเครื่องมือถอดรหัสไว้เป็นหลักประกันในการเรียกร้องเงินจากเหยื่อ ซึ่งสร้างความปั่นป่วนทั้งการใช้งานส่วนตัว และการทำงานขององค์กรต่าง ๆ ไปทั่วโลก และข่าวนี้อาจเป็นข่าวร้ายใหม่ที่องค์กรต่าง ๆ ต้องเตรียมตัวกลับมารับมืออีกครั้ง

โดยรายงานจาก Cyber Security News พบว่า Lockbit ซึ่งเป็นทั้งชื่อของมัลแวร์เรียกค่าไถ่ และองค์กรแฮกเกอร์ชื่อดังที่เคยได้ก่อเหตุในการโจมตีบริษัท TSMC ด้วยมัลแวร์ Lockbit 3.0 ในปี ค.ศ. 2023 (พ.ศ. 2566) พร้อมเรียกเงินค่าไถ่ที่สูงถึง 70 ล้านดอลลาร์สหรัฐ มาแล้วนั้น

- ตายสิบเกิดแสน ! กลุ่มแรนซัมแวร์แตกกลุ่มย่อยหลังโดนทลาย จนมีมากสุดเป็นประวัติการณ์

- นักวิจัยพบ การ Phishing และ Ransomware พุ่งสูงขึ้นมากช่วงตุลาคมที่ผ่านมา

- แก๊งแรนซัมแวร์ LockBit โดนแฮก ! ข้อมูลการเจรจากับเหยื่อรั่วไหลสู่สาธารณะ

- ไทยถูกโจมตีด้วยแรนซัมแวร์พุ่งสูงขึ้นกว่า 240% ตลอดปี ค.ศ. 2024 ต้นทางส่วนใหญ่มาจากประเทศมหามิตร

- ไม่มี ไม่หนี ไม่จ่าย เหยื่อมัลแวร์เรียกค่าไถ่จ่ายเงินให้แฮกเกอร์ลดลงถึง 35% ในปีที่ผ่านมา

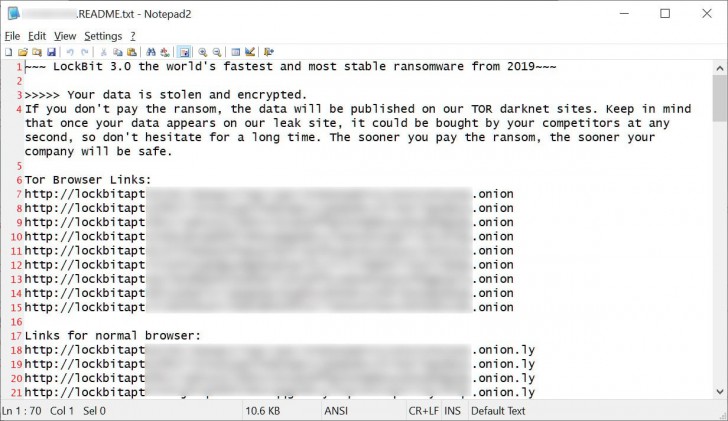

ปัจจุบันได้มีการค้นพบว่า แฮกเกอร์กลุ่มต่าง ๆ สามารถเข้าถึงเครื่องมือสำหรับสร้าง Lockbit 3.0 (Lockbit Builder) ได้เป็นที่เรียบร้อยแล้ว ทำให้กลุ่มผู้ไม่ประสงค์ดีต่าง ๆ สามารถสร้างมัลแวร์เรียกค่าไถ่ Lockbit ในแบบที่ต้องการได้

ซึ่งบนเครื่องมือสร้างมัลแวร์ Lockbit 3.0 นั้น แฮกเกอร์สามารถเลือกฟีเจอร์ต่าง ๆ ที่จะใช้งานมัลแวร์ได้ ไม่ว่าจะเป็นการใช้ฟีเจอร์ปลอมตัวเป็นซอฟต์แวร์ที่ไม่มีพิษมีภัย, การแชร์ไฟล์เข้ารหัสผ่านเครือข่าย, ฟีเจอร์หยุดระบบการทำงาน, และการทำ Network propagation ด้วย PsExec นอกจากนั้นแล้วเครื่องมือสร้างมัลแวร์นี้ยังช่วยในการดัดแปลงตัวมัลแวร์ Lockbit 3.0 ให้สามารถโจมตีเฉพาะส่วนโฟลเดอร์ หรือประเภทของไฟล์ตามที่แฮกเกอร์ต้องการ หรือแม้กระทั่งการเลือกโจมตีโดยอิงตามรูปแบบสถาปัตยกรรมของเน็ตเวิร์กที่เหยื่อใช้งานได้อีกด้วย

ภาพจาก https://www.bleepingcomputer.com/news/security/lockbit-30-introduces-the-first-ransomware-bug-bounty-program/

ซึ่งตัวมัลแวร์ที่สร้างออกมานั้นจะประกอบด้วย ไฟล์มัลแวร์หลัก (.exe), เครื่องมือถอดรหัส, ไฟล์รูปแบบพาสเวิร์ดต่าง ๆ , และ เทคนิคสำหรับการโจมตีแบบ Injection (การยิงโค้ดเข้าสู่ตัวเครื่องหรือระบบของเหยื่อโดยตรง) เรียกว่าสร้างมาได้แบบสำเร็จรูปพร้อมใช้งาน รวมทั้งเพิ่มความซับซ้อนในการตรวจจับ สร้างความยุ่งยากให้กับเหยื่อมากขึ้นอีกด้วย

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์