Browser-in-the-browser (BitB) เทคนิค Phishing ใหม่ล่าสุด ที่ยากต่อการป้องกัน

moonlightkz

moonlightkzต้องยอมรับว่าแฮกเกอร์นั้นช่างขยันสรรหาวิธีการโจมตีรูปแบบใหม่ ๆ มาใช้ในการจารกรรมได้อย่างสม่ำเสมอ ล่าสุด mrd0x นักวิจัยด้านความปลอดภัย และนักทดสอบการเจาะระบบ ได้รายงานเทคนิคการ Phishing รูปแบบใหม่ที่เรียกว่าวิธี Browser-in-the-browser (BitB)

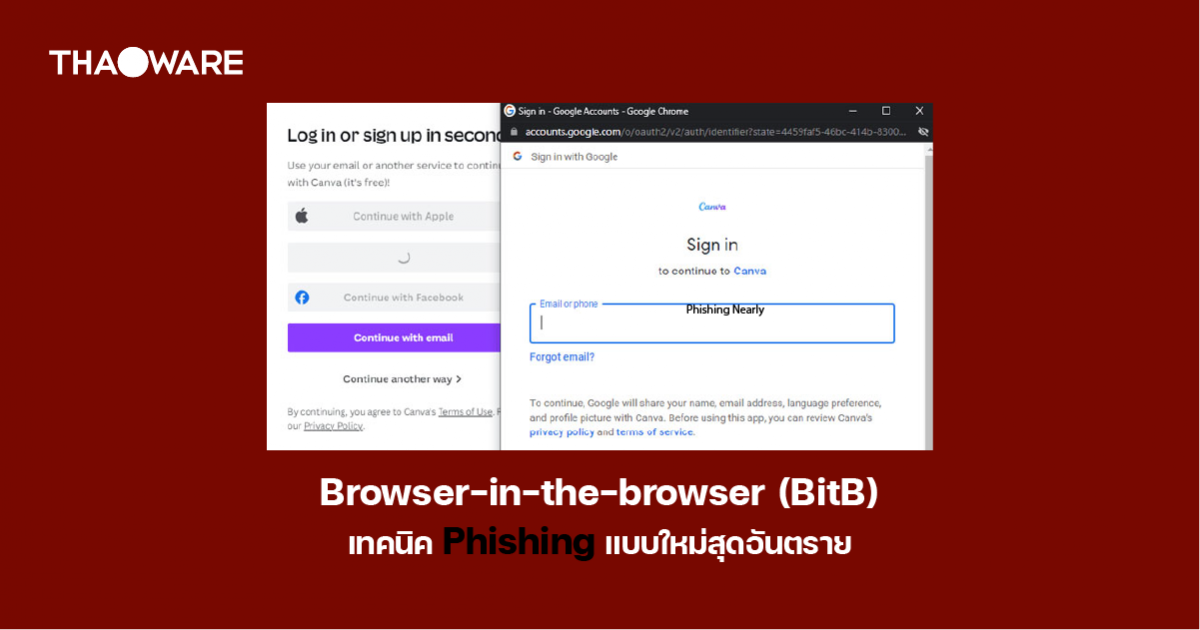

Browser-in-the-browser (BitB) เป็นเทคนิคที่จะสร้างหน้าต่างเบราว์เซอร์ ขึ้นมาในเบราว์เซอร์อีกที เพื่อจำลองหน้าเว็บปลอม ที่เลียนแบบคุณสมบัติ 3rd-Party single sign-on (SSO) อย่าง "Sign in with Google", "Sign in with Facebook", "Sign in with Apple" หรือ "Sign in with Microsoft" ที่ได้รับความนิยมผู้ใช้งานเป็นอย่างมากในปัจจุบันนี้

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- พบแคมเปญแพร่กระจายมัลแวร์ใหม่ ผ่านทางกล่องข้อความส่วนตัวบน Linkedin

- LastPass ประกาศให้ผู้ใช้งานระมัดระวังแจ้งเตือนปลอมหลอกขโมย Master Password

- หนีไม่พ้น พบมัลแวร์ Android ตัวใหม่ deVixor ที่มาพร้อมกับความสามารถเรียกค่าไถ่

หน้าต่างเข้าสู่ระบบแบบ SSO ของเว็บไซต์ CANVA

ภาพจาก https://mrd0x.com/browser-in-the-browser-phishing-attack/

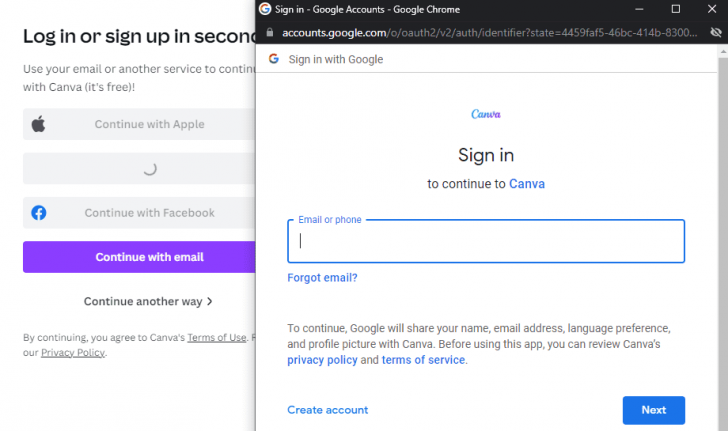

ในการใช้งานคุณสมบัติ 3rd-Party single sign-on (SSO) เมื่อผู้ใช้ทำการคลิกที่ปุ่มเข้าสู่ระบบ หน้าต่างเบราว์เซอร์อันใหม่จะถูกแสดงผลขึ้นมา เพื่อให้ผู้ใช้งานกรอกข้อมูลยืนยันตัวตน การโจมตีแบบ BitB อาศัยประโยชน์จากขั้นตอนดังกล่าว ด้วยการใช้ HTML, CSS code และ iFrame สร้างหน้าต่างยืนยันตัวตนปลอมขึ้นมา

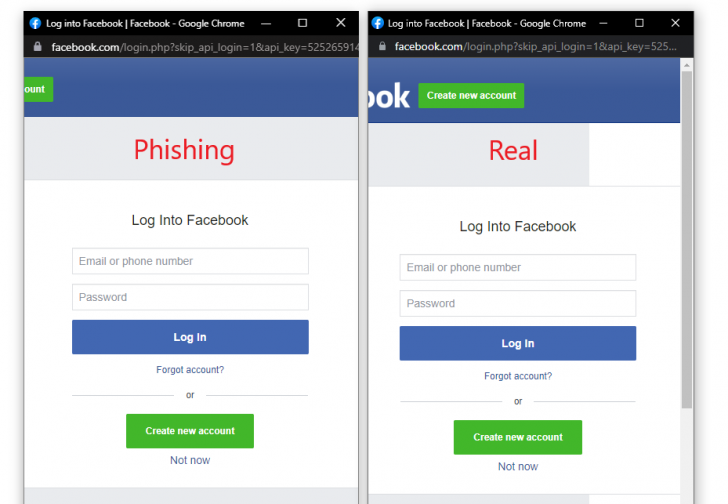

ความน่ากลัวของ BitB คือ หน้าต่าง SSO ปลอมที่แฮกเกอร์สร้างขึ้นมานั้น สามารถทำให้มีความสมจริง จนแทบจะแยกไม่ออกว่าหน้าต่างไหนเป็นของจริง หน้าต่างไหนเป็นของปลอม แม้แต่ URL ที่ปรากฏก็สามารถใช้ JavaScript

function launchWindow(){

// Launch the fake authentication window

return false; // This will make sure the href attribute is ignored

}

เพื่อทำให้ URL ของเว็บไซต์ในหน้าต่าง SSO ดูเหมือนของจริงได้ ลองดูภาพตัวอย่างที่ mrd0x สร้างขึ้นมาสาธิตการโจมตีด้วย BitB คุณผู้อ่านแยกออกหรือไม่ว่า หน้าต่าง SSO อันไหนที่เป็นของจริง ?

อย่างไรก็ตาม ทาง mrd0x ก็ระบุว่า เทคนิคนี้ไม่ได้อันตรายจนไม่สามารถป้องกันได้ เพราะท้ายที่สุดแล้วหน้าต่าง SSO ปลอมจะ Redirected ไปยังหน้าเว็บไซต์ปลอมที่เตรียมไว้สำหรับใช้ในการ Phishing อยู่ดี ซึ่งหน้าเว็บไซต์ดังกล่าวแฮกเกอร์จะไม่สามารถปลอม URL ได้ หากมีความสังเกตสักหน่อยก็จะสามารถหลีกเลี่ยงปัญหานี้ได้

ที่มา : mrd0x.com , threatpost.com , thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์