แฮกเกอร์เกาหลีเหนือใช้ ChatGPT เพื่อช่วยหลักเลี่ยงการถูกตรวจจับโดยแอนตี้ไวรัส

ข้อกังวลใจในเรื่องการนำเอาเทคโนโลยีปัญญาประดิษฐ์ หรือ AI ไปใช้ในเชิงของการก่ออาชญากรรมไซเบอร์ หรือ ใช้ช่วยเหลือในกระบวนการก่ออาชญากรรมนั้นมีอยู่เรื่อยมา ถึงแม้เครื่องมือเหล่านี้จะมีการบล็อกไว้อย่างดี แต่ก็หนีไม่พ้นฝีมือของอาชญากรที่นำเอาไปใช้ในปฏิบัติการของตนจนสำเร็จ

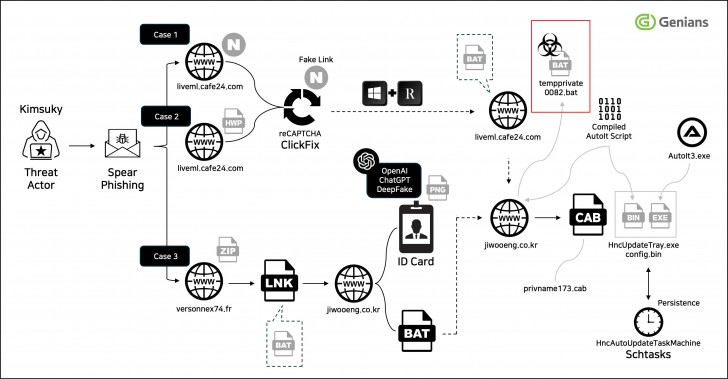

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบพฤติกรรมใหม่ของแฮกเกอร์จากประเทศเกาหลีเหนืออย่าง Kimsuky ที่ได้มีการนำเอาเครื่องมือ AI ยอดนิยมอย่าง ChatGPT เข้ามาช่วยเหลือสนับสนุนแคมเปญการหลอกลวงแบบเฉพาะเจาะจง (Spear Phishing) เพื่อปล่อยมัลแวร์ลงบนระบบของเหยื่อ แต่การนำเอา ChatGPT มาใช้นั้นกลับไม่ได้ใช้งานฟีเจอร์การเขียนโค้ดเพื่อสร้างโค้ดมัลแวร์เหมือนอย่างผู้ใช้งานหลายอื่นแต่อย่างใด แต่กลับเป็นการใช้งานฟีเจอร์การสร้างรูปภาพของ ChatGPT ที่มีความแนบเนียนสูง มาเพื่อใช้ในการหลอกลวงในรูปแบบของการทำวิศวกรรมทางสังคม (Social Engineering) โดยแคมเปญนี้จะมุ่งเน้นไปยังการโจมตีหน่วยงานราชการของทางประเทศเกาหลีใต้ คู่อริของประเทศต้นทางของกลุ่มแฮกเกอร์ ประเทศเกาหลีเหนือ

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

ซึ่งในขั้นตอนการแพร่กระจายมัลแวร์นั้น ทางแฮกเกอร์จะส่งอีเมลที่อ้างว่าต้องการให้หน่วยงานเป้าหมายทำการตรวจสอบต้นฉบับบัตรประจำตัวหนักงาน พร้อมไฟล์แนบในรูปแบบไฟล์บีบอัดสกุล .Zip (ซึ่งอาจใช้ชื่อว่า Government_ID_Draft[.]zip) ที่ภายในนั้นมีการบรรจุไฟล์นามสกุล .Lnk ถึงเป็นไฟล์แบบ Internet Shortcut ที่ปลอมตัวเป็นเอกสารสำคัญอย่างภาพบัตรประจำตัวปลอม (โดยอาจใช้ชื่อว่า Government_ID_Draft[.]lnk)

ภาพจาก : https://cybersecuritynews.com/hackers-using-generative-ai-chatgpt/

ซึ่งเมื่อเหยื่อได้ทำการรันไฟล์ดังกล่าวขึ้นมา ก็จะนำไปสู่การรันสคริปท์ Batch ผ่านทาง cmd[.]exe เพื่อรวบรวมคำสั่งอันตรายต่าง ๆ (Command) ที่ถูกซุกซ่อนเก็บไว้ใน Environment Variables คำสั่งอันตรายต่าง ๆ ถูกซุกซ่อนอยู่ภายในด้วยการใช้เทคนิคตัดหั่นอักขระ (Character Slicing) โดยตัวสคริปท์จะทำการประกอบคำสั่งต่าง ๆ ขึ้นมาใหม่ผ่านการใช้งาน Expression เช่น "% ab901ab [:] ~ 7,1 %" ซึ่งคำสั่งที่ประกอบขึ้นมาสำเร็จจะเป็นคำสั่งในรูปแบบ PowerShell Command ที่จำเป็นสำหรับการดึงและฝังมัลแวร์ตัวจริง (Payload) ลงบนระบบของเหยื่อ โดยเทคนิคนี้จะเป็นการหลีกเลี่ยงการถูกตรวจจับ เนื่องจากหลังจากฝังลงสู่ระบบได้แล้ว คำสั่งในการทำงานต่าง ๆ ยังอยู่ในสภาพไม่สมบูรณ์ ทำให้ไม่สามารถตรวจจับได้

โดยคำสั่งเหล่านี้นี่เอง จะทำหน้าที่ในการส่ง HTTP Post Requests ไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ที่ตั้งอยู่ภายในประเทศเกาหลีใต้ เพื่อดึงไฟล์รูปภาพบัตรประจำตัวปลอมที่ถูกสร้างขึ้นด้วยการใช้ ChatGPT เพื่อทดแทนหน้าของบุคคลหนึ่งไว้บนรูปที่ถูกสร้างขึ้น หรือที่เรียกว่าวิธีการ Deepfake พร้อมกับสตริปท์ Batch อีกตัวหนึ่งลงมา โดยสคริปท์ตัวนี้ทำหน้าที่เป็นสคริปท์ทำงานอัตโนมัติ (AutoIT) ที่จะเริ่มจากการสร้างการคงอยู่ในระบบของมัลแวร์ (Persistence) ด้วยการสร้างตารางการทำงาน (Task Scheduling) ภายใต้ชื่อ Task ว่า "HncAutoUpdateTaskMachine" โดยปลอมตัวเป็นอัปเดตของซอฟต์แวร์ Hancom Office ซึ่งเป็นชุดซอฟต์แวร์สำหรับการใช้งานในออฟฟิศที่เป็นที่นิยมในเกาหลีใต้ ซึ่งจะนำไปสู่การรันไฟล์มัลแวร์ที่แฝงตัวอยู่ในชื่อ HncUpdateTray[.]exe พร้อมกับไฟล์การตั้งค่าการทำงานในชื่อ config[.]bin ขึ้นมาในท้ายที่สุด โดยการใช้วิธีนี้นั้น ทางทีมวิจัยระบุว่าเป็นการยากที่เครื่องมือ Anti-Virus ส่วนมากในตลาดนั้นจะสามารถตรวจจับได้ แต่อาจตรวจจับได้ถ้าใช้งานเครื่องมือระดับสูงอย่าง EDR (Endpoint Detection and Response) ที่มีเครื่องมือสำหรับตรวจจับพฤติกรรมการทำงาน (Behaviour Analysis)

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์