Kaspersky เตือน ! โจรไซเบอร์มุ่งใช้การระบาด COVID-19 โจมตีเม็ดเงินธนาคารและธุรกิจคริปโต

Talil

TalilKaspersky บริษัทผู้เชี่ยวชาญด้านความปลอดภัยบนอินเทอร์เน็ตระดับโลก เปิดงานแถลงข่าวในหัวข้อ “From Codes to Cold Cash: Financial Threats in Southeast Asia” อัปเดตภัยคุกคามการเงินอาเซียนล่าสุด และ สถานการณ์กลุ่มแฮ็กเกอร์ที่มุ่งโจมตีสถาบันการเงิน ซึ่งเคยเกิดขึ้นไปทั่วโลกเมื่อปี พ.ศ. 2558 (ค.ศ. 2015) และยังคงมุ่งเป้าโจมตีอย่างต่อเนื่องในภูมิภาคเอเชียตะวันออกเฉียงใต้ โดยใช้ประโยชน์จากสถานการณ์ โควิด-19

จุดเริ่มต้นของการโจมตีทางไซเบอร์ที่มีเป้าหมายคือ 'เม็ดเงินจากธนาคาร'

- Kaspersky เตือน แฮกเกอร์ใช้มัลแวร์ดูดขโมยไฟล์จากไดร์ฟ USB ระหว่างเสียบใช้งาน

- Kaspersky เผยข้อมูลสุดตะลึง ! การใช้มัลแวร์ปล้นเงินบนมือถือเพิ่มขึ้นมากกว่า 3 เท่าตัวในปี ค.ศ. 2024

- Kaspersky เตือน พบข้อมูลบัตรเครดิตกว่า 2 ล้านใบ ที่ถูกมัลแวร์ขโมยมา วางขายในตลาดมืด

- Kaspersky เตือน มัลแวร์ SparkCat มุ่งเล่นงานทั้ง iOS และ Android เล็งขโมย Private Key คริปโต

- Kaspersky เตือนมัลแวร์ดูดเงินคริปโต และโฆษณาขายข้อมูลบริษัท กำลังระบาดหนักบน Dark Web

นายเซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้

นายเซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้ ระบุว่าปัจจุบันรูปแบบการโจมตีของอาชญากรไซเบอร์ มีการเปลี่ยนแปลงอย่างต่อเนื่อง จากแค่สอดส่อง โจรกรรม และสร้างจุดรั่วไหลในองค์กรของรัฐ หน่วยงานทางทหาร และหน่วยงานความลับทางการค้า กลายเป็นโจมตีเพื่อหวังเม็ดเงินจากธนาคารและสถาบันการเงิน

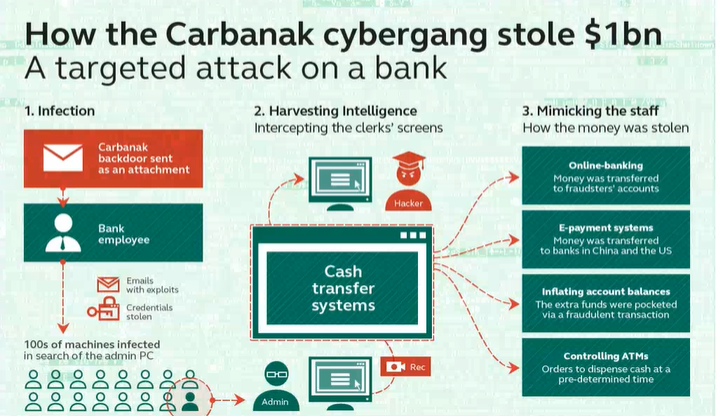

และจุดเรื่มต้น นั้นเริ่มจากกลุ่ม "คาร์บานัค" (Carbanak) แฮกเกอร์ที่โจมตีด้วยภัยคุกคามต่อเนื่องขั้นสูง หรือ APT มีเป้าหมายที่สถาบันการเงิน ต่อมาก็ขยายเป้าหมายไปยังส่วนงบประมาณและบัญชีขององค์กรธุรกิจ ซึ่งได้สร้างความเสียหายมูลค่ามากกว่าพันล้านเหรียญสหรัฐ มี ธนาคาร ระบบการจ่ายเงินออนไลน์ และสถาบันการเงินต่างๆ ตกเป็นเหยื่อมากกว่า 100 แห่ง ใน 30 ประเทศ ทั้งยุโรป เอเชีย อเมริกาเหนือและใต้ ตั้งแต่ช่วงปี พ.ศ. 2556 - พ.ศ. 2558

"คาร์บารัค" จะใช้วิธีโจมตี โดยส่งอีเมลฟิชชิ่งไปยังพนักงานธนาคารพร้อมไฟล์แนบติดตั้งแบ็กดอร์ และเมื่อคอมพิวเตอร์ของพนักงานติดมัลแวร์ Carbanak จะเริ่มสอดส่องธุรกรรมทางการเงินของธนาคาร และช่วงชิงเงินด้วย 4 กลวิธีคือ Online-Banking (โอนเงินเข้าบัญชีที่จัดไว้เพื่อการโจรกรรม) , E-payment system (โอนเงินผ่านธนาคารข้ามชาติ), Inflating account balances (เพิ่มตัวเลขเงินในบัญชีสะสมทรัพย์), Controlling ATMs (แฮกตู้ ATM )

อย่างไรก็ตามในปี พ.ศ. 2558 กลุ่ม Carbanak ถูกนักวิจัยของ Kasperky ซึ่งจับมือร่วมกับตำรวจสากล เปิดโปงวีรกรรม จนสามารถจับกุมตัวหัวหน้าได้ในที่สุด

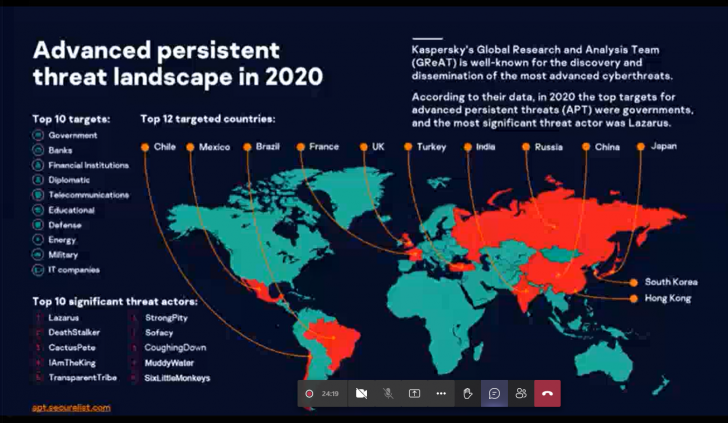

ซึ่งนอกจากกลุ่ม Carbanak แล้วยังมีอีกหลายกลุ่มที่ใช้วิธีการคล้าย ๆ กันเพื่อขโมยเงินจากสถาบันการเงิน เช่น Metel, GCMAN, Lazarus และ Silence ปัจจุบันยังมีการปรับเปลี่ยนรูปแบบการโจมตี และพัฒนาแผนการร้ายสุดล้ำ เพื่อโจมตีเป้าหมายอย่างต่อเนื่อง ซึ่งอาจส่งผลต่อเม็ดเงินที่สูญเสียเป็นมูลค่ามหาศาล

นักวิจัยความปลอดภัยไซเบอร์ Kaspersky คาดแฮกเกอร์ใช้ ข้อมูลเท็จเกี่ยวกับ COVID-19 ล่อลวงเหยื่อ และเป้าหมายของการโจมตียังคงเป็น ธนาคาร และ สถาบันการเงิน

นายซองซู ปาร์ค นักวิจัยความปลอดภัยไซเบอร์ แคสเปอร์สกี้ เผยว่า จากแนวโน้มหลักที่พบเห็นได้เมื่อปีที่แล้วและจะดำเนินต่อไปในปี พ.ศ. 2564 (ค.ศ. 2021) คือการใช้สถานการณ์ COVID-19 หาประโยชน์จากงานวิจัยที่เกี่ยวข้องกับโรคระบาด, การหลอกลวง และ การให้ข้อมูลเท็จเกี่ยวกับไวรัสและวัคซีน เพื่อล่อเหยื่อให้ติดกับ ซึ่งเห็นได้ชัดว่า ในปี พ.ศ. 2564 (ค.ศ. 2021) นี้ เป้าหมายหลักของ กลุ่มโจรไซเบอร์ คือ ธนาคาร และ สถาบันการเงิน

นอกเหนือจากการใช้ช่องโหว่ระบบ Windows และอุปกรณ์เครือข่ายที่เชื่อมต่ออินเทอร์เน็ต ตลอดการโจมตีมัลติแพลตฟอร์ม และซัพพลายเชนแล้ว Kasperky ยังตรวจพบการเชื่อมต่อโดเมนและเว็บไซต์ที่เป็นอันตรายเกี่ยวกับข้องกับ COVID มากกว่า 80,000 รายการในภูมิภาคเอเชียตะวันออกเฉียงใต้ ซึ่งมาเลเซีย มีตัวเลขสูงสุด ตามด้วยเวียดนาม ฟิลิปปินส์ และอินโดนีเซีย

ภาพรวมภัยคุกคามต่อเนื่องขั้นสูง (APT) ปี 2563 ซึ่งมีรัฐบาลเป็นเป้าหมายหลัก และ ธนาคาร กับสถาบันการเงินอื่น ๆ เป็นเป้าหมายรองลงมา

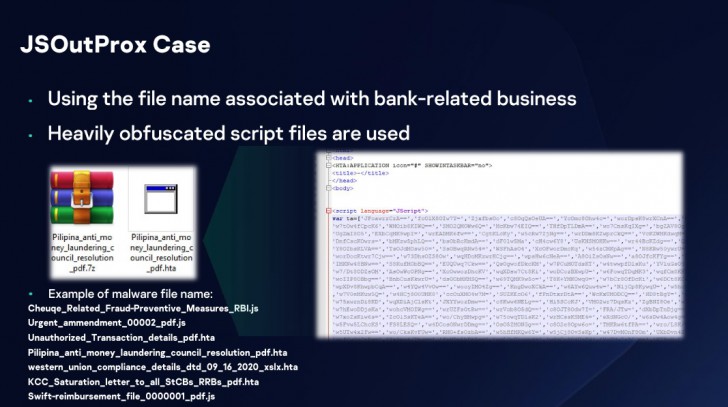

หนึ่งในแคมเปญที่เห็นคือมัลแวร์ “เจเอสเอ้าต์พร็อกซ์” (JsOutProx) แม้ว่าปัจจุบันมัลแวร์นี้จะไม่ใช่สายพันธุ์ที่มีความซับซ้อนสูง แต่ผู้เชี่ยวชาญของแคสเปอร์สกี้ตั้งข้อสังเกตว่า แคมเปญนี้ยังมีความพยายามอย่างต่อเนื่องในการแทรกซึมธนาคารในภูมิภาค

อาชญากรไซเบอร์ที่อยู่เบื้องหลังมัลแวร์โมดูลนี้ใช้ประโยชน์จากชื่อไฟล์ที่เกี่ยวข้องกับธุรกิจด้านธนาคาร และใช้ไฟล์สคริปต์ที่คลุมเครือ เป็นกลยุทธ์ต่อต้านการหลบเลี่ยง เพื่อล่อลวงพนักงานธนาคาร และเปิดช่องให้อาชญากรไซเบอร์เข้าไปอยู่ในเครือข่ายของธนาคาร

นายซองซูกล่าวเสริมว่า “เมื่อ JSOutProx เข้ามาในเครือข่ายแล้ว จะสามารถโหลดปลั๊กอินเพิ่มเติมเพื่อดำเนินการที่เป็นอันตรายต่อเหยื่อ รวมถึงการเข้าถึงระยะไกล การขโมยข้อมูลที่ต้องการ การครอบครองเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) และอื่น ๆ อีกมากมาย”

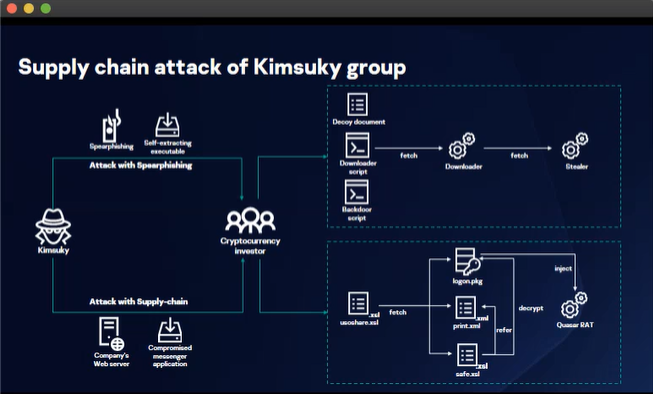

กลุ่มอาชญากรรมไซเบอร์กลุ่มสุดท้ายที่นายซองซู พูดถึงคือ “คิมสุกี” “Kimsuky” แคสเปอร์สกี้ได้รายงานเกี่ยวกับ APT นี้เป็นครั้งแรกในปี 2013 และตั้งแต่นั้นมาก็พบการพัฒนาในแง่ของกลยุทธ์เทคนิคและเหยื่อวิทยา โดยเริ่มแรกมีเป้าหมายโจมตีเป็นกลุ่มนักคิดในเกาหลีใต้เพื่อทำจารกรรมไซเบอร์โดยเฉพาะ อย่างไรก็ตาม การข้อมูลล่าสุดแสดงให้เห็นว่ากลุ่มนี้มีความคล่องตัวและมีแรงจูงใจทางการเงินที่สูงมาก

รูปแบบการโจมตีของ Kimsuky

เราเฝ้าติดตามสถานะของ Kimsuky ในเกาหลีใต้มาโดยตลอด การวิจัยของเราแสดงให้เห็นว่า กลุ่มนี้กำลังใช้เทคนิคการแทรกซึมสองแบบนั่นคือ การโจมตีด้วยสเปียร์ฟิชชิ่งและการโจมตีซัพพลายเชน ไม่ว่าจะด้วยวิธีใด กลุ่มนี้ได้กำหนดเป้าหมายเป็นนักลงทุนสกุลเงินดิจิทัล เพื่อขุดเจาะข้อมูลและเพื่อการเข้าถึงระยะไกล เมื่อกลุ่มนี้แสดงแรงจูงใจทางการเงินที่สูงมาก จึงมีความเป็นไปได้สูงที่การโจมตีจะไปไกลกว่าเกาหลีใต้ โดยเฉพาะอย่างยิ่งในภูมิภาคใกล้เคียง เช่นเอเชียตะวันออกเฉียงใต้

ธุรกิจสกุลเงินดิจิทัลคือ 'เป้าหมายต่อไป'

สำหรับอาชญากรไซเบอร์คือธุรกิจสกุลเงินดิจิทัลหรือคริปโตเคอร์เรนซี่ (cryptocurrency) ที่เกิดขึ้นใหม่ในภูมิภาคเอเชียตะวันออกเฉียงใต้ ในขณะที่มูลค่าของสกุลเงินดิจิทัลพุ่งสูงขึ้น กลุ่มภัยคุกคามทางไซเบอร์จำนวนมากก็กำลังมุ่งโจมตีธุรกิจนี้ทางออนไลน์

นักวิจัยของแคสเปอร์สกี้ระบุว่า การแลกเปลี่ยนสกุลเงินดิจิทัลแห่งหนึ่งในภูมิภาคนี้ถูกละเมิด จากผลการตรวจสอบทางนิติวิทยาศาสตร์อย่างละเอียด ยืนยันว่ากลุ่มลาซารัส (Lazarus group) อยู่เบื้องหลังการโจมตีครั้งนี้ที่ตรวจพบในสิงคโปร์

ภัยคุกคามอื่นที่เกี่ยวข้องกับสกุลเงินดิจิทัลคือแคมเปญ “สแนตช์คริปโต” (SnatchCrypto) ดำเนินการโดยกลุ่ม BlueNoroff ซึ่งเป็นกลุ่มย่อยของลาซารัสที่มุ่งโจมตีธนาคารโดยเฉพาะ นอกจากนี้ยังถูกระบุว่าเกี่ยวข้องกับการปล้นเงิน 81 ล้านดอลลาร์ จากธนาคารบังกลาเทศ

แคสเปอร์สกี้ติดตามกลุ่มสแนตช์คริปโตนี้มาตั้งแต่ปลายปี 2562 และพบว่าผู้ก่อภัยคุกคามที่อยู่เบื้องหลังแคมเปญนี้กลับมาดำเนินการอีกครั้งด้วยกลยุทธ์ที่คล้ายกัน

ในแง่ของปัจจัยที่อยู่เบื้องหลังภัยคุกคามที่เพิ่มขึ้นต่อธุรกิจนี้ นายเซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้ กล่าวว่า คริปโตเคอร์เรนซี่ได้รับการยอมรับอย่างต่อเนื่องในภูมิภาคเอเชียตะวันออกเฉียงใต้ ดังนั้นจึงเป็นธรรมดาที่อาชญากรไซเบอร์จะจับตามอง การเติบโตของคริปโตเคอร์เรนซี่เป็นส่วนหนึ่งของการเปลี่ยนแปลงทางดิจิทัลในภูมิภาค ควบคู่ไปกับการใช้อีคอมเมิร์ซและการชำระเงินแบบดิจิทัลที่เพิ่มขึ้น

เมื่อมีการเคลื่อนย้ายเงินไปยังโลกออนไลน์อย่างต่อเนื่อง เราจึงได้เห็นการละเมิดข้อมูลและการโจมตีของแรนซัมแวร์จำนวนมากเมื่อปีที่แล้ว ซึ่งน่าจะเป็นคำเตือนสำหรับสถาบันการเงินและผู้ให้บริการการชำระเงิน เป็นสิ่งสำคัญอย่างยิ่งสำหรับผู้ให้บริการด้านการธนาคารและการเงินที่ต้องตระหนักถึงความจำเป็นของการป้องกันเชิงรุกโดยใช้ข้อมูลอัจฉริยะ เพื่อป้องกันการโจมตีทางไซเบอร์เหล่านี้ตั้งแต่ต้นก่อนที่จะก่อให้เกิดความเสียหายมูลค่าสูง

คำแนะนำจาก Kaspersky

แคสเปอร์สกี้ขอแนะนำขั้นตอนต่อไปนี้เพื่อปรับปรุงการป้องกันทางไซเบอร์ของธนาคารและองค์กรการเงิน ดังนี้

-

ผสานการทำงานของ Threat Intelligence เข้ากับ SIEM และการควบคุมความปลอดภัยเพื่อเข้าถึงข้อมูลภัยคุกคามที่เกี่ยวข้องและเป็นปัจจุบันที่สุด

-

จัดการฝึกอบรมการรักษาความปลอดภัยสำหรับพนักงานเป็นประจำ โดยเป็นการฝึกอบรมเฉพาะบุคคล เช่น Kaspersky Adaptive Online Training (KAOT) ซึ่งใช้แนวทางที่ขับเคลื่อนด้วยองค์ความรู้ โดยคำนึงถึงความสามารถและความต้องการของผู้เรียนแต่ละคน

-

ใช้ซอฟต์แวร์ตรวจสอบปริมาณการใช้งานหรือทราฟฟิก เช่น Kaspersky Anti Targeted Attack Platform (KATA)

-

ติดตั้งการอัปเดตและแพตช์ล่าสุดสำหรับซอฟต์แวร์ทั้งหมดที่ใช้ในองค์กร

-

ห้ามติดตั้งโปรแกรมจากแหล่งที่ไม่รู้จัก

-

ดำเนินการตรวจสอบความปลอดภัยของโครงสร้างพื้นฐานด้านไอทีขององค์กรอย่างสม่ำเสมอ

-

สำหรับการตรวจจับและการตรวจสอบระดับเอ็นด์พอยต์ และการแก้ไขเหตุการณ์อย่างทันท่วงที แนะนำให้ใช้โซลูชัน EDR เช่น Kaspersky Endpoint Detection and Response ซึ่งสามารถตรวจจับแม้กระทั่งมัลแวร์ธนาคารที่ไม่รู้จัก

คำสำคัญ »

คำสำคัญ »

|

|

งานเขียนคืออาหาร ปลายปากกา ก็คือปลายตะหลิว |

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์