แฮกเกอร์เกาหลีเหนือ เปิดตัวมัลแวร์แบบภาษา Rust ตัวใหม่ มุ่งโจมตีผู้ใช้งาน Windows ผ่านการ Phishing

ประเทศเกาหลีเหนือนอกจากจะมีชื่อเสียงจากชื่อของจอมเผด็จการ และระเบิดนิวเคลียร์แล้ว อีกสิ่งหนึ่งที่มีชื่อเสียงไม่แพ้กันคือ กองทัพแฮกเกอร์กับขีดความสามารถในการสร้างมัลแวร์หลากชนิดจนได้เป็นข่าวในวงการความปลอดภัยไซเบอร์อยู่บ่อยครั้ง และครั้งนี้กลุ่มแฮกเกอร์จากเกาหลีเหนือก็ได้กลับมาพร้อมกับมัลแวร์ตัวใหม่

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบความเคลื่อนไหวครั้งใหม่จากกลุ่มแฮกเกอร์จากประเทศเกาหลีเหนือ ที่รู้จักกันในชื่อว่า APT37 (ทั้งยังมีชื่ออื่น ๆ ด้วย เช่น ScarCruft, Ruby Sleet, และ Velvet Chollima เป็นต้น) ซึ่งเป็นทีมแฮกเกอร์ที่ถูกก่อตั้งขึ้นมาในช่วงปี ค.ศ. 2012 (พ.ศ. 2555) โดยทางทีมจะเน้นโจมตีชาวเกาหลีใต้ที่มีความเกี่ยวข้องกับทางเกาหลีเหนือ อย่างเช่น กลุ่มนักรณรงค์ด้านสิทธิมนุษยชน โดยทางทีมวิจัยจาก Zscaler บริษัทผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ได้ตรวจพบว่าแฮกเกอร์กลุ่มดังกล่าวได้ทำการพัฒนามัลแวร์ประเภทเปิดประตูหลังของระบบ (Backdoor) ตัวใหม่สำเร็จเป็นที่เรียบร้อยแล้ว โดยมัลแวร์ดังกล่าวนั้นมีชื่อว่า Rustonotto

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

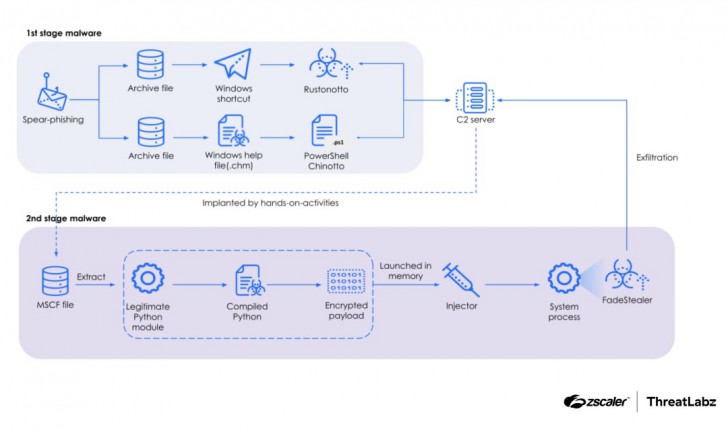

มัลแวร์ Rustonotto นั้น ทางทีมวิจัยเผยว่า ตัวมัลแวร์ถูกพัฒนาขึ้นด้วยภาษา Rust ที่มีความสามารถที่ทำให้มัลแวร์สามารถทำงานแบบข้ามระบบ (Cross-Platform) ได้ ซึ่งตัวมัลแวร์นั้นจะมีการใช้งานการยิงโค้ด Python (Python Injection) เพื่อสอดส่องสอดแนมเหยื่อที่ติดมัลแวร์ตัวนี้ โดยในขั้นตอนการแพร่กระจายมัลแวร์ดังกล่าวใส่เหยื่อนั้น แฮกเกอร์จะใช้วิธีการหลอกลวงแบบเฉพาะเจาะจง (Spearhead Phishing) ด้วยการส่งอีเมลที่แนบไฟล์ประเภท Windows Shortcut (.Lnk) หรือไฟล์ประเภท Compiled HTML Help (.CHM) ส่งให้เหยื่อ แล้วหลอกลวงให้เหยื่อเปิดไฟล์ดังกล่าว ซึ่งวิธีการดังกล่าวไม่เพียงแต่สามารถใช้ในการส่งมัลแวร์ Rustonotto ลงสู่เครื่องเหยื่อได้เท่านั้น แต่ยังสามารถใช้ในการส่งมัลแวร์มากมายหลายตัวใส่เครื่องของเหยื่อได้ด้วย โดยใช้งานเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพียงตัวเดียวเท่านั้น

ภาพจาก : https://cybersecuritynews.com/new-apt37-attacking-windows-machines/

โดยในการฝังตัวของมัลแวร์ลงสู่เครื่องนั้น หลังจากที่เหยื่อกดรันไฟล์ดังกล่าวแล้ว ก็จะเกิดการรันสคริปท์ PowerShell ที่ฝัง (Embeded) อยู่บนไฟล์ .Lnk (แต่ถ้าเป็นไฟล์ CHM ตัวโค้ดจะถูกเขียนซ่อนไว้ในไฟล์เลย) ซึ่งการรันไฟล์นั้นนอกจากจะช่วยสร้างความคงทนให้มัลแวร์สามารถรันขึ้นมาใหม่ได้ตลอดเวลา (Persistence) แล้วยังสามารถนำพาไปสู่ขั้นต่อไปในการปล่อยมัลแวร์ (Payload) ตัวต่อ ๆ มาได้อีกด้วย ซึ่งอ้างอิงจากผังการทำงานแล้ว ตัวมัลแวร์หลังจากที่ฝังลงระบบสำเร็จ จะนำไปสู่การดาวน์โหลดไฟล์ MSCF (Microsoft Cabinet Files) ที่มีการบรรจุองค์ประกอบ 3 อย่างอยู่ภายในไฟล์

- Tele_update.exe เป็นโมดูล (Module) Python ทั่วไปที่ไม่มีอันตราย

- Tele.conf โมดูล Python ที่ทำหน้าที่ในการถอดรหัสไฟล์มัลแวร์เข้ารหัสด้วยการใช้งานกุญแจ (Key) XOR ร่วมกับระบบถอดรหัสแบบเฉพาะตัว

- Tele.dat ไฟล์ Payload ที่ถูกเข้ารหัสไว้ของมัลแวร์ FadeStealer ซึ่งเป็นมัลแวร์ประเภทขโมยข้อมูลจากเครื่องของเหยื่อ (Infostealer) ตัวหนึ่ง

หลังจากนั้นตัวมัลแวร์จะทำการยิง (Injection) สคริปท์ Python ที่มีชื่อว่า TransactedHollowing.py ผ่านการใช้งาน Windows Transactional NTFS API เพื่อสร้างชุดไฟล์ชั่วคราวที่มี Transaction Context ขึ้นมา นอกจากนั้นตัวมัลแวร์ยังใช้เทคนิคลอกเลียนแบบ Process หรือ Process Doppelgänging เข้ามาใช้หลอกลวงระบบรักษาความปลอดภัยของเครื่องเหยื่อด้วยการเชื่อมโยง Object และไฟล์ที่เกี่ยวข้อง ปลอมเป็น Process ที่ดูไม่มีพิษมีภัยต่อระบบอีกด้วย

สำหรับมัลแวร์ FadeStealer ที่ถูกปล่อยลงมาในขั้นสุดท้ายนั้น จะทำหน้าที่เป็นตัวสอดส่องเหยื่อตัวจริง จากความสามารถในการดักจับการพิมพ์ (Keylogger), การแอบบันทึกหน้าจอทุก 30 วินาที, ความสามารถในการแอบบันทึกเสียงของเหยื่อได้ถึง 5 นาที, อีกทั้งยังมีการแอบสอดส่องการใช้งานไดร์ฟ USB อย่างเงียบเชียบอีกด้วย ซึ่งข้อมูลที่ถูกขโมยได้ทั้งหมดจะถูกรวบรวมเป็นไฟล์บีบอัดนามสกุล RAR ที่มีการใช้งานรหัสผ่านเพื่อป้องกันการถูกเข้าถึง โดยรหัสผ่านที่ใช้งานนั้นจะถูกตั้งเป็นค่าคงที่บันทึกไว้ในโค้ดของมัลแวร์ (Hardcoded) และไฟล์บีบอัดนี้จะถูกส่งกลับในรูปแบบไฟล์ที่ถูกตัดแบ่งเป็นหลายส่วนไปยังเซิร์ฟเวอร์ C2 ด้วยช่องทาง HTTP POST Requests

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์