มัลแวร์ตัวใหม่ GPUGate แพร่กระจายผ่านทางโฆษณาปลอม ล่อลวงฝ่าย IT ให้ดาวน์โหลด

แม้ทีมไอทีจะถูกมองว่าเป็นทีมที่เก่งสารพัดช่างภายในองค์กร แต่ตัวทีมเองก็มักจะมีการทำผิดพลาดหลายอย่างทั้งตั้งใจ และไม่ตั้งใจ ทำให้ต้องตกเป็นเหยื่อของแฮกเกอร์ในการปล่อยมัลแวร์ กลายเป็นช่องทางให้แฮกเกอร์เข้าสู่ระบบเครือข่ายขององค์กรเพื่อขโมยข้อมูลได้บ่อย ๆ ดังเช่นในกรณีนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญการแพร่กระจายมัลแวร์ตัวใหม่ GPUGate ซึ่งเป็นมัลแวร์ประเภทนกต่อ (Loader) ที่ใช้ในการปล่อยมัลแวร์ตัวอื่นลงบนระบบของเหยื่อ รวมทั้งมีความสามารถในการขโมยข้อมูลของเหยื่อได้อีกด้วย ซึ่งความแตกต่างของมัลแวร์ดังกล่าวที่แตกต่างไปจากมัลแวร์ Loader ตัวอื่นนั่นคือ การที่มัลแวร์ตัวนี้จะใช้ความสามารถของชิปประมวลผลกราฟิค หรือ GPU (Graphic Processing Unit) ในการถอดรหัสโค้ดมัลแวร์ (Payload) เพื่อติดตั้งลงบนเครื่องของเหยื่อ

- พบมัลแวร์ Keenadu ถูกติดตั้งจากโรงงานผู้ผลิตแท็บเล็ต Android สามารถแฮกแอปต่าง ๆ บนเครื่องได้

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

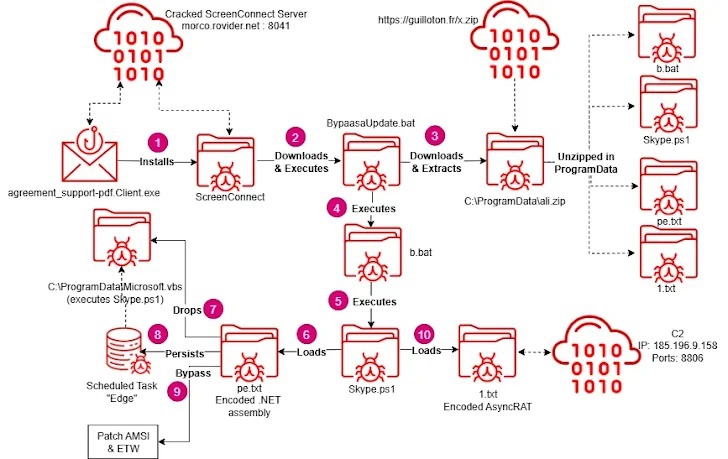

ซึ่งการทำงานของมัลแวร์ตัวนี้นั้นจะเริ่มจากการหลอกลวงให้เหยื่อที่เป็นกลุ่มคนทำงานในแผนกไอทีที่กำลังค้นหาเครื่องมือในการทำงานผ่านทางการหลอกลวงด้วยการปล่อยโฆษณาปลอม (Malvertising) บนช่องทางอย่าง Google Ads ซึ่งตัวโฆษณาจะแอบอ้างตนเป็นเครื่องมือยอดนิยมของทางฝ่ายไอที รวมไปถึงกลุ่มนักพัฒนาซอฟต์แวร์ (Software Developer) อย่าง Github Desktop ทั้งตัวลิงก์ที่ใช้กับโฆษณานั้นยังเป็นมีได้มีการฝัง (Embeded) "GitHub Commit" เพื่อเปลี่ยนเป้าหมายในการเยี่ยมชม (Redirect) ลิงก์ไปยังโดเมนที่มีชื่อคล้ายกับทาง Github อย่าง "gitpage[.]app" ซึ่งบนเว็บไซต์ปลอมเหมือน Github จริง แต่แท้จริงเป็นโครงข่ายการทำงานของแคมเปญมัลแวร์นี้

หลังจากที่เหยื่อได้เข้าสู่เว็บไซต์ดังกล่าวแล้ว ก็จะนำไปสู่การดาวน์โหลดไฟล์ติดตั้ง โดยตัวไฟล์นั้นจะเป็นไฟล์ประเภท MSI (Microsoft Software Installer) ที่มีขนาดประมาณ 128 MB (Megabyte) ซึ่งด้วยขนาดที่ใหญ่ขนาดนี้ทำให้ตัวมัลแวร์สามารถหลบระบบกักกัน และทดสอบไฟล์ประเภท Sandbox ได้อย่างง่ายดาย ซึ่งการที่ไฟล์มีขนาดใหญ่ขนาดนี้นั้น ก็เนื่องมาจากการที่ตัวไฟล์ติดตั้งนั้นมีการสอดไส้ไฟล์ขยะไว้เป็นจำนวนมาก โดยหลังจากที่ติดตั้งแล้ว ถ้าพบว่าตัวเครื่องนั้นมีการใช้งานชิป GPU ก็จะใช้พลังของ GPU ในการถอดรหัสไฟล์มัลแวร์ลงมา แต่ในทางตรงกันข้าม ถ้าเครื่องของเหยื่อนั้นตรวจไม่พบการใช้งาน GPU หรือ ตัวเครื่องของเหยื่อนั้นมีชื่อที่น้อยกว่า 10 ตัวอักษร (ข้อหลังแหล่งข่าวไม่ได้ระบุสาเหตุไว้ว่าเพราะอะไร) ตัวมัลแวร์ก็จะไม่ทำงาน และหลงเหลือไว้แค่ไฟล์เข้ารหัสเอาไว้บนเครื่อง

ภาพจาก : https://thehackernews.com/2025/09/gpugate-malware-uses-google-ads-and.html

ซึ่งในการโจมตีการปล่อย Payload ตัวจริงลงมา ตัวมัลแวร์ตัวนี้จะทำการรันโค้ด Visual Basic Script (VBS) เพื่อใช้ในการรันสคริปท์ PowerShell ขึ้นมาอีกทีเพื่อใช้ในการอัปเกรดสิทธิ์ในการเข้าถึงระบบในระดับผู้ดูแล (Administrator) หลังจากนั้นตัวมัลแวร์จะทำการเพิ่มรายชื่อยกเว้น (Exclusion List) ลงไปบนเครื่องมือ Windows Defender เพื่อให้ให้มีการตรวจจับไฟล์ที่เกี่ยวกับมัลแวร์ แล้วตามมาด้วยการเปิดใช้งาน Task Scheduling เพื่อตั้งเวลาการทำงานสร้างความมั่นใจว่าตัวมัลแวร์จะสามารถทำงานบนระบบได้ตลอดเวลา (Persistence) จากนั้นท้ายสุดตัวมัลแวร์ก็จะทำการรัน Payload ของมัลแวร์ตัวหลักบนเครื่องของเหยื่อเป็นขั้นถัดไป

ทางทีมวิจัยจาก Arctic Wolf บริษัทผู้เชี่ยวชาญด้านการจัดการภัยไซเบอร์ ยังได้กล่าวอีกว่า หลังจากการตรวจสอบโค้ดแล้ว ทางทีมวิจัยคาดว่ามัลแวร์ดังกล่าวจะมีที่มามาจากกลุ่มแฮกเกอร์ชาวรัสเซีย หรือประเทศรัสเซีย เนื่องมาจากมีการใช้ภาษารัสเซียเป็นจำนวนมากบนสคริปท์ PowerShell นอกจากนั้นยังพบว่าตัวโดเมนที่เกี่ยวข้องกับมัลแวร์ดังกล่าวยังถูกใช้เป็นฐานสำหรับการปล่อยมัลแวร์ขโมยข้อมูลบนเครื่องที่ใช้งานระบบปฏิบัติการ macOS อย่าง AMOS อีกด้วย จึงมีข้อสันนิษฐานว่ามัลแวร์ GPUGate อาจมีความสามารถในการทำงานข้ามแพลตฟอร์ม (Cross-Platform)

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์