พบมัลแวร์จำนวนแพร่ระบาดผ่านโฆษณาปลอม โดยใช้แอปปลอม (PuPs) เป็นตัวกลาง

กลยุทธ์ในการแพร่กระจายมัลแวร์นั้นนอกเหนือจากวิธีการหลอกลวงแบบ Phishing แล้ว วิธีการใช้โฆษณาปลอม หรือ Malvertising ก็เป็นอีกวิธีหนึ่งที่ได้รับความนิยม แต่มักจะถูกใช้ร่วมกับแอปพลิเคชันปลอม หรือ PuPs (Potentially Unwanted Programs) ดังเช่นในข่าวนี้

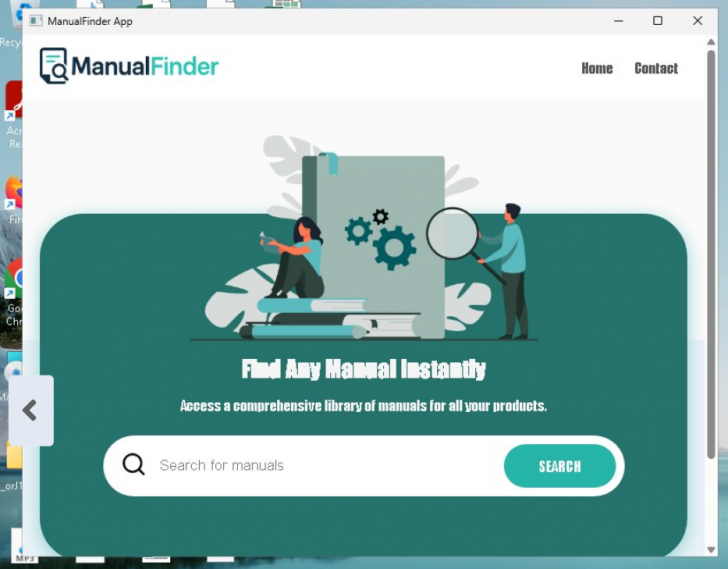

จากรายงานโดยเว็บไซต์ Cyber Press ได้กล่าวถึงรายงานจากทีมวิจัยแห่ง Expel บริษัทผู้พัฒนาเครื่องมือตรวจจับมัลแวร์แบบ MDR (Managed Detection and Response) ซึ่งเกี่ยวกับการตรวจพบแคมเปญแพร่กระจายมัลแวร์ด้วยการใช้โฆษณาปลอม ควบคู่กับแอปพลิเคชันสำหรับการทำงาน (Productivity Application) ที่อ้างว่าเป็นแอปแจกฟรี อย่าง ManualFinder, OneStart, AppSuite-PDF และ PDF Editor แต่แท้จริงหลังจากติดตั้ง เบื้องหลังของการทำงานของแอปพลิเคชันเหล่านี้กลับทำการดาวน์โหลดไฟล์มัลแวร์ (Payload) ลงมาติดตั้งบนเครื่องของเหยื่อ

- แตก! เซิร์ฟเวอร์อัปเดตของแอนตี้ไวรัสดัง eScan ถูกแฮกเพื่อใช้เป็นจุดปล่อยมัลแวร์

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

โดยการดำเนินการของแคมเปญนั้น ทางทีมวิจัยระบุว่า แฮกเกอร์จะทำการโหมกระหน่ำการยิงโฆษณาออนไลน์เพื่อโปรโมตแอปพลิเคชันที่กล่าวมาข้างต้น ซึ่งถ้าเหยื่อเผลอกดเข้าลิงก์โฆษณา ตัวลิงก์ก็จะพาเหยื่อไปยังเพจปลายทาง (Landing Page) ที่มีการสร้างจนมีความน่าเชื่อถือเหมือนเว็บไซต์ซอฟต์แวร์แท้ ๆ ล่อลวงให้เหยื่อทำการดาวน์โหลดไฟล์ติดตั้งในรูปแบบไฟล์ MSI หรือ Microsoft Installer ไปติดตั้งบนเครื่องของเหยื่อ จากประเภทของไฟล์ ทำให้คาดการณ์ได้ว่าแคมเปญนี้มุ่งเน้นโจมตีกลุ่มผู้ใช้งานระบบปฏิบัติการ Windows

ภาพจาก : https://cyberpress.org/ad-based-malware/

การทำงานในเชิงเทคนิคนั้น ทางทีมวิจัยได้เผยว่าตัวมัลแวร์นั้นหลังจากที่เหยื่อได้ทำการติดตั้งลงบนเครื่องแล้ว ตัวติดตั้งซอฟต์แวร์จะมีการใช้งาน msiexec พร้อมกับคำสั่ง /qn ต่อท้ายเพื่อใช้ในการดาวน์โหลด Payload ของมัลแวร์ลงมาติดตั้งบนเครื่องของเหยื่อแบบเงียบเชียบ รวมทั้งมีการสร้างการคงอยู่บนระบบของเหยื่อ (Persistent) ด้วยการรัน JavaScript Dropper (มัลแวร์นกต่อในรูปแบบ JavaScript) ที่ซ่อนตัวอยู่ในโฟลเดอร์ %TEMP% ผ่านทาง Node.js ซึ่งการทำงานทั้งหมดนั้นจะเป็นไปตามลักษณะดังนี้

textcmd.exe /d /s /c "msiexec /qn /i C:UsersAppDataLocalTempManualFinder-v2.0.196.msi"

ซึ่งการทำงานทั้งหมดนี้ ทางทีมวิจัยสามารถสืบย้อนกลับไปยังการที่มัลแวร์ตั้งค่าการทำงานบนระบบให้รันแบบตามตาราง (Task Scheduling) ให้เกิดการรันมัลแวร์บนระบบอย่างเงียบเชียบผ่านทางการรันตัว Task ผ่าน MSHTA.exe โดยจะนำไปสู่การรันไฟล์แอปพลิเคชันปลอมที่มีชื่อว่า ManualFinderApp.exe ซึ่งการตั้งค่าตารางการทำงานของมัลแวร์นั้นทำได้ด้วยการใช้งาน

svchost.exe -k netsvcs -s Schedule

นอกจากนั้นทางทีมวิจัยยังพบว่ามัลแวร์ตัวดังกล่าวนั้นมีการเชื่อมต่อกับโดเมนที่มีชื่อว่า mka3e8[.]com โดยโดเมนนี้พัวพันกับแคมเปญแอปพลิเคชันปลอมแคมเปญก่อนหน้าจำนวนมาก โดยทาง VirusTotal เว็บไซต์สำหรับการตรวจสอบลิงก์มัลแวร์ชื่อดัง ตรวจพบว่าโดนเมนดังกล่าวมีการเชื่อมต่อกับ JavaScript อันตรายมากกว่า 70 ตัวเลยทีเดียว

ไม่เพียงเท่านั้น จากการตรวจสอบแอปพลิเคชันปลอม ManualFinder ในส่วนของการเซ็นลายเซ็นรับรองความปลอดภัยดิจิตอล (Code-Signing Certificates) ที่น่าสงสัยในส่วนของชื่อบริษัท เนื่องจากลายเซ็นดิจิทัลดังกล่าวนั้นอ้างว่าเป็นของบริษัทจากมาเลเซียที่มีชื่อว่า GLINT SOFTWARE SDN. BHD ซึ่งเป็นบริษัทที่มีข้อมูลสาธารณะที่น้อยมาก นอกจากนั้นในการตรวจสอบซอฟต์แวร์ปลอมตัวอื่น ๆ นั้นยังพบว่ามีการใช้ใบรับรองที่อ้างว่าเป็นของบริษัท ECHO INFINI SDN. BHD. และบริษัท Summit Nexus Holdings LLC ซึ่งบริษัทหลังนั้นทางทีมวิจัยระบุว่ามีความเกี่ยวข้องกับการฉ้อโกงต่าง ๆ อีกด้วย

สำหรับการป้องกันตัวเองจากซอฟต์แวร์ดังกล่าวนั้นนอกจากการระมัดระวังตัวกับการกดลิงก์ผ่านทางโฆษณาต้องสงสัยแล้ว ทางทีมวิจัยยังแนะนำให้ทีมรักษาความปลอดภัยไซเบอร์ตามองค์กรต่าง ๆ ใช้เครื่องมือ EDR (Endpoint Detection and Response) ในการบล็อกการเข้าถึงโดเมน mka3e8[.]com รวมทั้งตรวจสอบ Task ต่าง ๆ ที่อยู่บน Task Schedule ที่มีการใช้งาน Node.js เพื่อรันไฟล์ที่อยู่ในโฟลเดอร์ %TEMP% เพื่อป้องกันการรันไฟล์มัลแวร์ขึ้นมาอย่างอัตโนมัติถ้ามีพนักงานเผลอติดตั้งซอฟต์แวร์กลุ่มดังกล่าวลงบนระบบขององค์กร

ที่มา : cyberpress.org

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์