มัลแวร์ PipeMagic อ้างเป็นแอป ChatGPT หลอกให้ดาวน์โหลดเจาะช่องโหว่ Windows ฝังแรนซัมแวร์

เครื่องมือด้านปัญญาประดิษฐ์ หรือ AI (Artificial Intelligence) ในปัจจุบันที่กำลังมาแรงที่สุด ก็คงจะหนีไม่พ้น ChatGPT อย่างแน่นอน และด้วยความแรงนี้เองทำให้ถูกแฮกเกอร์นำเอาไปใช้ทำแอปปลอมเพื่อหลอกให้เหยื่อดาวน์โหลดไปติดตั้งเพื่อแพร่กระจายมัลแวร์กันบ่อย ๆ และสำหรับเคสนี้ก็เช่นกัน

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบแคมเปญแพร่กระจายมัลแวร์ PipeMagic ซึ่งเป็นมัลแวร์ประเภทเปิดประตูหลังของระบบให้แฮกเกอร์สามารถเข้าจัดการสิ่งต่าง ๆ บนเครื่องของเหยื่อได้ หรือ Backdoor โดยแคมเปญนี้นั้น ทางทีมวิจัยจากไมโครซอฟท์ ได้เผยว่าเป็นผลงานของกลุ่มแฮกเกอร์ที่มีชื่อว่า Storm-2460 ซึ่งการแพร่กระจายของมัลแวร์ตัวนี้จะมีการใช้งานแอปพลิเคชัน ChatGPT เวอร์ชัน Desktop ในรูปแบบ Open-Source เป็นตัวกลางในการแพร่กระจายด้วยการแทรกมัลแวร์ลงไปกับตัวติดตั้งของแอปพลิเคชันตัวดังกล่าว โดยเป้าหมายการโจมตีของแฮกเกอร์นั้นจะมุ่งเน้นไปยังกลุ่มบริษัทไอที, อสังหาริมทรัพย์, และการเงิน ทั่วโลก ซึ่งปัจจุบันกำลังระบาดอย่างหนักในประเทศสหรัฐอเมริกา, แถบตะวันออกกลาง, ทวีปยุโรป และอเมริกาใต้

- ไมโครซอฟท์เตรียมปล่อย Windows 11 26H1 ให้กับ PC ที่ใช้ CPU ที่ได้รับเลือกเท่านั้น

- ลือ ! เครื่อง Xbox รุ่นใหม่จะเป็นเสมือน Windows 11 PC ในคราบเครื่องเกมคอนโซล

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

สำหรับการแพร่กระจายมัลแวร์ตัวยนี้นั้น จะเริ่มต้นจากการที่แฮกเกอร์หลอกเหยื่อให้เข้าสู่เว็บไซต์ปลอม หรือ เว็บไซต์ที่ถูกแฮก ซึ่งภายในเว็บไซต์นั้นจะหลอกให้เหยื่อทำการดาวน์โหลดไฟล์ MSBuild ที่ถูกฝากอยู่บนคลังดิจิตอล (Repo หรือ Repository) ของ Github ซึ่งหลังจากรันขึ้นมาแล้วก็จะนำไปสู่การใช้งานมัลแวร์นกต่อ (Dropper) ที่แฝงอยู่กับแอปพลิเคชัน ChatGPT ซึ่งการใช้งานดังกล่าวนั้นจะเป็นการรันบนหน่วยความจำ (In-Memory Execution) โดยการรันวิธีดังกล่าวจะทำให้การตรวจจับนั้นสามารถทำได้ยาก ซึ่งมัลแวร์ Dropper ตัวดังกล่าวจะทำการถอดรหัสโค้ด (Decryption) แล้วรันมัลแวร์ (Payload) ของ PipeMagic บนหน่วยความจำอีกเช่นกัน

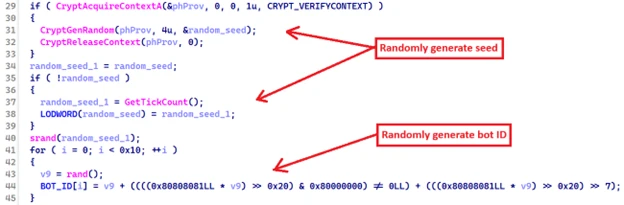

หลังจากที่มัลแวร์ PipeMagic ได้ถูกรันขึ้นมาได้สำเร็จ ตัวมัลแวร์ก็จะทำการสร้างชุดข้อมูลสำหรับการระบุตัว Bot หรือ Bot Identifier ขนาด 16 ไบต์ (Byte) ขึ้นมา พร้อมสร้างชื่อของ Pipe ในรูปแบบ .pipe1. เพื่อใช้ในการรับตัว Payload แล้วจึงสร้างการติดต่อสื่อสารแบบ 2 ทางกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อให้มีการส่งโมดูลใหม่ ๆ ลงมาใช้งานโดยที่ไม่สามารถตรวจจับได้โดยระบบ (Stealth) โดยในส่วนของการติดต่อสื่อสารนั้นทางทีมวิจัยได้เผยว่ามีการใช้ช่องทางการสื่อสารแบบเฉพาะผ่านโปรโตคอลการสื่อสารแบบ TCP ไปยังโดเมนที่มีชื่อว่า aaaaabbbbbbb.eastus.cloudapp.azure[.]com:443 (ปัจจุบันทางไมโครซอฟท์ได้ทำการปิดโดเมนดังกล่าวไปเป็นที่เรียบร้อยแล้ว)

ในสวนของการเข้ารหัสตัว Payload ที่ถูกส่งมานั้นจะใช้การเข้ารหัสในรูปแบบ RC4 โดยใช้กุญแจแบบค่าคงที่ (Hardcoded-Key) ขนาด 32 ไบต์ในการถอดรหัส นอกจากนั้นตัวมัลแวร์ยังได้มีการใช้เทคนิคการตรวจสอบความถูกต้องแม่นยำของ Payload ที่ถูกส่งมาด้วยการ Hash แบบ SHA-1 อีกด้วย

ภาพจาก : https://cybersecuritynews.com/pipemagic-malware-mimic-as-chatgpt/

สำหรับการใช้งานตัวมัลแวร์นั้น ทางทีมวิจัยพบว่าตัวมัลแวร์นั้นมีคำสั่งในการใช้งานมากถึง 20 คำสั่ง ในการทำงานด้านต่าง ๆ ตั้งแต่การสำรวจระบบของเหยื่อ, การจัดการโมดูล, การสแกน และระบุ Process (Process Enumeration), การรัน Payload นอกจากนั้น ในส่วนของการทำงานของ Backdoor นั้นยังมีโค้ดพิเศษในการใช้งาน อย่างเช่น 0xF สำหรับการทำลายตัวเอง และ 0x11 สำหรับการสับเปลี่ยนโมดูล อีกด้วย ไม่เพียงเท่านั้น ตัวมัลแวร์ยังสามารถใช้งานช่องโหว่ CVE-2025-29824 ซึ่งเป็นช่องโหว่ที่เกิดขึ้นระหว่างการพัฒนา หรือ Zero-Day ในส่วนของระบบการจัดการไฟล์ Log ที่มีชื่อว่า Windows Common Log File System (CLFS) เพื่อปล่อยมัลแวร์เรียนค่าไถ่ หรือ Ransomware ลงบนระบบของเหยื่อได้

ทางไมโครซอฟท์ได้แนะนำการป้องกันมัลแวร์ และผลกระทบที่อาจเกิดขึ้น ด้วยการอัปเดต Windows เพื่อปิดช่องโหว่ดังกล่าว พร้อมทั้งทำการเปิดระบบการป้องกันการดัดแปลงระบบ (Anti-Tamper) และ ระบบป้องกันเครือข่าย ซึ่งเป็นฟีเจอร์ที่อยู่ในเครื่องมือของไมโครซอฟท์อย่าง Defender for Endpoint รวมทั้งนำเอาเครื่องมือ EDR (Endpoint Detection and Response) มาใช้งานเพื่อป้องกันมัลแวร์เข้าสู่เครื่องมือปลายทาง (Endpoints) นอกจากนั้นแล้ว เครื่องมือป้องกันภัยไซเบอร์ของทางไมโครซอฟท์เองอย่าง Microsoft Defender ก็มีการสนับสนุนการป้องกันมัลแวร์ดังกล่าวในเวอร์ชันล่าสุดเป็นที่เรียบร้อยแล้ว เช่นกัน

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์