Noodlophile กลับมาอีกแล้ว ด้วยวิธีการสุดเฉียบ หลอกลวงด้วยแจ้งเตือนลิขสิทธิ์ปลอม

ปัญหาด้านลิขสิทธิ์นั้นมักเป็นสิ่งที่สร้างความหวาดวิตกให้ทั้งระดับบริษัท และผู้ใช้งานทั่วไปมากที่สุดปัญหาหนึ่ง เนื่องมาจากมีค่าเสียหายที่สูง และปัญหาการฟ้องร้องที่ยาวนาน ทำให้แฮกเกอร์อาศัยความหวาดวิตกนี้ในการส่งเอกสารปลอมเพื่อหลอกให้เหยื่อเปิดอ่าน และติดตั้งมัลแวร์ลงเครื่องแบบไม่รู้ตัว

รายงานจากเว็บไซต์ The Hacker News ได้กล่าวถึงแคมเปญการแพร่กระจายมัลแวร์ Noodlephile ซึ่งเป็นมัลแวร์ประเภทขโมยข้อมูลจากเครื่องของเหยื่อ หรือ Infostealer ระลอกใหม่ โดยทีมวิจัยจาก Morphisec บริษัทผู้เชี่ยวชาญด้านการพัฒนาระบบรักษาความปลอดภัยของอุปกรณ์ปลายทาง (Endpoint) ซึ่งมัลแวร์ตัวดังกล่าวนี้เคยระบาดมาแล้วระลอกหนึ่งในช่วงเดือนพฤษภาคมที่ผ่านมา ด้วยการสร้างเพจปลอม พร้อมทั้งโฆษณาปลอมแอบอ้างเป็นเครื่องมือ AI ชื่อดัง ล่อลวงให้เหยื่อที่ขาดความเฉลียว ดาวน์โหลด และติดตั้งแอปพลิเคชันปลอมแฝงมัลแวร์ลงสู่เครื่องของตน

- ล้ำมาก ! นักวิจัยเตือน มัลแวร์สามารถแกล้งตาย เพื่อหลบเลี่ยงการถูกตรวจจับได้แล้ว

- มัลแวร์ใหม่ Socelars มุ่งโจมตีระบบ Windows เพื่อขโมยบัญชีโฆษณา Facebook

- ตรวจพบแคมเปญ ClickFix แบบใหม่ หลอกเหยื่อให้เปลี่ยนค่า DNS เพื่อติดตั้งมัลแวร์

- LummaStealer เจ้าเก่ากลับมาแล้ว คราวนี้อินเทรนด์ใช้ ClickFix ฝังมัลแวร์ลงเครื่องเหยื่อ

- Malwarebytes เตือน! ตรวจพบแอป 7-Zip ปลอม ดาวน์โหลดแล้วติดมัลแวร์แน่นอน

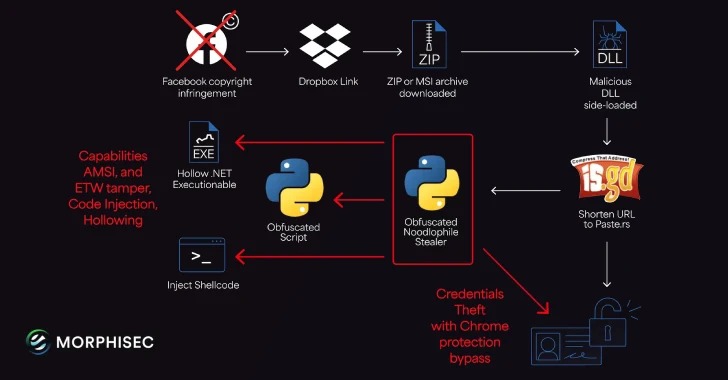

แต่สำหรับในแคมเปญครั้งนี้นั้น ทางทีมวิจัยได้ระบุว่าทางแฮกเกอร์ได้ใช้กลยุทธ์ที่แตกต่างออกไปด้วยการใช้อีเมลทำการหลอกลวงเหยื่อแบบเฉพาะเจาะจง (Spearhead Phishing) ซึ่งเนื้อหาภายในอีเมลนั้นจะเป็นการแจ้งเหยื่อว่าได้มีการละเมิดลิขสิทธิ์เกิดขึ้น พร้อมทั้งปลอมเนื้อหาปลายในอีเมลให้เนียนเหมือนเป็นอีเมลแจ้งเตือนจาก Facebook ที่มีทั้งรูปหน้าเพจของบริษัทเป้าหมาย, ตัวโลโก้, หมายเลข ID ของเพจ และชื่อของบริษัทเจ้าของลิขสิทธิ์เป็นต้น พร้อมลิงก์ให้ดาวน์โหลดสิ่งที่อ้างว่าเป็นเอกสารแจ้งเหตุดังกล่าว ซึ่งแท้จริงแล้วภายในไฟล์นั้นเป็นไฟล์ที่เกี่ยวกับมัลแวร์ (Payload) ซึ่งตัวอีเมลนั้นเมื่อทางทีมวิจัยสืบลึกไป พบว่าเป็นการสร้างด้วยการใช้บัญชี Gmail โดยทางทีมวิจัยได้คาดว่าอาจเป็นความพยายามในการเลี่ยงการถูกตรวจจับด้วยตัวกลั่นกรอง (Filter)

ในส่วนของการดาวน์โหลดตัว Payload นั้น ตัวลิงก์ที่วางไว้บนอีเมลจะเป็นการดาวน์โหลดไฟล์บีบอัดแบบนามสกุล .Zip ลงมาจากบริการเก็บไฟล์ออนไลน์ Dropbox หรือในบางกรณีอาจเป็นไฟล์ติดตั้งในนามสกุล .Msi ซึ่งมีการสอดแทรกไฟล์ Binary ของแอปพลิเคชัน Haihaisoft PDF Reader เพื่อใช้ในการทำการลักลอบดาวน์โหลดไฟล์ DLL ที่เกี่ยวข้องกับมัลแวร์ (DLL Sideloading) โดยในขั้นตอนต่อมาเป็นการรันไฟล์สคริปท์ในรูปแบบ Batch ขึ้นมาเพื่อสร้างความคงทนในระบบ (Persistence) ด้วยการเข้าไปแก้ไข Windows Registry แล้วจึงรันตัวมัลแวร์ Noodlephile ขึ้นมา

ภาพจาก : https://thehackernews.com/2025/08/noodlophile-malware-campaign-expands.html

โดยในการดาวน์โหลดตัว Payload ตัวจริงลงมานั้น ทางทีมวิจัยเผยว่า ทางแฮกเกอร์ได้ใช้วิธีการที่ซับซ้อน ซึ่งอาจเป็นการทำไปเพื่อล่อลวงระบบตรวจจับไม่ให้สามารถตรวจพบได้โดยง่าย (Obfuscation) ด้วยการใช้งานส่วนบอกรายละเอียดของกลุ่ม (Group Description) บนบริการแชทชื่อดัง Telegram เป็นตัวกลางในการติดต่อกับเซิร์ฟเวอร์จริงที่ตั้งอยู่ที่ "paste[.]rs" โดยวิธีการใช้เครื่องมืออย่างอื่นมาเป็นตัวกลางนี้ถูกเรียกว่าวิธีการทำ Dead Drop Resolver

นอกจากนั้น สำหรับรายละเอียดอื่น ๆ ของการทำงานของมัลแวร์บนแคมเปญนี้นั้นทางทีมวิจัยได้กล่าวว่า มีการทำงานเหมือนลอกเลียนแบบมาจากแคมเปญก่อน ๆ แทบจะทั้งหมด ไม่ว่าจะเป็นการใช้งานการเข้ารหัสไฟล์แบบ Base-64, การใช้งานไฟล์ Binary ที่มีอยู่แล้วบนระบบอย่างเช่น certutil.exe ซึ่งเป็นวิธีการที่เรียกว่า "LOLBin" โดยเป็นการโจมตีแบบ Living off the Land ในรูปแบบหนึ่ง ที่มีเพิ่มเติมการใช้งานเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ผ่านทาง Telegram และเทคนิคการรันมัลแวร์บนหน่วยความจำโดยตรง (In-Memory Execution) เข้ามาเพื่อป้องกันระบบการตรวจจับส่วนใหญ่ที่เน้นการตรวจจับไฟล์อันตรายบนแผ่นดิสก์ (Disk-Based Detection) เป็นหลัก

ความสามารถของมัลแวร์ Noodlophile โดยเบื้องต้นนั้นตัวมัลแวร์มีความสามารถขโมยข้อมูลบนเว็บเบราว์เซอร์ และ เก็บข้อมูลระบบของเหยื่อ แต่จากการศึกษาตัวโค้ดต้นฉบับนั้นพบว่าทางทีมพัฒนากำลังเร่งพัฒนาความสามารถให้สามารถขโมยข้อมูลได้อย่างหลากหลายมากขึ้นในอนาคตอันใกล้ เช่น ความสามารถในการลักลอบบันทึกหน้าจอ, ดักจับการพิมพ์คีย์บอร์ด (Keylogger), ขโมยไฟล์ (File Exfiltration), ลักลอบส่อง Process, เก็บข้อมูลระบบเครือข่าย, เข้ารหัสไฟล์, และขโมยประวัติการใช้งานเว็บไซต์ โดยคาดว่าความสามารถเหล่านี้จะตามมาในเวอร์ชันถัดไป

จากที่กล่าวมาคงเห็นแล้วว่า ความประมาทก็ยังคงเป็นทางให้มัลแวร์สามารถเข้าสู่ตัวเครื่องได้ โดยเฉพาะการเปิดไฟล์ต้องสงสัยโดยที่ไม่เฉลียวใจ ระมัดระวังตัวไว้ก่อน ดังนั้นขอให้ผู้อ่านตรวจสอบทุกอย่างให้แน่ใจ รวมทั้งติดเครื่องมือป้องกันที่ดีที่สุดไว้ เพื่อป้องกันตัวเองจากภัยดังกล่าว

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์