มัลแวร์ TsarBot ปลอมตัวเป็นแอปธนาคารกว่า 750 แอป เพื่อหลอกขโมยรหัสผ่านเหยื่อ

มัลแวร์ประเภทเพื่อการขโมยเงินจากบัญชีธนาคาร และแอปพลิเคชันการเงิน หรือ Banking Trojan นั้นเรียกได้ว่าเป็นมัลแวร์ที่กำลังแพร่ระบาดอย่างหนัก ซึ่งถึงแม้จะสามารถป้องกันได้ง่ายแต่ก็ยังมีคนที่ตกเป็นเหยื่อมัลแวร์ดังกล่าวอยู่เสมอ

จากรายงานโดยเว็บไซต์ Cyber Security News ได้มีการตรวจพบมัลแวร์ประเภท Banking Trojan ตัวใหม่ที่มีชื่อว่า TsarBot ซึ่งมุ่งเน้นไปยังการขโมยเงินในบัญชีธนาคาร และกระเป๋าเงินคริปโตเคอร์เรนซี ซึ่งการค้นพบดังกล่าวนั้นเป็นผลงานของทีมวิจัยจาก Cyble Research and Intelligence Labs (CRIL) หน่วยย่อยของบริษัทนักพัฒนาเครื่องมือด้านความปลอดภัยไซเบอร์ Cyble

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- แอปความปลอดภัยไซเบอร์ปลอม ใช้แหล่งฝากแอป AI "Hugging Face" ปล่อยมัลแวร์ลง Android

- นักวิจัยตรวจพบรหัสผ่านถูกขโมยกว่า 149 ล้านชุด พร้อมเตือนให้รับมือการระบาดของมัลแวร์ Infostealer

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

ทางทีมวิจัยได้เปิดเผยถึงวิธีการแพร่กระจายตัวมัลแวร์ดังกล่าว โดยตัวมัลแวร์นั้นจะใช้การหลอกลวงแบบ Phishing ผ่านทางเว็บไซต์สถาบันการเงินปลอม โดยถ้าเหยื่อหลงดาวน์โหลดไฟล์มัลแวร์นกต่อ (Dropper) จากเว็บไซต์ดังกล่าว จะพบว่าตัวไฟล์นั้นปลอมตัวเอง Google Play Services ซึ่งถ้าเหยื่อทำการรัน ตัวมัลแวร์นกต่อก็จะทำการดาวน์โหลดมัลแวร์ตัวจริงลงมาติดตั้ง และเริ่มทำงานในทันที

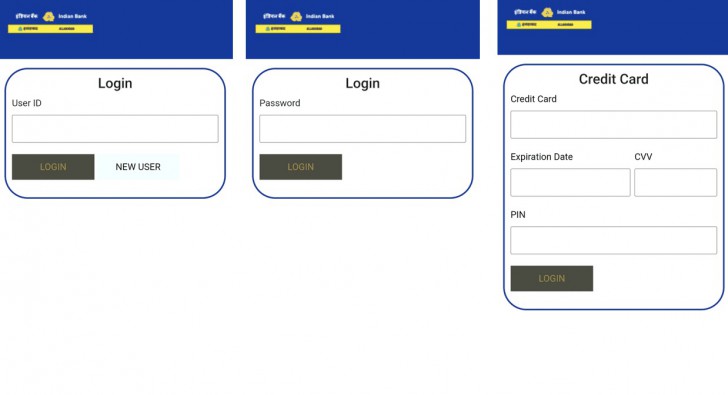

โดยทันทีที่มัลแวร์เริ่มทำงานนั้น ตัวมัลแวร์จะทำการตรวจสอบรายชื่อแอปพลิเคชันที่อยู่บนเครื่อง เทียบกับบัญชีรายชื่อของแอปพลิเคชันที่อยู่บนเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งมีมากถึง 750 แอปพลิเคชัน หลังจากนั้นมัลแวร์จะทำการเปิดหน้าจอล็อกอินปลอมของแอปพลิเคชันเป้าหมาย เพื่อหลอกให้เหยื่อทำการป้อนข้อมูลอ่อนไหวต่าง ๆ ไม่ว่าจะเป็นรหัสผ่านเข้าใช้งานบัญชีธนาคาร, รหัสบัตรเครดิต และรหัสล็อกอินแอปพลิเคชันอื่น ๆ เป็นต้น นอกจากนั้นยังมีการแอบบันทึกรหัสสำหรับปลดล็อกหน้าจอมือถือโดยครอบคลุมถึงการใช้รหัสในรูปแบบเลข PIN และแบบวาดลวดลาย (Pattern) ส่งกลับไปยังเซิร์ฟเวอร์ C2 เพื่อให้แฮกเกอร์สามารถเข้าถึงตัวระบบได้อย่างสมบูรณ์อีกด้วย ไม่เพียงเท่านั้น ทางทีมวิจัยยังระบุอีกว่า ตัวมัลแวร์ยังมีระบบการแอบบันทึกหน้าจอ, ดักจับข้อความสั้น (Short Mesage Service หรือ SMS) และแอบดักจับการพิมพ์ (Keylogger) เป็นต้น อีกทั้งยังมีการใช้จอดำ เพื่อแอบซ่อนการถ่ายโอนเงินในบัญชีที่ไม่ได้รับอนุญาตโดยเจ้าของบัญชีที่แท้จริงอีกด้วย

ภาพจาก : https://www.youtube.com/watch?v=Tc1zva-M76M

สำหรับแอปพลิเคชันที่ตกเป็นเหยื่อในการแอบอ้างนั้น ส่วนมากมักเป็นแอปพลิเคชันธนาคาร โดยครอบคลุมธนาคารที่ให้บริการในภูมิภาคอเมริกาเหนือ, ลาตินอเมริกา, ออสเตรเลีย, ตะวันออกกลาง และเอเชียแปซิฟิค

ในด้านการป้องกันตัวจากมัลแวร์ตัวนี้ก็ไม่ใช่เรื่องยุ่งยาก เพียงแค่ดาวน์โหลดแอปพลิเคชันของจริงจากแอปสโตร์อย่างเป็นทางการ, หลีกเลี่ยงการคลิกลิงก์แปลกปลอมจาก SMS, เปิดใช้งานเครื่องมือป้องกัน เช่น Google Play Protect และหมั่นอัปเดตระบบปฏิบัติการอย่างสม่ำเสมอ

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์