แรนซัมแวร์ VanHelsing เพ่งเล็งโจมตีกลุ่มผู้ใช้งาน Windows, Linux และอีกสารพัดระบบ

ชื่อของ Van Helsing อาจจะเป็นที่คุ้นเคยกันดีสำหรับคอภาพยนตร์ เพราะเป็นนักล่าแวมไพร์ที่มีชื่อเสียงโด่งดัง แต่ในกรณีนี้ เขาไม่ได้จะมาล่าแวมไพร์ แต่ที่กำลังถูกล่าอาจเป็นระบบของคุณ

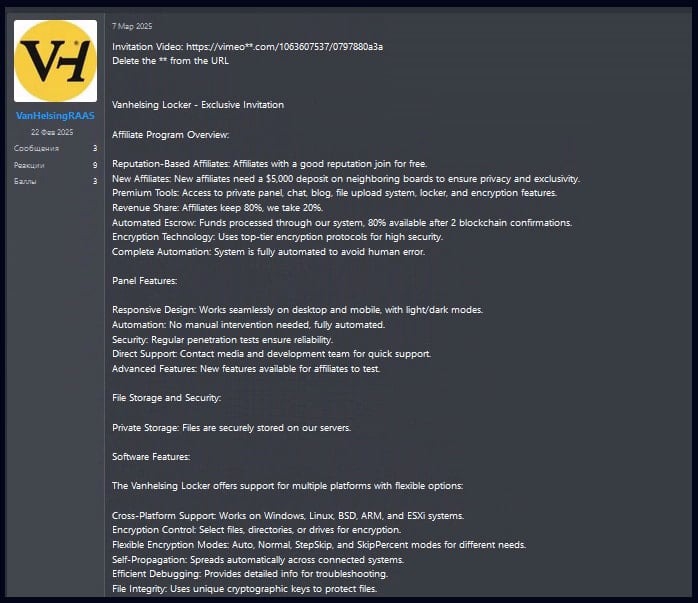

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้รายงานถึงการตรวจพบมัลแวร์สำหรับการเรียกค่าไถ่ หรือ Randomware ตัวใหม่ที่มีชื่อว่า VanHelsing โดยแรนซัมแวร์ดังกล่าวนั้นเป็นแรนซัมแวร์แบบเช่าใช้บริการ (Ransomware-as-a-Service หรือ RaaS) ซึ่งทางแฮกเกอร์ที่เป็นกลุ่มผู้พัฒนานั้นได้เผยแพร่มัลแวร์ดังกล่าวในช่องทางใต้ดิน ซึ่งมีโมเดลธุรกิจที่แตกต่างจาก RaaS ตัวอื่น โดยทางกลุ่มแฮกเกอร์จะชวนแฮกเกอร์ที่มีประสบการณ์สูง เข้าร่วมเป็นส่วนหนึ่งในเครือข่ายธุรกิจ (Affliates) ในการแพร่กระจายมัลแวร์แล้วรับส่วนแบ่งได้ฟรี ขณะที่แฮกเกอร์ที่มีประสบการณ์น้อยกว่านั้น จะต้องวางเงินมัดจำ จำนวน 5,000 ดอลลาร์สหรัฐ (170,800 บาท) ล่วงหน้าเสียก่อน ถึงจะเข้าร่วมโครงการดังกล่าวได้

- พบมัลแวร์นกต่อ Foxveil ใช้งานเครือข่าย Discord, Cloudflare, และ Netlify เพื่อปล่อย Payload

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- มัลแวร์ดูดเงิน Anatsa กลับมาอีกแล้ว เนียนเป็นแอปบน Play Store มีเหยื่อแล้วกว่า 5 หมื่นราย

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- โบ๊ะบ๊ะ ! นักวิจัยเผย แรนซัมแวร์ Nitrogen ตัวโค้ดพังมาก ขนาดแฮกเกอร์ที่ใช้ยังถอดรหัสไฟล์ที่ยึดมาไม่ได้

ภาพจาก : https://www.bleepingcomputer.com/news/security/new-vanhelsing-ransomware-targets-windows-arm-esxi-systems/

โดยการแบ่งส่วนแบ่งนั้น ทางผู้พัฒนามัลแวร์จะเก็บส่วนแบ่งไว้ 80% ของรายได้ที่ได้รับจากเงินเรียกค่าไถ่ ขณะที่อีก 20% จะเป็นการแจกจ่ายให้ผู้เข้าร่วมในธุรกิจเครือข่ายนี้ และเงินรายได้นั้นจะทำการโอนผ่านเครือข่ายบล็อกเชน ด้วยระบบ Escrow เพื่อเก็บความลับของผู้มีส่วนร่วม และเพื่อความปลอดภัยในการโอนเงิน นอกจากนั้นแล้วทางทีมวิจัยยังพบว่า กลุ่มผู้เข้าร่วมเครือข่ายธุรกิจของการแพร่กระจายมัลแวร์นี้ ยังจะได้รับสิทธิ์ในการเข้าถึงแผงควบคุมโดยสมบูรณ์ (Full Access) ที่มาพร้อมกับระบบปฏิบัติการแบบอัตโนมัติ ช่วยเพิ่มความสะดวกในการก่อการร้ายโดยผู้ที่เข้าร่วมโครงการมากยิ่งขึ้น

โดยมัลแวร์ตัวนี้นั้นมีความสามารถในการเข้าแพร่เชื้อในระบบต่าง ๆ อย่างกว้างขวาง ไม่ว่าจะเป็น Windows, Linux, BSD, ARM, และ ESXi นอกจากนั้นแล้วทางทีมวิจัยยังได้ตรวจพบว่า ตัวระบบมัลแวร์จะมีการป้องกัน (ไม่แน่ชัดว่าเป็นกลไกภายในตัวมัลแวร์ หรือนโยบายของทางทีมพัฒนากันแน่) ไม่ให้ทำการแพร่กระจายมัลแวร์ดังกล่าวไปยังกลุ่มผู้ใช้งานและองค์กรต่าง ๆ ที่อยู่ในประเทศสมาชิกเครือรัฐอิสระ (CIS หรือ Commonwealth of Independent States) ซึ่งเป็นกลุ่มประเทศที่เคยเป็นสหภาพโซเวียตมาก่อน อีกด้วย นอกจากนั้นแล้ว ยังมีการตรวจพบว่า ไฟล์ต่าง ๆ ที่ถูกขโมยจากเครื่องของเหยื่อ จะถูกส่งไปเก็บไว้ยังเซิร์ฟเวอร์ของทีมพัฒนามัลแวร์ VanHelsing โดนตรง ไม่เพียงเท่านั้น ทางทีมพัฒนายังทำการทดสอบเจาะระบบของตนเองอย่างสม่ำเสมอ เพื่อให้มั่นใจว่า ตัวระบบมีความแข็งแกร่งพอในการรับมือการถูกแฮกกลับจากฝั่งของเจ้าหน้าที่รัฐอีกด้วย

สำหรับรายละเอียดทางเทคนิคในเชิงลึกนั้น ทางทีมวิจัยเปิดเผยว่า ตัวมัลแวร์ถูกเขียนขึ้นบนภาษา C++ โดยถูกเผยแพร่ครั้งแรกในช่วงวันที่ 16 มีนาคม ที่ผ่านมา ซึ่งสำหรับในส่วนของการเข้ารหัสนั้น ตัวมัลแวร์ใช้ระบบเข้ารหัสไฟล์แบบ ChaCha20 โดยในการเข้ารหัสนั้น ตัวอัลกอริทึมจะทำการสร้างกุญแจเข้ารหัสแบบสมมาตร (Symmetric Key) ที่มีความซับซ้อนระดับ 32-byte (หรือ 256-bit) และ กุญแจแบบสุ่มค่า (Nonce) ขนาด 12-byte ต่อ 1 ไฟล์ที่เข้ารหัส โดยกุญแจเหล่านี้จะถูกเข้ารหัสอีกครั้ง พร้อมฝังกุญแจสาธารณะ (Public Key) แบบ Curve25519 ลงไปอีกทีหนึ่ง ซึ่งในขั้นตอนการเข้ารหัสนั้น ตัวมัลแวร์จะเข้ารหัสไฟล์ขนาดเล็กที่มีขนาดต่ำกว่า 1 GB อย่างเต็มรูปแบบ ขณะที่ไฟล์ที่ขนาดใหญ่กว่านั้นจะถูกเข้ารหัสแค่เพียงบางส่วนเท่านั้น โดยไฟล์ที่ถูกเข้ารหัสนั้นจะปรากฎให้เห็นในรูปแบบนามสกุล ‘.vanhelsing’ ในโหมดการเข้ารหัสแบบปกติ แต่ถ้าแฮกเกอร์ใช้งานโหมดล่องหน (Stealth Mode) นั้น ทางทีมวิจัยระบุว่า ตัวมัลแวร์จะใช้วิธีการจัดการชื่อไฟล์เข้ารหัสที่แตกต่างออกไปจากวิธีการตามปกติเพื่อไม่ให้เหยื่อรู้ตัว

นอกจากนั้น ทางทีมพัฒนา ยังมีการอวดอ้างผลงานตนเองอย่างอุกอาจบนเว็บไซต์ของตนที่อยู่ในอินเทอร์เน็ตมืด (Dark Web) ว่า ปัจจุบัน มี 3 บริษัท ในสหรัฐอเมริกาที่ตกเป็นเหยื่อของพวกตนเป็นที่เรียบร้อยแล้ว และ 2 ใน 3 นั้นก็เป็นบริษัทด้านเทคโนโลยีเสียด้วย โดยทางแหล่งข่าวไม่ได้มีการให้ข้อมูลเพิ่มเติมมาว่า บริษัทผู้โชคร้ายนั้นเป็นบริษัทใด

ที่มา : www.bleepingcomputer.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

|

ความคิดเห็นที่ 1

6 เมษายน 2568 13:18:17

|

||

|

GUEST |

|

สาลี่

วินโด ลินุ๊ก

|

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์