พบมัลแวร์ Auto-Color บน Linux ช่วยเปิดทางให้แฮกเกอร์เข้าควบคุมเครื่องได้อย่างสมบูรณ์

Linux ถึงแม้จะเป็นระบบปฏิบัติการที่ได้รับความนิยมแบบเฉพาะกลุ่ม โดยเฉพาะกลุ่มมืออาชีพ แต่ด้วยการที่มักจะถูกนำไปใช้ในงานสำคัญเช่น ใช้เป็นระบบปฏิบัติการสำหรับเซิร์ฟเวอร์ ทำให้แฮกเกอร์ก็เล็งที่จะทำการแฮกระบบปฏิบัติการตัวนี้ ไม่แพ้ตัวอื่น ๆ ในตลาดเช่นเดียวกัน

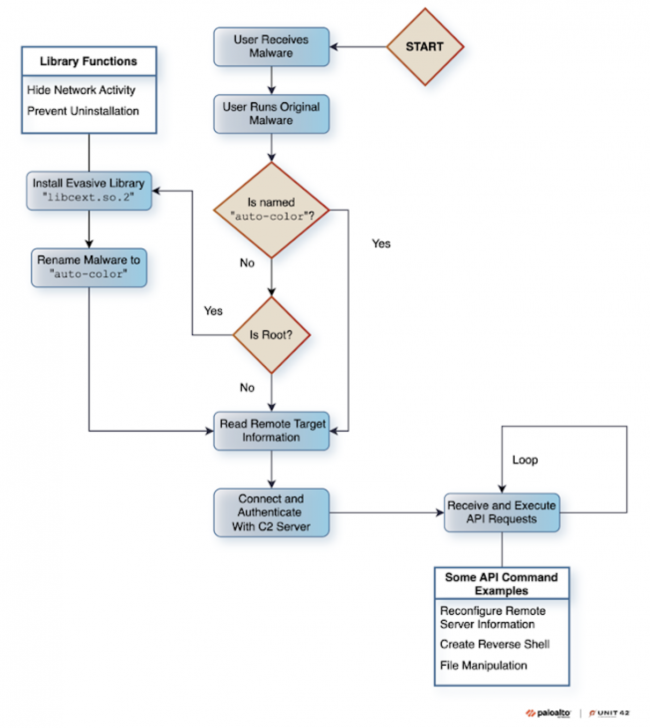

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบมัลแวร์ตัวใหม่ที่มุ่งเน้นการโจมตีระบบปฏิบัติการ Linux โดยมัลแวร์ดังกล่าวนั้นมีชื่อว่า Auto-Color ซึ่งแหล่งข่าวระบุว่าตัวมัลแวร์นั้นถูกตั้งชื่อตามไฟล์มัลแวร์ที่ถูกปล่อยลงสู่เครื่อง (Payload) ชุดแรกของมัลแวร์ดังกล่าว ซึ่งทางทีมวิจัย Unit 42 จาก Palo-Alto บริษัทผู้เชี่ยวชาญด้านการพัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ ได้ระบุว่า มัลแวร์ดังกล่าวเริ่มการแพร่กระจายตัวในช่วงเดือน พฤศจิกายน - ธันวาคม ค.ศ. 2024 (พ.ศ. 2567) โดยมุ่งเน้นการโจมตีไปยังมหาวิทยาลัย และหน่วยงานรัฐในทวีปอเมริกาเหนือ และเอเชีย ซึ่งถึงแม้จะมีการตรวจพบการระบาดมาได้สักพักหนึ่งแล้ว ทางทีมวิจัยก็ยังไม่สามารถหาที่มาได้ว่ามัลแวร์ดังกล่าวกระจายตัว และเข้าถึงเหยื่อได้อย่างไร แต่เป็นที่ชัดเจนว่ามัลแวร์จะทำงานได้จากการที่ทางเหยื่อเป็นคนรันติดตั้งมัลแวร์บนเครื่องเอง

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- หลังการตรวจสอบมัลแวร์ VoidLink ผู้เชี่ยวชาญพบว่า ถูกสร้างขึ้นด้วย AI เกือบทั้งหมด

- เจ้าของแพลตฟอร์มขายเกมดัง GOG ด่ากราด Windows "มันห่วยแตก"

- มัลแวร์ใหม่ VoidLink มีระบบลบตัวเองทิ้งอัตโนมัติ มุ่งหน้าเข้าโจมตีผู้ใช้ Linux

- Google ประกาศ ลดการแจก Source Code ของ Android เหลือแค่ 2 ครั้งต่อปี

โดยหลังจากที่มัลแวร์ทำการติดตั้งลงสู่เครื่องของเหยื่อเรียบร้อยแล้ว ตัวมัลแวร์จะตรวจสอบว่าผู้ใช้งานนั้นมีสิทธิ์ในการใช้งาน (Privillege) ในระดับ Root ซึ่งเป็นระดับสูงสุดหรือไม่ ซึ่งถ้าไม่มีสิทธิ์ในระดับนี้ ตัวมัลแวร์จะหยุดการทำงานในทันที แต่ถ้ามีสิทธิ์ในระดับ Root ตัวมัลแวร์ก็จะเริ่มทำการติดตั้ง Library ของตนที่มีชื่อว่า "libcext.so.2" หลังจากนั้นตัวมัลแวร์ก็จะเริ่มทำการคัดลอกตัวเอง และเปลี่ยนชื่อตัวเองลงไปในโฟลเดอร์ /var/log/cross/auto-color (อันเป็นที่มาของชื่อมัลแวร์), แล้วทำการดัดแปลงไฟล์ "/etc/ld.preload" เพื่อรับประกันว่าตัวมัลแวร์จะยังคงอยู่ในระบบได้ (Persistence) รวมทั้งมีการตั้งค่าไฟล์ดังกล่าวให้อยู่ในสถานะถูกปกป้อง (Protected) เพื่อป้องกันการถอนการติดตั้งมัลแวร์อีกด้วย

ภาพจาก : https://thehackernews.com/2025/02/new-linux-malware-auto-color-grants.html

สำหรับในส่วนของศักยภาพในการทำงานของมัลแวร์ดังกล่าวนั้น ทางทีมวิจัยได้ให้ข้อมูลว่า เมื่อมัลแวร์ถูกติดตั้งลงสู่เครื่องแล้ว ตัวมัลแวร์จะเปิดทางให้แฮกเกอร์สามารถเข้าสู่ระบบของเหยื่อจากระยะไกล (Remote Access) ได้อย่างง่ายดาย และการถอนการติดตั้งมัลแวร์ดังกล่าวนั้นก็ทำได้ยากถ้าไม่ใช่เครื่องมือถอนการติดตั้งหรือเครื่องมือจัดการมัลแวร์ที่ถูกสร้างขึ้นมาโดยเฉพาะ นอกจากนั้น ถ้ามัลแวร์สามารถติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ได้สำเร็จ แฮกเกอร์จะสามารถส่งคำสั่งให้ทำงานต่าง ๆ ให้ได้อย่างมากมาย เช่น เก็บข้อมูลรายละเอียดของระบบเหยื่อ, สร้างหรือจัดการไฟล์บนเครื่องของเหยื่อ, รันโปรแกรมต่าง ๆ, ทำ Reverse Shell, ใช้เครื่องเป็น Proxy (ตัวแทน) ในการติดต่อกับเครื่องอื่น ไปจนถึงการถอนติดตั้งเพื่อกลบเกลื่อยร่องรอยของตัวมัลแวร์

นอกจากนั้น ศักยภาพในการหลบเลี่ยงการตรวจจับโดยระบบรักษาความปลอดภัยบนเครื่องของเหยื่อ ก็นับว่ามีความน่าสนใจ และร้ายกาจในเวลาเดียวกัน โดยมีการใช้วิธีทั้งรูปแบบไฟล์ลวงที่ไม่มีพิษมีภันอย่าง egg หรือ door, การพรางตัวในการติดต่อสื่อสารกับเซิร์ฟเวอร์ C2 โดยตัว Library ของมัลแวร์จะใช้งานฟังก์ชัน Hook ที่อยู่ภายใน libc เพื่อเข้าขัดขวางฟังก์ชัน open() system call ระหว่างที่ตัวมัลแวร์ทำการดัดแปลงไฟล์ "/proc/net/tcp" ซึ่งเป็นไฟล์ที่บันทึกข้อมูลของการติดต่อสื่อสารกับเครือข่ายต่าง ๆ ที่กำลังทำงานอยู่ อีกด้วย

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์