แฮกเกอร์พัฒนาการโจมตีฟิชชิ่งแบบ Click Fix ใช้เข้ายึดระบบ Windows แบบเบ็ดเสร็จ

การโจมตีแบบ Click Fix หรือการหลอกให้เหยื่อหลงเชื่อเพื่อติดตั้งอัปเดตปลอมผ่านทางเว็บเบราว์เซอร์ เรียกได้ว่าเป็นวิธีการโจมตีของแฮกเกอร์ ที่ได้ถูกใช้งาน และเป็นที่นิยมมาพักหนึ่งแล้ว และการโจมตีรูปแบบนี้ก็กำลังพัฒนาไปอีกขั้น

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบแคมเปญการโจมตีของแฮกเกอร์ตัวใหม่ที่มีการนำเทคนิคแบบ ClickFix เข้ามาใช้งานเพื่อปล่อยมัลแวร์ที่มีชื่อว่า Havoc ซึ่งจะส่งผลให้แฮกเกอร์สามารถเข้าควบคุมเครื่องของเหยื่อที่ใช้งานระบบปฏิบัติการ Windows ได้อย่างเบ็ดเสร็จ ซึ่งทางทีมวิจัยได้ตรวจพบว่าแคมเปญดังกล่าวได้เริ่มขึ้นในช่วงต้นเดือนมีนาคมที่ผ่านมา ด้วยการใช้วิธีการเชิงจิตวิทยาเพื่อหลอกให้เหยื่อทำการติดตั้งมัลแวร์ลงสู่เครื่อง รวมทั้งใช้ประโยชน์จากคลาวด์ (Cloud) ในการหลบเลี่ยงการตรวจจับอีกด้วย

- พบมัลแวร์นกต่อ Foxveil ใช้งานเครือข่าย Discord, Cloudflare, และ Netlify เพื่อปล่อย Payload

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- ไมโครซอฟท์ยอมรับ "เราต้องปรับปรุงให้ดีกว่านี้" จากเรื่องบั๊ก Windows 11 ที่มีจำนวนมหาศาล

- ไมโครซอฟท์ยืนยัน บั๊กตอนชัทดาวน์ไม่ได้ส่งผลแค่ Windows 11 เท่านั้น Windows 10 ก็โดน

- แฮกเกอร์รัสเซียใช้ช่องโหว่บน Microsoft Office ปล่อยมัลแวร์สอดแนมลงเครื่องเหยื่อ

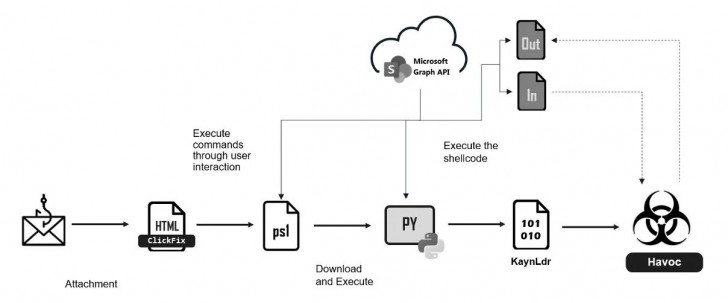

โดยขั้นตอนการโจมตีนั้น แฮกเกอร์จะทำการส่งอีเมล Phishing ไปยังเหยื่อเป้าหมายโดยอ้างว่าเป็นเอกสารด่วน ซึ่งแท้จริงแล้วเป็นไฟล์ HTML ที่เนียนตัวเองเป็นเอกสาร โดยตัวไฟล์จะมีชื่อว่า Documents.html ซึ่งหลังจากที่เหยื่อเปิดขึ้นมา ตัวไฟล์จะแสดงผลความผิดพลาด (ปลอม) ขึ้นมาพร้อมคำสั่งให้เหยื่อทำการแก้ไขข้อผิดพลาดที่เกิดขึ้นด้วยการคัดลอกตัวสคริปท์ PowerShell จากบนจอ แล้ววางพร้อมสั่งให้รันโค้ดตามที่คำสั่งบนหน้าจอกำหนดไว้ โดยการหลอกลวงนี้นับเป็นการเสี่ยงดวงของแฮกเกอร์ในระดับหนึ่งเพราะการส่งอีเมลต้องไปยังเหยื่อ ที่มีความพยายามในการที่จะทำการจัดการเชิงเทคนิคตามที่แฮกเกอร์สั่งให้ทำตามจริง ๆ

ภาพจาก : https://cybersecuritynews.com/clickfix-tactic-to-attack-windows-machine/

ซึ่งถ้าเหยื่อพลาดหลงทำตามคำสั่งของแฮกเกอร์ ตัวสคริปท์ PowerShell (payload_20250112_074319.ps1) ที่ถูกสั่งให้รันนั้นก็จะทำการดึงสคริปท์อีกตัวที่ทางแฮกเกอร์ฝากไว้ที่ SharePoint ซึ่งสคริปท์ตัวนี้จะทำหน้าที่ในการตรวจสอบว่า ตัวมัลแวร์กำลังถูกวิเคราะห์อยู่หรือไม่ ซึ่งเป็นส่วนหนึ่งของระบบต่อต้านการถูกวิเคราะห์ (Anti-Analysis) ของมัลแวร์ตัวดังกล่าว โดยจะมีการทำการยืนยันเลขโดเมนของคอมพิวเตอร์เพื่อตรวจสอบว่าแท้จริงมัลแวร์กำลังทำงานอยู่บน Sandbox Environment หรือไม่อีกด้วย

หลังจากการตรวจสอบเสร็จสิ้น ตัวมัลแวร์ก็จะเริ่มจัดการเริ่มขั้นตอนในการคงตัวอยู่ในระบบ (Persistence) ด้วยการลบ Registry Entries ที่อยู่ใน HKCU:SoftwareMicrosoft แล้วจัดการตั้งเครื่องหมายระบุตัวตนว่าเป็นเครื่องที่ติดมัลแวร์แล้ว (Unique Infection Identifier) ตามด้วยการรันสคริปท์เพื่อตรวจสอบว่าเครื่องของเหยื่อนั้นมีไฟล์ pythonw.exe เพื่อใช้ในการรันโค้ด Python หรือไม่ ถ้าไม่มีตัวมัลแวร์ก็จะทำการดาวน์โหลดลงมา

ตามมาด้วยการดาวน์โหลดมัลแวร์นกต่อ (Loader) ในรูปแบบ Python Shellcode (เป็นที่น่าสังเกตว่าตัวโค้ดถูกเขียนด้วยภาษารัสเซียในบางส่วน) ที่มีชื่อว่า payload_20250107_015913.py ซึ่งจะทำหน้าที่ในการจองพื้นที่หน่วยความจำ และเขียน Shellcode เพื่อทำการรันในการดาวน์โหลดและรันมัลแวร์นกต่อตัวที่ 2 ที่มีชื่อว่า KaynLdr ลงมาจากคลังฝากไฟล์ของแฮกเกอร์บน GitHub โดยมัลแวร์ตัวนี้จะใช้ประโยชน์จาก API และ การบงการส่วนของหน่วยความจำ (Mamory Manipulation) เพื่อดาวน์โหลดไฟล์ DLL ชุดสุดท้ายซึ่งเป็นมัลแวร์ตัวจริงลงมา

สำหรับมัลแวร์ Havoc ที่ถูกดาวน์โหลดลงมาเป็นขั้นตอนสุดท้ายนั้น ในด้านการทำงานจะมีการใช้บริการ SharePoint เป็นเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) โดยตัวมัลแวร์จะทำการสร้างไฟล์ 2 ตัวขึ้นมาบนเซิร์ฟเวอร์ ได้แก่

- {VictimID}pD9-tKout : เป็นไฟล์สำหรับใช้ในการรับข้อมูลเข้ารหัส (Encrypted) ที่ถูกส่งมาจากเครื่องของเหยื่อ

- {VictimID}pD9-tKin : เป็นไฟล์สำหรับใช้ในการส่งคำสั่งไปยังมัลแวร์

โดยมัลแวร์ตัวนี้จะใช้ระบบ Microsoft Graph API ในการสื่อสารกันระหว่างตัวมัลแวร์ และเซิร์ฟเวอร์ C2 ในขณะเดียวกันก็มีการใช้ SharePoint API ในการรับส่งคำสั่งเพื่อสั่งการมัลแวร์ โดยในช่วยระหว่างการเช็คอินนั้น ตัวมัลแวร์จะทำการตรวจสอบข้อมูลรายละเอียดของระบบรวมถึงข้อมูลสิทธิ์ในการใช้งาน นำมาทำการเข้ารหัสด้วยเทคโนโลยี AES-256-CTR พร้อมคีย์แบบสุ่ม ส่งกลับไปยังเซิร์ฟเวอร์ดังกล่าวเพื่อรอคำสั่งปฏิบัติงาน โดยทางทีมวิจัย FortiGuard ซึ่งเป็นส่วนหนึ่งของ FortiNet บริษัทผู้เชี่ยวชาญด้านโซลูชันความปลอดภัยไซเบอร์ในระดับองค์กร ได้ให้ข้อมูลเพิ่มเติมว่า ตัวมัลแวร์นั้นมีการรองรับคำสั่งมากถึง 50 คำสั่ง ที่มีความสามารถในการจัดการระบบเครื่องของเหยื่อได้อย่างหลากหลายเลยทีเดียว

สำหรับในด้านการป้องกันนั้น ทางทีมวิจัยได้แนะนำให้ทำการตัดตอนการติดตั้งมัลแวร์ ด้วยการบล็อก 3 ส่วน ดังนี้

- HTML/Agent.A5D4!tr สำหรับส่วน Phishing URL

- PowerShell/MalwThreat!ebc5FT และ Python/Agent.DF60!tr สำหรับการรันสคริปท์

- W64/Havoc.L!tr สำหรับตัวมัลแวร์ Havoc

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์