พบแฮกเกอร์สามารถใช้ช่องโหว่ Zero-Day บน Zyxel Firewall บุกทลวงเข้าฝัง Ransomware ลงระบบได้

เครื่องมือในการป้องกันไวรัส มัลแวร์ และการถูกเจาะระบบนั้น ระบบหนึ่งที่ใช้งานง่ายและเป็นที่นิยมอย่างมากคงจะหนีไม่พ้น Firewall ที่ช่วยกลั่นกรอง ปิดกั้นข้อมูลที่อันตรายก่อนที่จะเข้าถึงเครื่อง แต่ถ้าเครื่องมือดังกล่าวมีจุดอ่อน มีปัญหา ก็จะสามารถนำพาอันตรายมาสู่เครื่องได้มาก

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบช่องโหว่ที่เกิดขึ้นระหว่างการพัฒนาระบบ หรือ Zero-Day บนเครื่องมือ Firewall จากทาง Zyxel ในไลน์ผลิตภัณฑ์ Zyxel ZLD โดยช่องโหว่ดังกล่าวนั้นส่งผลกระทบต่อเครื่องที่ใช้เฟิร์มแวร์เวอร์ชัน 5.00 - 5.38 โดยช่องโหว่ดังกล่าวนั้นจะช่วยให้แฮกเกอร์สามารถเข้าถึงระบบเพื่อทำการฝังมัลแวร์ ไปจนกระทั่งมัลแวร์สำหรับการเรียกค่าไถ่ (Ransomware) ได้

- พบมัลแวร์นกต่อ Foxveil ใช้งานเครือข่าย Discord, Cloudflare, และ Netlify เพื่อปล่อย Payload

- Mustang Panda กลับมาอีกครั้ง อัปเกรดมัลแวร์ CoolClient ให้ขโมยล็อกอินบนเบราว์เซอร์ได้

- มัลแวร์ดูดเงิน Anatsa กลับมาอีกแล้ว เนียนเป็นแอปบน Play Store มีเหยื่อแล้วกว่า 5 หมื่นราย

- ผู้เชี่ยวชาญเตือนผู้ใช้ Windows ให้ระวังแคมเปญ Dead#Vax โจมตีระบบด้วยมัลแวร์แบบ Fileless

- โบ๊ะบ๊ะ ! นักวิจัยเผย แรนซัมแวร์ Nitrogen ตัวโค้ดพังมาก ขนาดแฮกเกอร์ที่ใช้ยังถอดรหัสไฟล์ที่ยึดมาไม่ได้

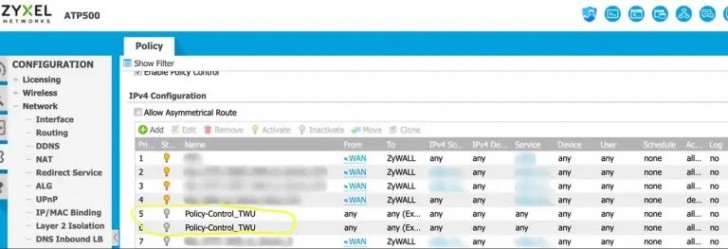

ซึ่งช่องโหว่ดังกล่าวนั้นมีชื่อว่า CVE-2024-11667 เป็นช่องโหว่ที่เกิดขึ้นในส่วนจัดการการตั้งค่าผ่านเว็บ หรือ Web Management ของเครื่อง Zyxel ZLD ที่ใช้งานเฟิร์มแวร์เวอร์ชันที่กล่าวมาข้างต้น โดยเป็นช่องโหว่ที่เปิดโอกาสให้แฮกเกอร์สามารถอัปโหลด หรือดาวน์โหลดไฟล์ผ่านทาง URL พิเศษที่ถูกสร้างขึ้นมาโดยเฉพาะได้ อันจะนำไปสู่การเข้าใช้งานตัวระบบของเครื่องโดยไม่ได้รับอนุญาต

โดยขั้นตอนการโจมตีเพื่อฝังมัลแวร์นั้น หลังจากที่แฮกเกอร์สามารถเข้าถึงตัวระบบเครื่อง Firewall ผ่านการใช้ช่องโหว่ดังกล่าวสำเร็จแล้ว แฮกเกอร์ก็จะทำการสร้างบัญชีใช้งานของตัวเองขึ้นมาบนระบบผ่านเครื่องมือพิเศษอย่าง Mimikatz หลังจากนั้นแฮกเกอร์ก็จะเริ่มใช้งานระบบที่ถูกแฮกได้ด้วยวิธีการเข้าจากระบบจากทางไกลอย่างเช่นการใช้งาน RDP หรือ Remote Desktop Protocol ซึ่งจะนำไปสู่การขโมยข้อมูลก่อนที่จะวาง Ransomware ที่มีชื่อว่า Helldown ลงสู่ระบบเพื่อเรียกค่าไถ่ในท้ายที่สุด โดยมัลแวร์ดังกล่าวนั้นสามารถฝังตัวลงได้ทั้งบน Windows และ Linux ซึ่งนอกจากความสามารถในการเข้ารหัสเพื่อล็อกข้อมูลมาเรียกค่าไถ่แล้ว มัลแวร์ดังกล่าวยังมีความสามารถในการปิดการใช้งาน Virtual Machine เพื่อเข้ารหัสไฟล์บนระบบหลัก รวมถึงหลบเลี่ยงเครื่องมือรักษาความปลอดภัยต่าง ๆ ได้มากมายอีกด้วย

ภาพจาก : https://cybersecuritynews.com/helldown-ransomware-exploiting-zyxel-devices/

แต่ข่าวดีสำหรับผู้ใช้งานคือ ทาง Zyxel ได้ทราบถึงการมีอยู่ของช่องโหว่ดังกล่าวรวมถึงอันตรายของมันเป็นที่เรียบร้อยแล้ว และได้ทำการออกเฟิร์มแวร์เวอร์ชัน 5.39 มาเพื่อทำการอุดช่องโหว่ดังกล่าว ซึ่งทางแหล่งข่าวยังได้แนะนำอีกว่า นอกจากการอัปเดตเฟิร์มแวร์แล้ว ขอให้ผู้ดูแลระบบที่ใช้งานเครื่องมือดังกล่าวทำการเปลี่ยนรหัสผู้ใช้งานสำหรับผู้ดูแล (Administrator) ทุกรายในทันที รวมทั้งปิดการเข้าใช้งานการตั้งค่าจากทางไกล รวมทั้งติดตามกิจกรรมการใช้งานของผู้ใช้ต้องสงสัยอย่างใกล้ชิด

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์