Rootkit Malware อาศัยช่องโหว่ Zero-day เข้าควบคุมเครื่องที่ใช้งาน Linux จากระยะไกล

เว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบการใช้ช่องโหว่ที่เกิดขึ้นระหว่างการพัฒนา หรือ Zero-Day เพื่อฝังมัลแวร์ Rootkit ลงบนระบบปฏิบัติการ Linux โดยการตรวจพบดังกล่าวนั้นเป็นผลงานของทีมวิจัยจาก FortiGuard ซึ่งเป็นหน่วยงานย่อยของบริษัท Fortinet โดยช่องโหว่ดังกล่าวนั้นทางแหล่งข่าวไม่ได้ระบุว่ามีหมายเลข CVE เป็นรหัสใด ? และมีผลกระทบกับ Linux ในรุ่นใด ? จากนักพัฒนาเจ้าใด ? เพียงแต่ระบุว่าเป็นช่องโหว่ที่จะเกิดขึ้นหลังจากที่มีการรัน Shell Script ที่มีชื่อว่า Install.sh บน Linux เพียงเท่านั้น โดยการรันดังกล่าวนั้นจะเปิดช่องให้แฮกเกอร์สามารถเข้าสู่ระบบ Linux สำหรับการใช้งานในระดับองค์กร (Enterprise) ได้โดยไม่ได้รับอนุญาตให้มีสิทธิ์ในการเข้าถึง

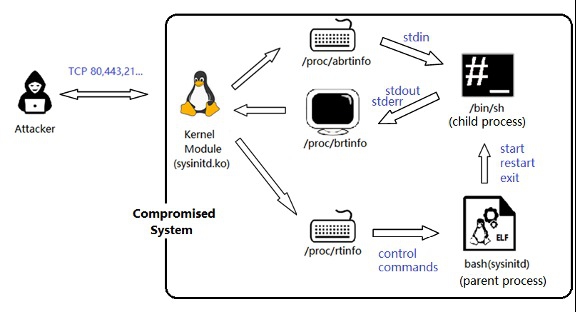

สำหรับการทำงานของช่องโหว่ดังกล่าวนั้น แฮกเกอร์จะทำการรวมไฟล์ระดับแกนกลางของระบบ (Kernel) ที่มีชื่อว่า sysinitd.ko และไฟล์ User-Space Binary ชื่อ sysinitd ไว้ในไฟล์สคริปท์ติดตั้ง Install.sh ที่เป็นประเด็นดังกล่าวเพื่อใช้ในการเข้าสู่ระบบเป้าหมาย

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- หลังการตรวจสอบมัลแวร์ VoidLink ผู้เชี่ยวชาญพบว่า ถูกสร้างขึ้นด้วย AI เกือบทั้งหมด

- เจ้าของแพลตฟอร์มขายเกมดัง GOG ด่ากราด Windows "มันห่วยแตก"

- มัลแวร์ใหม่ VoidLink มีระบบลบตัวเองทิ้งอัตโนมัติ มุ่งหน้าเข้าโจมตีผู้ใช้ Linux

- Google ประกาศ ลดการแจก Source Code ของ Android เหลือแค่ 2 ครั้งต่อปี

โดยแฮกเกอร์จะเริ่มต้นจากการแฮกระบบเป้าหมายทางพอร์ต TCP แล้วจึงดำเนินการรันไฟล์ดังกล่าว เพื่อฝังไฟล์ sysinitd.ko ลงไปสู่แกนกลาง หรือ Kernel ของระบบ พร้อมทั้งรันคำสั่ง insmod ไปในเวลาเดียวกัน ซึ่งการป้อนคำสั่งดังกล่าวนั้นจะนำไปสู่

- การถอดรหัส Strings ต่าง ๆ ฝังลงในตัวระบบเพื่อช่วยในการจัดการภายในระบบเป้าหมายโดยแฮกเกอร์

- ลงทะเบียนเพื่อฝังมัลแวร์ Netfilter ลงไปในระบบ โดยตัวมัลแวร์จะเข้าแทรกแซงการสื่อสาร (Traffic) ที่ตัวระบบติดต่อกับระบบอื่น ๆ ในเครือข่ายทั้งหมด

- สร้าง File Entries พิเศษขึ้นมา (/proc/abrtinfo, /proc/brtinfo, /proc/rtinfo) เพื่อใช้งานสำหรับการติดต่อสื่อสารของตัวมัลแวร์ sysinitd

ภาพจาก : https://cybersecuritynews.com/rootkit-malware-controls-linux-systems-remotely/

โดยตัว Netfilter ซึ่งเป็นส่วนหนึ่งของมัลแวร์ Rootkit นี่เองจะมีการเรียกใช้งาน NF_INET_PRE_ROUTING ในการเข้าแทรกแซงและดักจับแพ็คเกจข้อมูล (Packet) ทั้งที่ถูกนำเข้าและส่งออกจากตัวระบบ รวมทั้งช่วยกลั่นกรองระหว่างแพ็คเกจข้อมูลทั่วไป และแพ็คเกจข้อมูลสำหรับการโจมตีระบบ (Attack-init) ที่ถูกส่งมาโดยแฮกเกอร์ ซึ่งถูกเขียนขึ้นมาในรูปแบบเฉพาะเพื่อให้แฮกเกอร์สามารถสื่อสารกับตัวมัลแวร์ได้อย่างถูกต้อง

สำหรับตัว File Entries พิเศษทั้ง 3 ที่ถูกสร้างขึ้นมาใหม่นั้นจะเป็นการทำงานร่วมกับตัวไฟล์มัลแวร์ sysinitd ซึ่ง File Entries ทั้ง 3 นั้นมีหน้าที่ดังนี้

- /proc/abrtinfo ทำหน้าที่เป็นส่วน Input เพื่อป้อนข้อมูลและคำสั่งลงในส่วน User-Space Process

- /proc/brtinfo ทำหน้าที่ในการดักจับข้อมูลส่งออก หรือ Output

- /proc/rtinfo ทำหน้าที่ในการควบคุมคำสั่งต่าง ๆ ที่ถูกป้อนลงมาเพื่อรัน Task

ในส่วนของประสิทธิภาพการทำงานของมัลแวร์ดังกล่าวนั้นเรียกได้ว่าค่อนข้างซับซ้อน แต่มีความร้ายกาจมากทีเดียว ไม่ว่าจะเป็น

- ระบบการเข้ารหัสที่มีความยืดหยุ่นสูง ใช้ในการเข้ารหัสแพ็คเกจข้อมูลต่าง ๆ ซึ่งตัวมัลแวร์นั้นสามารถเปิดปิดระบบการเข้ารหัสนี้ได้ตามความเหมาะสม

- ความสามารถในการซ่อนตัวในระบบ โดยไฟล์สำคัญอย่าง sysinitd สามารถปลอมตัวเป็น Bash Process เพื่อหลบเลี่ยงการตรวจจับโดยระบบรักษาความปลอดภัยได้

- ตัวมัลแวร์มีความสามารถในการยึดครอง TCP Sessions จากหลากโปรโตคอลการสื่อสาร ไม่ว่าจะเป็น HTTPS, SSH, FTP, และ อื่น ๆ อีกมากมาย ด้วยการใช้เทคนิค Three-Way Handshake

ถึงแม้มัลแวร์ดังกล่าวจะมีการเข้าถึงระบบได้ในระดับถึงแกนกลาง (Kernel) ได้ แต่ก็ไม่ใช่ว่าจะไม่มีวิธีการป้องกัน โดยทาง FortiGuard ได้แนะนำว่าผู้ดูแลระบบควรที่จะต้องทำการอัปเดตระบบอย่างสม่ำเสมอ เพื่ออุดช่องโหว่ต่าง ๆ ให้มากที่สุด รวมไปถึงมีการตรวจสอบในส่วนของโฟลเดอร์ /proc อย่างเข้มงวดว่าไม่มีการเข้าถึงอย่างไม่ถูกต้องและต้องมีการล็อกการเข้าถึงโฟลเดอร์ดังกล่าวโดยผู้ดูแลและผู้ที่ได้รับอนุญาตเท่านั้น นอกจากนั้นแล้ว ทีมรักษาความปลอดภัยไซเบอร์ขององค์กรยังต้องทำการจับตาในส่วนของการรับส่งข้อมูล หรือ Traffic ของตัวระบบอย่างเข้มงวดอีกด้วยว่าไม่มีการนำเข้าส่งออกข้อมูลที่ผิดปกติ

ที่มา : cybersecuritynews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์