แฮกเกอร์ใช้งานเครื่องมือ Anti-Rootkit ของ Avast เพื่อปิดระบบป้องกันบนเครื่องเป้าหมาย

ถึงแม้ระบบป้องกันบนเครื่องคอมพิวเตอร์ของผู้ใช้งานทั่วไปและระบบไซเบอร์ในระดับองค์กรต่าง ๆ จะพัฒนาไปไกลมากแล้ว แต่แฮกเกอร์ก็ยังคงหาช่องโหว่เพื่อใช้งานในการปล่อยมัลแวร์หรือเข้ายึดครองระบบได้อยู่เสมอ และกรณีนี้ก็เป็นอีกตัวอย่างหนึ่งที่ว่า แฮกเกอร์สามารถหาทางออกได้ตลอดในเรื่องนี้

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้รายงานถึงการตรวจจับพฤติกรรมของแฮกเกอร์ที่ได้มีการใช้ประโยชน์จากช่องโหว่ของไดร์เวอร์สำหรับเครื่องมือป้องกัน Rootkit (ชุดเครื่องมือสำหรับใช้ในการซ่อนมัลแวร์) อย่าง Avast Anti-Rootkit ซึ่งแหล่งข่าวได้ระบุว่ารุ่นที่แฮกเกอร์นำไปใช้ประโยชน์ได้นั้นเป็น Kernel Driver รุ่นเก่าจาก Avast Anti-Rootkit ที่ช่วยให้ตัวเครื่องมือแอนตี้ไวรัสดังกล่าวนั้น สามารถเข้าถึงใจกลางของระบบ (Kernel) ได้ ซึ่งเมื่อแฮกเกอร์สามารถเข้าถึงใจกลางของระบบได้แล้ว ตัวมัลแวร์ที่แฮกเกอร์ปล่อยลงไปก็จะทำการสั่งปิด Process ที่เกี่ยวข้องกับความปลอดภัยของระบบ โดยจากแหล่งข่าวนั้น มี Process ด้านความปลอดภัยมากถึง 142 ตัว ที่ตกเป็นเป้าหมายของมัลแวร์ดังกล่าว

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

- เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

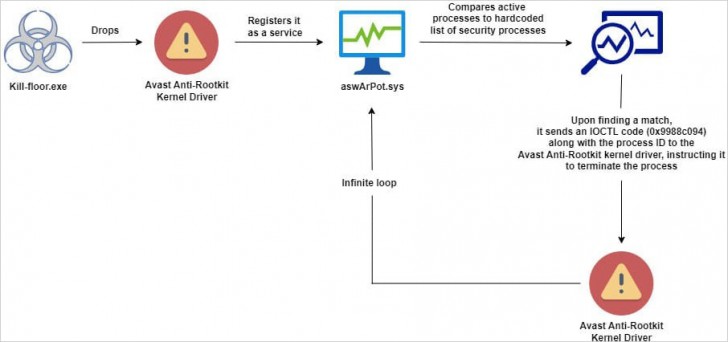

สำหรับวิธีการโจมตีนั้น ทางทีมวิจัยจาก Trellix ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านการรับมือภัยไซเบอร์ ได้อธิบายว่า แฮกเกอร์นั้นจะทำการปล่อยไฟล์มัลแวร์ที่มีชื่อว่า kill-floor.exe ลงไปยังเครื่องของเป้าหมาย ซึ่งถ้าเกิดการรันไฟล์ดังกล่าวขึ้นมา ตัวไฟล์ก็จะทำการวาง Avast Anti-Rootkit Kernel Driver ลงส่งสู่ระบบด้วยไฟล์ที่มีชื่อว่า ntfs.bin โดยจะเป็นการปล่อยลงไปในโฟลเดอร์ Windows ซึ่งเป็นโฟลเดอร์ที่เก็บไฟล์ด้านระบบต่าง ๆ หลังจากนั้นตัวมัลแวร์ก็จะทำการสร้าง Service ที่มีชื่อว่า ‘aswArPot.sys’ ที่จะทำหน้าที่ในการเปิดทำงานตัว Service Control (sc.exe) เพื่อทำการลงทะเบียนไดรเวอร์ดังกล่าวให้เป็นส่วนหนึ่งของระบบ หลังลงทะเบียนเสร็จเรียบร้อย ตัวมัลแวร์ก็จะเข้าถึงการทำงานในส่วนของ Kernel หรือ ใจกลางระบบได้อย่างสมบูรณ์ แล้วมัลแวร์ก็จะเริ่มทำการสแกนเพื่อค้นหา Process ตามที่ได้ถูกตั้งค่าไว้เพื่อสั่งปิดทั้งหมด ทำให้เครื่องของเหยื่อเปิดช่องโหว่ให้แฮกเกอร์เข้าทำการโจมตีในขั้นตอนถัดไป

ภาพจาก : https://www.bleepingcomputer.com/news/security/hackers-abuse-avast-anti-rootkit-driver-to-disable-defenses/

โดยการโจมตีด้วยวิธีการดังกล่าวนั้น ทางทีมวิจัยได้เรียกว่าเป็นการโจมตีในรูปแบบ BYOVD หรือ Bring-Your-Own-Vulnerable-Driver ซึ่งเป็นการโจมตีด้วยการติดตั้งมัลแวร์เก่า ๆ ที่มีช่องโหว่ที่แฮกเกอร์สามารถทำประโยชน์ได้ลงสู่เครื่องเป้าหมาย เพื่ออำนวยความสะดวกให้กับการทำงานของมัลแวร์นั่นเอง

ซึ่งในกรณีที่มีการตรวจพบการโจมตีด้วยวิธีการดังกล่าวนั้น ทางไมโครซอฟท์ก็ไม่ได้นิ่งนอนใจแต่อย่างใด แต่ได้ทำการออกมาเคลื่อนไหวชี้แจงเกี่ยวกับกรณีดังกล่าวแล้วว่า ในปัจจุบันทางไมโครซอฟท์ได้มีการนำเอานโยบายแบล็กลิสต์ไดรเวอร์ที่มีความเสี่ยง หรือ Vulnerable Driver Blocklist Policy ซึ่งจะมากับอัปเดต Windows 11 อัปเดตปี ค.ศ. 2022 (พ.ศ. 2565) เป็นต้นไป ดังนั้นขอให้ผู้ใช้งาน Windows ตั้งแต่เวอร์ชันดังกล่าวเป็นต้นมาที่มีการอัปเดตความปลอดภัยเป็นประจำ สามารถทำใจให้สบายในการใช้งานได้

ที่มา : www.bleepingcomputer.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์