มาอย่างเหนือ ! แฮกเกอร์ใช้ช่องโหว่ Excel เพื่อปล่อยมัลแวร์ RemcosRAT เข้าขโมยข้อมูลเหยื่อ

Excel เป็นโปรแกรมที่อยู่คู่ออฟฟิศทุกแห่ง ผู้ใช้งานหลายรายอาจคุ้นเคยกับการนำเอาไปใช้คำนวณ สร้างโมเดลธุรกิจ ทำบัญชี แต่ในโอกาสนี้กลับเป็นการใช้ Excel ในรูปแบบที่แตกต่างออกไป

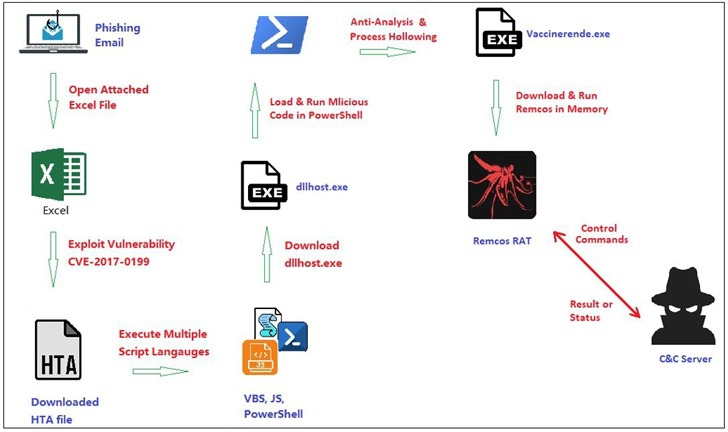

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการที่ทีมวิจัยจาก FortiGuard ซึ่งเป็นหน่วยงานย่อยของ Fortinet บริษัทผู้พัฒนาโซลูชันด้านความปลอดภัยไซเบอร์ในระดับองค์กร ได้ตรวจพบกลยุทธ์ในการแพร่กระจายมัลแวร์ประเภทเข้าควบคุมเครื่องของเหยื่อจากระยะไกล (Remote Access Trojan หรือ RAT) ที่มีชื่อว่า Remcos RAT โดยการแพร่กระจายของมัลแวร์ดังกล่าวนั้นจะเริ่มต้นจากการที่แฮกเกอร์ใช้วิธีการหลอกลวงเหยื่อในรูปแบบ Phishing ด้วยการส่งไฟล์ Excel ผ่านทางอีเมลที่เหยื่อใช้ในการสั่งซื้อ (ทางแหล่งข่าวไม่ได้ระบุว่าเป็นการสั่งซื้ออะไร ซึ่งอาจเป็นการสั่งซื้อของให้กับบริษัท ซื้อสินค้าส่วนตัว หรือซื้อบริการซอฟต์แวร์แบบเช่าใช้ก็ได้)

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- Malwarebytes พบบั๊กบน Whatsapp ที่เปิดทางให้มัลแวร์ระบาดเข้าแชทกลุ่มได้

- กลุ่มแฮกเกอร์จากเกาหลีเหนือ KONNI ใช้มัลแวร์แบบ Backdoor ที่เขียนด้วย AI โจมตีเหยื่อ

- พบมัลแวร์แบบใหม่ Redirect เว็บของเหยื่อไปเว็บปลอม โดยท URL ไม่เปลี่ยนตามไปด้วย

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

โดยหลังจากที่เหยื่อได้ทำการเปิดไฟล์ Excel ดังกล่าวแล้ว ภายในตัวไฟล์ที่แทรกสคริปท์ไว้ ก็จะใช้สคริปท์กับช่องโหว่ CVE-2017-0199 ซึ่งเป็นช่องโหว่สำหรับการรันโค้ดจากระยะไกล (Remote Code Execution หรือ RCE) เพื่อทำการดาวน์โหลดไฟล์ HTML Application (HTA) ที่มีชื่อว่า "cookienetbookinetcahce.hta" ลงมาจากเซิร์ฟเวอร์ "192.3.220[.]22" แล้วทำการรันไฟล์ดังกล่าวผ่านทาง mshta.exe ซึ่งภายในไฟล์ดังกล่าวนั้นจะมีหลากสคริปท์ซ่อนอยู่ ไม่ว่าจะเป็น JavaScript, Visual Basic Script, และ PowerShell Script เพื่อใช้ในการหลอกลวงระบบ (Obfuscation), หลบเลี่ยงการถูกตรวจจับ รวมทั้งป้องกันการถูกวิเคราะห์โดยผู้เชี่ยวชาญผ่านทางการทำ Anti-Debugiing, และดาวน์โหลดไฟล์สำหรับการรันที่มีชื่อว่า dllhost.exe ลงมาในเวลาเดียวกัน

ภาพจาก : https://wallpapers.com/excel

หลังจากที่ไฟล์สำหรับการรันดังกล่าวได้ลงมาสู่เครื่องของเหยื่อเป็นที่สำเร็จแล้ว ก็จะทำการดาวน์โหลด และรันไฟล์ PowerShell Script ตัวที่ 2 ที่ก็มีสคริปท์เพื่อหลบเลี่ยงการถูกตรวจจับโดยระบบป้องกันเช่นเดียวกัน เพื่อดาวน์โหลดไฟล์สำหรับการรันตัวที่ 3 ที่มีชื่อว่า “Vaccinerende.exe” ลงมา ซึ่งไฟล์ตัวนี้จะเป็นไฟล์สำหรับดาวน์โหลด และติดตั้งมัลแวร์ Remcos RAT ตัวจริง โดยหลังจากที่มัลแวร์ตัวจริงได้ทำการติดตั้งสู่เครื่องเป็นการสำเร็จ ก็จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อส่งข้อมูลพื้นฐานต่าง ๆ ที่ถูกเก็บมาหลังจากที่ติดตั้งเสร็จ เช่น ข้อมูลของระบบบนเครื่องของเหยื่อ อย่าง System Metadata เป็นต้น แล้วเปิดทางรอให้แฮกเกอร์ส่งคำสั่งลงมาจากทางเซิร์ฟเวอร์ C2

โดยคำสั่งต่าง ๆ ที่แฮกเกอร์สามารถสั่งให้เล่นงานเหยื่อได้ ก็มีตั้งแต่ การเก็บข้อมูลไฟล์ต่าง ๆ เพื่อส่งกลับมาให้แฮกเกอร์, การสั่งปิด Process ต่าง ๆ บนเครื่องของเหยื่อ, การจัดการปรับแต่งตั้งค่าระบบต่าง ๆ, การปรับแต่ง Windows Registry, การคัดลอกขโมยข้อมูลบน Clipboard, การเปิดกล้อง และไมโครโฟนเพื่อแอบบันทึกภาพและเสียง, การหยุดการทำงานของเมาส์ และคีย์บอร์ด, การแอบบันทึกหน้าจอ, การรันสคริปท์ และคำสั่งต่าง ๆ บนเครื่องของเหยื่อ, การปรับแต่งภาพหน้าจอ Wallpaper บนเครื่อง ไปจนถึงการแอบบันทึกหน้าจอของเหยื่อ เป็นต้น เรียกได้ว่าเป็นมัลแวร์ที่มีความสามารถในการควบคุมที่หลากหลาย และร้ายกาจมาก

นอกจากความสามารถในการทำงานที่หลากหลาย และการติดตั้งตนเองลงสู่ระบบที่ซับซ้อนแล้ว ทางทีมวิจัยยังระบุว่า เอกสารที่เป็นตัวล่อให้เหยื่อเปิดนั้น ทางแฮกเกอร์ยังได้มีการใช้ DocuSign API เพื่อสร้างเอกสารที่มีความน่าเชื่อถือ จนทำให้เครื่องมือป้องกันชื่อดัง เช่น จากของ Norton ไม่สามารถตรวจจับความผิดปกติของเอกสารได้อีกด้วย

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์