แฮกเกอร์อาศัยช่องโหว่ของซาก Internet Explorer ที่ยังหลงเหลืออยู่ใน Windows ฝังมัลแวรฺ์ RokRAT ผ่านโฆษณาปลอม

Internet Explorer หรือ IE นั้น ถึงแม้จะเคยเป็นเว็บเบราว์เซอร์ที่ได้รับความนิยมในอดีต แต่ปัจจุบันก็ยังคงเป็นประเด็นด้านความปลอดภัยอย่างต่อเนื่องในวงการความปลอดภัยไซเบอร์ถึงแม้จะถูกเลิกใช้งานไปเสียพักใหญ่แล้วก็ตาม เนื่องมาจากถึงแม้ทางไมโครซอฟต์ได้เลิกใช้งานเบราว์เซอร์ตัวนี้ไปตั้งแต่ปี ค.ศ. 2022 (พ.ศ. 2565) แล้วก็ตาม แต่บน Windows 11 ก็ยังคงมีองค์ประกอบ (Component) ของ IE เพื่อรองรับการทำงานบางอย่างที่ยังมีความจำเป็นต้องใช้ IE อยู่ นำมาสู่การโจมตีผ่าน IE หลายครั้ง รวมทั้งที่เป็นข่าวนี้ด้วย

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้รายงานถึงการตรวจพบพฤติกรรมการทำงานของกลุ่มแฮกเกอร์จากประเทศเกาหลีเหนือที่มีชื่อว่า ScarCruft (หรือเป็นที่รู้จักกันในนาม "APT37" หรือ "RedEyes") ซึ่งเป็นกลุ่มแฮกเกอร์ในระดับ State-Sponsored (กลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนโดยตรงจากรัฐบาล) โดยแฮกเกอร์กลุ่มดังกล่าวนั้นได้ใช้ช่องโหว่ที่เกิดขึ้นระหว่างการพัฒนา (Zero-Day) ของ Internet Explorer ร่วมกับวิธีการอื่น ๆ เช่น การหลอกลวงแบบ Phishing และ การเดาสุ่มเว็บไซต์ที่กลุ่มเป้าหมายใช้งานบ่อย ๆ เพื่อทำการปล่อยไวรัส และมัลแวร์ใส่ (Watering Hole Attack) ซึ่งกลุ่มเป้าหมายหลักของแฮกเกอร์กลุ่มนี้จะเป็นกลุ่มนักกิจกรรมด้านมนุษยชนชาวเกาหลีเหนือ รวมถึงองค์กรต่าง ๆ ในแถบเกาหลีใต้ และในยุโรป

- Google เตือนให้อัปเดต WinRAR ด่วน เนื่องพบช่องโหว่ร้ายแรงที่ถูกใช้งานอย่างหนักโดยเหล่าแฮกเกอร์

- CEO ไมโครซอฟท์โว Windows 11 มีผู้ใช้งานครบ 1 พันล้านคน ไวกว่า Windows 10

- ไม่เกินคาด แฟนคลับ Windows 11 นับอัปเดตที่มีบั๊กในปี 2025 ได้มากถึง 20 อัปเดต

- พบมัลแวร์ตัวใหม่ใช้เอกสารปลอมหลอกเข้าเครื่องเหยื่อ แล้วปิด Windows Defender เพื่อโจมตีต่อ

- เปิดโปงเทคนิคใหม่ CrashFix พบถูกใช้เพื่อหลอกเหยื่อติดตั้งมัลแวร์ ModeloRAT

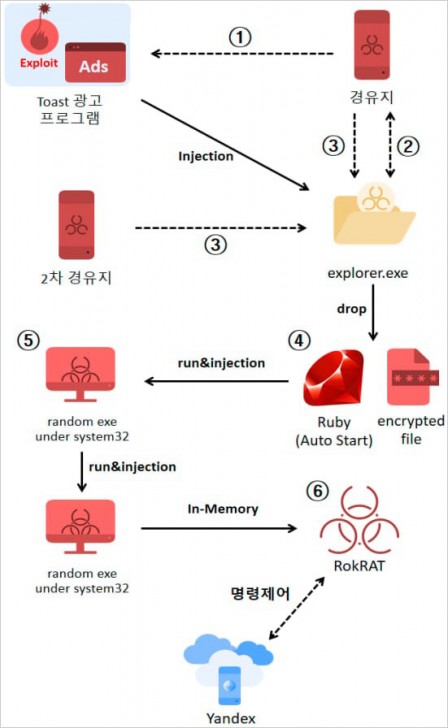

ซึ่งช่องการค้นพบการใช้ช่องโหว่ดังกล่าวนั้นเป็นการตรวจพบโดยความร่วมมือกันระหว่างหน่วยงานด้านความปลอดภัยไซเบอร์ทั้งทางภาครัฐของประเทศเกาหลีใต้ โดย South Korea's National Cyber Security Center (NCSC) และ ภาคเอกชน โดยบริษัท AhnLab (ASEC) ซึ่งทางกลุ่มนักวิจัยจากทั้งสองสถาบันได้เรียกขานแคมเปญการโจมตีดังกล่าวว่า "Code on Toast" โดยแฮกเกอร์จะใช้โฆษณาปลอมบน Toast Pop Up เพื่อเปิดช่องโหว่ Zero-day ของ Internet Explorer ที่มีชื่อว่า CVE-2024-38178 ซึ่งเป็นช่องโหว่ในภาคหน่วยความจำในรูปแบบ Scripting Engine Memory Corruption โดยโฆษณาดังกล่าวนั้นจะมีการแทรกโค้ดอันตรายในส่วนของ iframe ที่ถ้ามีการรันบน Internet Explorer แล้ว นำไปสู่การรันไฟล์ JavaScript ชื่อ ad_toast ส่งผลให้แฮกเกอร์สามารถทำการรันโค้ดจากระยะไกล (Remote Code Execution หรือ RCE) ผ่านไฟล์ JScript9.dll (Chakra engine) ของ Internet Explorer ได้

ภาพจาก : https://www.bleepingcomputer.com/news/security/malicious-ads-exploited-internet-explorer-zero-day-to-drop-malware/

ซึ่งการรันโค้ดจากระยะไกลดังกล่าวนั้น จะเปิดโอกาสให้แฮกเกอร์สามารถทำการปล่อยมัลแวร์ RokRAT ซึ่งเป็นมัลแวร์ประเภทควบคุมเครื่องจากระยะไกล (Remote Access Trojan หรือ RAT) โดยมัลแวร์ตัวนี้มีความสามารถในการส่งออกไฟล์ที่มีนามสกุลที่ถูกกำหนดไว้ประมาณ 20 สกุล (จากแหล่งข่าวนั้นไม่ได้กล่าวครบทุกสกุลไฟล์ แต่ได้มีการยกตัวอย่างบางสกุล เช่น .doc, .mdb, .xls, .ppt, .txt, และ .amr เป็นต้น) ส่งไปยังแหล่งเก็บไฟล์ที่แฮกเกอร์ตั้งค่าไว้บน Yandex Cloud ทุก ๆ 30 นาที รวมไปถึงมีความสามารถในการตรวจจับการพิมพ์บนคีย์บอร์ด (Keylogging), การตรวจจับข้อมูลที่ถูกคัดลอกไว้บน Clipboard, รวมไปถึงมีการบันทึกภาพหน้าจอทุก 3 นาที อีกด้วย นอกจากนั้นยังมีการฝังตัวของมัลแวร์ไว้บน Process ชื่อว่า 'explorer.exe' และ ซ่อนไฟล์สำหรับการรันมัลแวร์ไว้บนโฟลเดอร์ C:Windowssystem32 เพื่อหลบเลี่ยงการตรวจจับของระบบป้องกัน และแอนตี้ไวรัสต่าง ๆ ที่ร้ายไปกว่านั้นคือ มีการสร้างการทำงานแบบต่อเนื่องเพื่อรับประกันว่ามัลแวร์จะทำงานได้ตลอดเวลาทุกครั้งที่เปิดเครื่อง (Persistence) ด้วยการฝังไฟล์มัลแวร์ 'rubyw.exe' ไว้ในส่วนของ Startup และตั้งเวลาให้มีการรันใหม่ทุก 4 นาที เรียกได้ว่ามัลแวร์ตัวนี้มีความสามารถทั้งการขโมยข้อมูล, หลบเลี่ยงการตรวจจับ และแฝงตัวในระบบที่ร้ายกาจทีเดียว

ที่มา : www.bleepingcomputer.com , nvd.nist.gov

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์