เปิดงานวิจัยมัลแวร์ Quasar RAT พบมุ่งโจมตีคนทำงานสาย Digital Marketing ด้วยวิธีการโจมตีแบบหลายชั้น

มัลแวร์ประเภท Remote Access Trojan หรือ RAT นั้นเป็นมัลแวร์ประเภทหนึ่งที่เรียกว่ามีความสามารถที่ร้ายกาจ เนื่องจากเมื่อมัลแวร์ประเภทนี้เข้าสู่ตัวเครื่องแล้ว จะส่งผลให้แฮกเกอร์สามารถเข้าควบคุมตัวระบบได้ โดยจะควบคุมได้มากหรือน้อย ขึ้นอยู่กับความร้ายกาจของตัวมัลแวร์

จากรายงานโดยเว็บไซต์ The Cyber Express ได้มีการอ้างอิงถึงรายงานวิจัยจาก Cyble Research and Intelligence Lab (CRIL) ซึ่งเป็นองค์กรวิจัยด้านภัยอันตรายทางไซเบอร์ โดยรายงานนั้นได้กล่าวถึงผลของงานวิจัยเกี่ยวกับมัลแวร์ Quasar RAT ซึ่งเป็นมัลแวร์ที่มีความสามารถในการเข้าควบคุมเครื่องของเหยื่อโดยสมบูรณ์หลังจากที่ได้มีการเข้าฝังตัวในเครื่องของเหยื่อเป็นที่เรียบร้อยแล้ว

- แฮกเกอร์กลุ่ม Black Cat ทำการวางยา SEO ลวงคนค้นหาแอปดังเข้าเว็บปลอมเพื่อปล่อยมัลแวร์

- BatShadow ใช้โพสต์รับสมัครงานปลอม หลอกปล่อยมัลแวร์ Vampire Bot ใส่กลุ่มคนหางาน

- พบมัลแวร์ EvilAI ตีเนียนหลอกลวงว่าเป็นเครื่องมือ AI หลอกลวงเหยื่อเป็นวงกว้างทั่วโลก

- แฮกเกอร์ วางยา SEO แพร่กระจายมัลแวร์ BadIIS เปลี่ยนเส้นทางเยี่ยมชมเว็บของเหยื่อไปเว็บพนัน และเว็บโป๊

- แฮกเกอร์ใช้โฆษณาปลอม และ SEO สายดาร์ก ปล่อยมัลแวร์ PS1Bot สู่เครื่องของเหยื่อ

โดยมัลแวร์ตัวดังกล่าวได้เคยมีการระบาดมาตั้งแต่ปี ค.ศ. 2022 (พ.ศ. 2565) โดยจากงานวิจัยได้รายงานว่า มัลแวร์ดังกล่าวนั้นเป็นผลงานของกลุ่มแฮกเกอร์จากเวียดนาม มีจุดประสงค์ในการโจมตีกลุ่มผู้ที่กำลังหางานใหม่ (Job Seeker) และกลุ่มที่ทำงานในสายของการตลาดดิจิทัล (Digital Marketing) โดยเฉพาะอย่างยิ่งกลุ่มที่ทำงานในส่วนของอีคอมเมิร์ซ (eCommerce) และการตลาดเชิงประสิทธิภาพ (Performance Marketing) เช่น กลุ่มที่ทำงานด้านการตลาดออนไลน์โดยการใช้สื่อของ META (Facebook และ Instagram) ในสหรัฐอเมริกา ด้วยวิธีการโจมตีแบบหลายชั้น

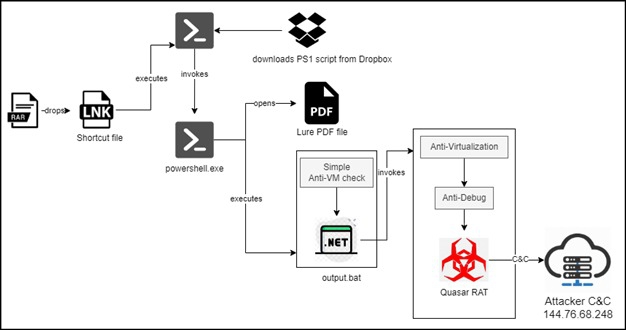

สำหรับรูปแบบการโจมตีของมัลแวร์ Quasar RAT นั้นจะเริ่มต้นด้วยการใช้การหลอกลวงให้ดาวน์โหลดเอกสาร ที่มีการปรับแต่งให้เหมาะกับกลุ่มเหยื่อ เช่น ถ้าเป็นกลุ่มคนหางาน ก็จะเป็นเอกสารเกี่ยวกับตำแหน่ง แต่ถ้าเป็นกลุ่มนักการตลาด ก็อาจจะเป็นเอกสารที่หลอกว่าเป็นเทคนิคในการเพิ่มปฏิสัมพันธ์ของกลุ่มเป้าหมาย (Engagement) ต่อแคมเปญโฆษณา แต่พอเหยื่อเผลอคลิกลิงก์ กลับกลายเป็นการเปิดไฟล์ Internet Shortcut ในรูปแบบ .LNK ซึ่งจะเป็นการนำไปสู่การรัน PowerShell Script ชั้นแรกในรูปแบบ Invoke-Expression (IEX) และ Invoke-RestMethod (IRM) เพื่อสั่งให้ดาวน์โหลดไฟล์ PowerShell Script อีกตัวที่ถูกฝากไว้บนบริการเก็บไฟล์ออนไลน์อย่าง Dropbox เพื่อถอดรหัสและคลายไฟล์มา 2 ไฟล์ โดยไฟล์แรกจะเป็นเอกสารปลอมที่เอาไว้หลอกลวงความสนใจ (ในกรณีนี้เป็นเอกสารสำหรับเหยื่อที่เป็นกลุ่มผู้หางานใหม่ โดยเอกสารมีชื่อว่า “PositionApplied_VoyMedia.pdf”) และไฟล์ “output.bat.” ซึ่งเป็นไฟล์สำหรับสั่งการทำงานของมัลแวร์ ที่มีความสามารถทั้งการต่อต้านการทำงานบน Virtual Machine เพื่อขัดขวางการวิเคราะห์โดยผู้เชี่ยวชาญผ่านการใช้ฟีเจอร์ของ Windows Management Instrumentation Command-line (WMIC) รวมไปถึงมีความสามารถในการต่อต้านการ Visualization และ การ Debug ก่อนปล่อยมัลแวร์ตัวจริงลงมาฝังตัวในเครื่องอีกด้วย

ภาพจาก : https://thecyberexpress.com/quasar-rat/

โดยระบบการต่อต้านการตรวจจับ และวิเคราะห์มัลแวร์นั้นเรียกได้ว่าถูกสร้างมาอย่างชาญฉลาด เช่น ระบบการต่อต้านการใช้งาน Virtual Machine (VM) นั้น ตัวมัลแวร์จะใช้การตรวจสอบค่าต่าง ๆ ว่าถูกรันบน VM หรือไม่ ตัวอย่างเช่น “DADY HARDDISK” หรือ “QEMU” และ “VirtualBox”, การตรวจ DLL Module ว่าปัจจุบันตัวมัลแวร์กำลังถูกรันบน Sandbox หรือไม่ เป็นต้น นอกจากนั้น ตัวมัลแวร์ยังมีความสามารถในการปิดระบบตรวจจับและบันทึก Event ของ Windows เพื่อกลบเกลื่อนร่องรอย รวมทั้งเข้ารหัส และบีบอัดตัวมัลแวร์ตัวจริง (Payload) ก่อนดาวน์โหลดเพื่อฝังตัวลงสู่เครื่อง ทำให้การตรวจจับเป็นไปได้ยาก

ไม่เพียงเท่านั้น ยังมีการตรวจสอบว่าสิทธิ์ในการเข้าใช้ระบบนั้นปัจจุบันอยู่ในระดับใด แล้วจึงทำการอัปเกรดสิทธิ์การใช้งานขึ้นไปจนถึงระดับผู้ดูแลระบบ (Administrator) และมีการฝังโฟลเดอร์และตั้งเวลาการทำงานให้มีการรันในรูปแบบ Startup (ทุกครั้งที่เปิดเครื่อง) เพื่อการันตีว่า มัลแวร์จะรันได้ตลอดเวลาและแฮกเกอร์ที่ใช้งานมัลแวร์จะสามารถเข้าควบคุมเครื่องได้แบบเบ็ดเสร็จตลอดเวลาอีกด้วย เรียกได้ว่าเป็นมัลแวร์ที่มีความสามารถสูง และอันตรายมาก

ที่มา : thecyberexpress.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์