เกมเมอร์ขี้โกงถูกหลอกให้ติดตั้งมัลแวร์สายพันธุ์ Lua โดยอ้างว่าเป็นสคริปท์สำหรับโกงเกม

การโกงเกมนั้นเรียกได้ว่าเป็นเรื่องสีเทา ๆ เพราะการโกงก็มีทั้งในแง่ที่พอรับได้ถ้าใช้กับการเล่นเกมแบบผู้เล่นคนเดียว และยอมรับไม่ได้เลย ถ้าใช้กับการเล่นแบบผู้เล่นหลายคน ซึ่งการโกงในยุคปัจจุบันนั้นก็มักจะเป็นการพึ่งโปรแกรมภายนอกเข้ามาช่วย และนั่นก็ทำให้แฮกเกอร์สามารถใช้โอกาสนี้ในการปล่อยมัลแวร์ได้

จากรายงานโดยเว็บไซต์ The Hacker News ได้รายงานถึงการตรวจพบพฤติกรรมของแฮกเกอร์โดยทางทีมวิจัยจาก Morphisec ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือด้านความปลอดภัยไซเบอร์ ซึ่งแฮกเกอร์กลุ่มดังกล่าวนั้นได้มีการมุ่งเน้นการโจมตีไปยังกลุ่มผู้เล่นเกม หรือเกมเมอร์ในหลายพื้นที่ทั่วโลก เล่น อเมริกาเหนือ, อเมริกาใต้, ยุโรป, เอเชีย และออสเตรเลีย เรียกได้ว่าครอบคลุมเกือบทั้งโลกทีเดียว โดยแฮกเกอร์นั้นได้อาศัยความนิยมของเกมเมอร์ยุคปัจจุบันที่นิยมใช้เครื่องมือโกงเกม (Cheat Engine) ที่เขียนบนภาษา Lua ตัวอย่าง เช่น Solara และ Electron ซึ่งเป็น Cheating Script Engines สำหรับวิดีโอเกม Roblox เป็นต้น

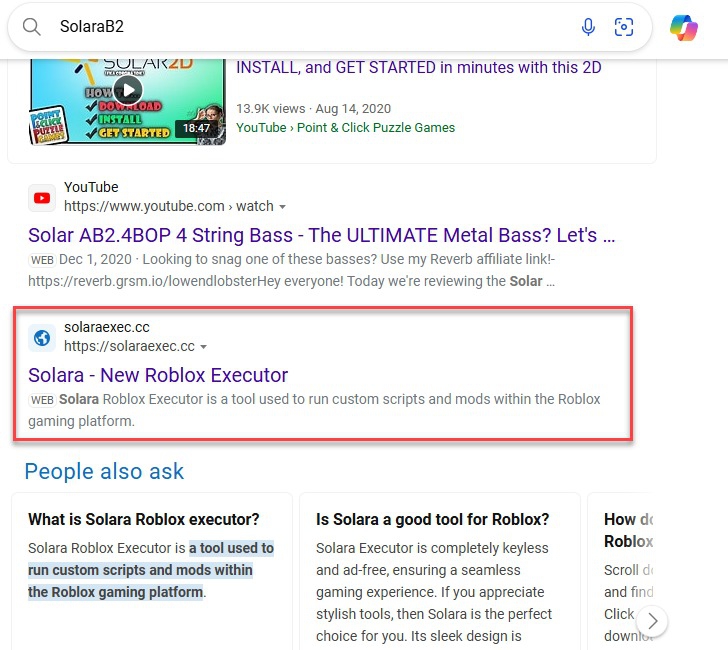

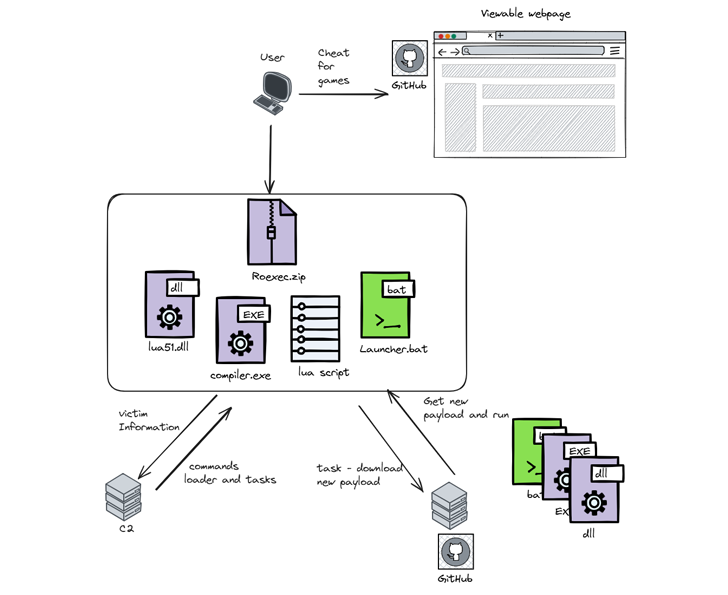

ซึ่งสำหรับการแพร่กระจายมัลแวร์ดังกล่าวนั้น แฮกเกอร์จะสร้างเว็บไซต์ หรือหน้าเพจปลอมขึ้นมา เพื่อหลอกลวงให้เหล่าเกมเมอร์ที่ค้นหาเครื่องมือโกงเกมผ่านทางเครื่องมือค้นหา (Search Engine) อย่าง Google โดยแฮกเกอร์อาจใช้กลยุทธ์บางอย่าง เช่น SEO (Search Engine Optimization) หรือการทำโฆษณาปลอม (Malvertising) เพื่อให้สามารถค้นหาได้เจอ ซึ่งถ้าเหยื่อค้นเจอแล้วหลงเชื่อ กดเข้าไปในหน้าเพจดังกล่าว แล้วกดลิงก์ดาวน์โหลด เหยื่อก็ได้ไฟล์บีบอัดสกุล .Zip ที่มีมัลแวร์อยู่ภายในที่แฮกเกอร์ได้ทำการฝากไฟล์ไว้บนคลังฝากดิจิทัล (Repo หรือ Repository) ของ Github ซึ่งไฟล์ดังกล่าวนั้นเมื่อแตกออกมา ก็จะพบกับ 4 ไฟล์ คือ ไฟล์สำหรับรันในรูปแบบไฟล์ Btach ("launcher.bat"), ไฟล์เครื่องมือคอมไพเลอร์ (นามสกุล .Exe), ไฟล์ .DLL ซึ่งเป็นไฟล์หลักของมัลแวร์ที่ถูกเขียนขึ้นบนภาษา Lua ("lua51.dll") และไฟล์สคริปท์ภาษา Lua ที่ถูกสร้างขึ้นมาเพื่อใช้ในการตีรวนระบบรักษาความปลอดภัยของเครื่อง (Obfuscation) ซึ่งมัลแวร์ชุดนี้นั้นจะทำหน้าที่เป็นมัลแวร์นกต่อในการดาวน์โหลดมัลแวร์ตัวที่ร้ายแรงกว่าลงมาแทน

ภาพจาก : https://thehackernews.com/2024/10/gamers-tricked-into-downloading-lua.html

ซึ่งหลังจากที่ทำการรันขึ้นมา ตัวมัลแวร์ก็จะทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) โดยในขั้นต้นนั้นตัวมัลแวร์จะทำการส่งข้อมูลเกี่ยวกับระบบเครื่องของเหยื่อไปสู่เซิร์ฟเวอร์ C2 และตามมาด้วยการตั้งสั่งตั้งเวลาในการทำงานจากทางเซิร์ฟเวอร์เพื่อให้เกิดความมั่นใจว่า มัลแวร์นกต่อจะยังคงทำงานบนเครื่องของเหยื่ออย่างต่อเนื่อง (Persistence) จากนั้นเซิร์ฟเวอร์ก็จะทำการปล่อยมัลแวร์ตัวจริงลงมา โดยมักเป็นมัลแวร์ประเภทเพื่อการขโมยข้อมูล เช่น Redline Stealer ซึ่งเป็นมัลแวร์ยอดนิยมที่ใช้การเก็บข้อมูลสำคัญของเหยื่อเพื่อนำไปขายบน Dark Web หรือในบางครั้งอาจเป็นมัลแวร์นกต่อตัวใหม่อย่าง CypherIT Loader ก็ได้

ภาพจาก : https://thehackernews.com/2024/10/gamers-tricked-into-downloading-lua.html

นอกจากนั้น ยังมีรายงานจากทาง Kaspersky บริษัทผู้ผลิตเครื่องมือแอนตี้ไวรัสชื่อดัง ว่ามีการตรวจพบการโจมตีที่คล้ายคลึงกัน โดยมุ่งเน้นไปที่กลุ่มผู้นิยมใช้งานซอฟต์แวร์เถื่อน อย่างเช่น Microsoft Excel ตลอดจนถึงเครื่องมือโกงเกมต่าง ๆ ที่กลุ่มเป้าหมายมักนิยมค้นหาบน Search Engine ยอดนิยมของรัสเซียอย่าง Yandex โดยเป็นการโจมตีเพื่อแพร่กระจายมัลแวร์ สำหรับการใช้ทรัพยากรเครื่องของเหยื่อที่มีชื่อว่า SilentCryptoMiner ผ่านทางมัลแวร์นกต่อในรูปแบบ AutoIT และมัลแวร์เพื่อการโจรกรรมข้อมูลบน Clipboard อย่างมัลแวร์ต่าง ๆ ในตระกูล Clipper Malware ซึ่งตอนนี้มัลแวร์ดังกล่าวกำลังระบาดในประเทศ สาธารณรัฐเชค, ตุรกี, เบลารุส, รัสเซีย, แอลจีเรีย, คาซัคสถาน และโมซัมบิค ซึ่งมีผู้เสียหาย ณ ปัจจุบัน กว่า 28,000 ราย โดยมีเหรียญคริปโตเคอร์เรนซีถูกขโมยจากการใช้งาน Clipper Malware เป็นมูลค่ารวมกว่า 6,000 ดอลลาร์สหรัฐ (กว่า 2 แสนบาท)

ที่มา : thehackernews.com

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์