ระวังข้อมูลหาย! แรนซัมแวร์ Cicada3301 พุ่งเป้าโจมตีผู้ใช้งาน Windows และ Linux ล็อกไฟล์สำคัญได้กว่า 35 สกุล

จากรายงานโดยเว็บไซต์ The Hacker News ทีมนักวิจัยจาก Morphisec ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือรักษาความปลอดภัยให้กับอุปกรณ์ปลายทาง หรือ Endpoint ได้ตรวจพบแรนซัมแวร์ตัวใหม่ที่มุ่งเน้นโจมตีกลุ่มผู้ใช้งานระบบปฏิบัติการ Windows และ Linux โดยมุ่งเน้นไปยังกลุ่มผู้ใช้งานระดับธุรกิจขนาดกลาง และขนาดเล็ก (Small and Medium Enterprise หรือ SME)

โดยแรนซัมแวร์ดังกล่าวนั้นเป็นแรนซัมแวร์ที่ถูกเขียนขึ้นบนภาษา Rust มีชื่อว่า Cicada3301 โดยแรนซัมแวร์ดังกล่าวนั้นเริ่มปรากฎตัวครั้งแรกในช่วงเดือนมิถุนายนที่ผ่านมา มีการสันนิษฐานว่า แรนซัมแวร์ตัวดังกล่าวนั้นน่าจะถูกขายในรูปแบบ Ransomware-as-a-Service หรือ RaaS อยู่ในเว็บบอร์ดใต้ดินของกลุ่มแฮกเกอร์ที่มีชื่อว่า RAMP อีกทั้งยังมีการคาดการณ์อีกว่า การแพร่กระจายของแรนซัมแวร์นั้นน่าจะเป็นการแฮกโดยอาศัยช่องโหว่ของระบบปลายทาง เพื่อใช้เป็นช่องทางในการวางแรนซัมแวร์ตัวนี้

- นักวิจัยพบ ! ในปี 2025 มัลแวร์ประเภท Open Source มีการระบาดที่สูงมาก

- หลังการตรวจสอบมัลแวร์ VoidLink ผู้เชี่ยวชาญพบว่า ถูกสร้างขึ้นด้วย AI เกือบทั้งหมด

- เจ้าของแพลตฟอร์มขายเกมดัง GOG ด่ากราด Windows "มันห่วยแตก"

- มัลแวร์ใหม่ VoidLink มีระบบลบตัวเองทิ้งอัตโนมัติ มุ่งหน้าเข้าโจมตีผู้ใช้ Linux

- Google ประกาศ ลดการแจก Source Code ของ Android เหลือแค่ 2 ครั้งต่อปี

ภาพจาก https://thehackernews.com/2024/09/new-rust-based-ransomware-cicada3301.html

โดยที่มาของชื่อแรนซัมแวร์ดังกล่าวนั้นก็มีความน่าสนใจเช่นเดียวกัน เพราะมีที่มาจากชื่อปริศนาที่ถูกโพสต์ลงบนโลกอินเทอร์เน็ตในหลากแหล่ง ตั้งแต่เว็บบอร์ด 4Chan ไปจนถึง X (อดีต Twitter) ซึ่งตัวปริศนานั้นระบุว่าสร้างมาเพื่อจุดประสงค์ในการค้นหาบุคคลที่มีความสามารถ และเฉลียวฉลาดเพื่อมาร่วมงานกับองค์กรที่ไม่ประสงค์จะออกนาม โดยตัวปริศนานั้นจะมุ่งเน้นไปทางด้าน ความปลอดภัยของข้อมูล (Data Security), วิทยาการด้านการเข้ารหัสลับ (Cryptography), วิทยาการในการอำพรางตัว (Steganography), และ ความคงอยู่อย่างนิรนามในโลกอินเทอร์เน็ต (Internet Anonymity) ซึ่งปัจจุบันยังไม่มีคำตอบชัดเจนว่า ใคร หรือ บุคคลกลุ่มใดนั้นเป็นผู้อยู่เบื้องหลังปริศนานี้ และการที่แรนซัมแวร์ตัวนี้ถูกตั้งด้วยชื่อดังกล่าว อาจเป็นเพราะที่มาที่ไปที่คลุมเครือ และการทำงานในการอำพรางตัวเองที่มีความซับซ้อนสูงอย่างที่จะกล่าวต่อไปด้านล่าง

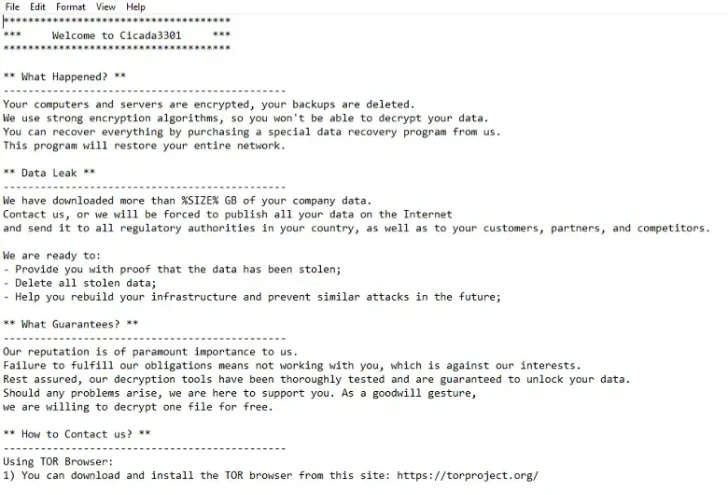

สำหรับข้อมูลทางเทคนิคของแรนซัมแวร์ตัวนี้นั้น ตัวแรนซัมแวร์มีเครื่องมือสนับสนุนต่าง ๆ ติดมาด้วยมากมาย ไม่ว่าจะเป็นการใช้ PsExec เพื่อขโมยรหัสผ่านของเหยื่อ, การปิดระบบป้องการ EDR (Endpoint Detection and Response) ด้วย EDRSandBlast, การใช้ IISReset.exe เผื่อหยุดการทำงานของ IIS Services และเข้ารหัสไฟล์ส่วนที่มักจะถูกล็อกเพื่อป้องกันการแก้ไข เป็นต้น สำหรับไฟล์ต่าง ๆ นั้นจะถูกเข้ารหัสด้วยเทคโนโลยีการเข้ารหัสแบบ ChaCha20 โดยตัวไฟล์ที่เป็นที่เพ่งเล็งของตัวแรนซัมแวร์นั้นก็มีมากมายถึง 35 สกุล คือ

sql, doc, rtf, xls, jpg, jpeg, psd, docm, xlsm, ods, ppsx, png, raw, dotx, xltx, pptx, ppsm, gif, bmp, dotm, xltm, pptm, odp, webp, pdf, odt, xlsb, ptox, mdf, tiff, docx, xlsx, xlam, potm, และ txt

นอกจากนั้นแล้วยังมีการเข้าใช้งาน Bcdedit Utility เพื่อปิดระบบการกู้ข้อมูล (Recovery System), การเข้าไปเพิ่มค่า MaxMpxCt เพื่อรองรับข้อมูล Traffic ที่มากขึ้นรองรับการใช้งานเครื่องมือที่กล่าวมาข้างต้น, รวมไปถึงการใช้งาน wevtutil เพื่อลบ ไฟล์บันทึกข้อมูลการทำงานระบบ (Log) ทั้งหมดเพื่อกลบร่องรอยอีกด้วย

แหล่งข่าวนั้นไม่ได้บอกถึงวิธีการป้องกัน หรือแก้ไขถ้าติดแรนซัมแวร์ดังกล่าวแต่อย่างใด แต่เนื่องจากได้มีการบ่งชี้ว่า อาจจะมาจากการใช้งานช่องโหว่ของระบบ ดังนั้น องค์กรธุรกิจอาจจะต้องลงทุนเพิ่มเครื่องมือด้านความปลอดภัย และอัปเดตทั้งซอฟต์แวร์และฮาร์ดแวร์ต่าง ๆ อย่างสม่ำเสมอ เนื่องจากถึงจะไม่สามารถป้องกันได้อย่างเต็มร้อย แต่ก็สามารถอุดช่องโหว่ที่อาจเป็นต้นเหตุของความเสี่ยงได้

ที่มา : thehackernews.com , www.tripwire.com , en.wikipedia.org

คำสำคัญ »

คำสำคัญ »

|

|

ข่าวไอทีที่เกี่ยวข้อง

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์